I kölvattnet av Edward Snowden läckorna vänder National Security Agency (NSA) till molnlagring för deras data. Varför? Är det inte kontraproduktivt? Och hur säkra är molnen du använder?

Edward Snowden, en tidigare entreprenör vid NSA, läckte filer som avslöjade hela omfattningen av övervakningsverksamheten över hela världen och tvingar många allvarliga diskussioner om vår integritet och säkerhet. Undvik Internetövervakning: Den kompletta guiden för att undvika Internetövervakning: Den kompletta guiden Internetövervakning fortsätter att vara en hett ämne så vi har producerat denna omfattande resurs om varför det är så stor sak, vem är bakom det, om du helt kan undvika det och mer. Läs mer .

För NSA hade det stora inverkan: inte bara frågar folk hur och varför de blir spionerade på vem strider mot din NSA och för integritet? Vem strider mot din NSA och för integritet? Det finns flera internetaktivismgrupper som kämpar för din räkning för integritet. De gör sitt bästa för att utbilda även medborgare. Här är bara några av dem som är otroligt aktiva. Läs mer, men NSA-direktören, Michael Rogers, medger att läckorna väsentligt hindrar underrättelsetjänsten.

Byrån tar oväntade steg för att stoppa ytterligare läckage: de lägger all sin data på ett ställe.

Vad gör de faktiskt?

Efter utvidgningar i deras myndigheter expanderade mängden data som samlats in av underrättelsetjänster, nämligen täckning av smarttelefonmetadata. Metadata - Informationen om dina uppgifter Metadata - Informationen om din information Läs mer. Större lagrade på servrar, mycket av dessa data avslöjades av Snowden Hero eller Villain? NSA modererar sin ställning på Snowden Hero eller Villain? NSA modererar sin inställning till Snowden Whistleblower Edward Snowden och NSA: s John DeLong kom fram på schemat för ett symposium. Medan det inte fanns någon debatt verkar det som att NSA inte längre målar Snowden som en förrädare. Vad har ändrats? Läs mer under 2013 och 2014, framför allt PRISM Vad är PRISM? Allt du behöver veta Vad är PRISM? Allt du behöver veta National Security Agency i USA har tillgång till vilken data du lagrar med amerikanska tjänsteleverantörer som Google Microsoft, Yahoo och Facebook. De övervakar också mest trafikflödet över hela ... Läs mer.

Men whistleblower är inte den enda anledningen till att NSA vänder sig till molnet.

Byrån började vidta centraliserad lagring 2010 i ett försök att dela information över Förenta staternas Intelligensgemenskap (IC). Deras molnsystem av val? Amazon Web Services, som länkar de 17 elementen i IC, inklusive Central Intelligence Agency (CIA), Federal Bureau of Investigation (FBI) och Office of Naval Intelligence (ONI). Förutom den ökade kapaciteten pratar tjänsten med snabbhet och kostnadseffektivitet. Jon Koomey, en energitekniker, berättade för National Geographic:

"När du går in i molnet och byter ut atomer med byte behöver du inte producera marker längre - och det betyder stora besparingar."

Data är metatagged för tillgänglighet och ansvarighet: denna detaljpersonal med tillgång till informationen, så deras handlingar är alla loggade. Detta är kopplat till regler för överensstämmelse, så bara de som är lagligt behöriga att se material kan göra det.

NSA: s nuvarande moln består av två system: en intern som används av byråmedarbetare; och GovCloud, tillgänglig över IC via Joint Worldwide Intelligence Communications System. I huvudsak, i det senare fallet, fungerar NSA som en tjänsteleverantör till andra IC-sektorer.

Båda molnen är inställda på att slå samman i slutet av detta år, men full övergång tar många år att slutföra.

Hur säker är det?

Mycket av rikedom av data lagras för närvarande och är tillgängligt via Utah Data Center, en $ 1, 5 miljarder nav mellan Great Salt Lake och Utah Lake. Anläggningen slutfördes förra månaden efter att strömmen ökar skadad utrustning som orsakar en årslång fördröjning och rymmer servrar över fyra 25 000 kvadratmeter haller.

NSA medger att man samlar in Internet-sökningar, telefonsamtal, finansiella data och hälsoprogram, och analytiker plogar dem för operativa applikationer.

Byggnaden själv är starkt befäst: uppenbarligen får endast auktoriserad personal ingång via kontrollcentret och säkerhetsvakterna patrullerar navet. De biträds av CCTV, inkräktare detektorer och ytterligare skydd kostar över 10 miljoner dollar. Rory Carroll skriver:

"En liten utgång - inte markerad på vanliga kartor - tar dig upp en böjd väg. Ett gult tecken säger att detta är militär egendom stängt för obehörig personal.

Längre uppför kullen, osynlig från motorvägen, möter du betongväggar, en säkerhetsbom och kontrollpunkt med vakter, snifferhundar och kameror. Två plack med officiella sälar tillkännager närvaro av kontoret för chefen för nationell intelligens och säkerhetsverket. "

Komplexet kan vara ljud, men hur säkert är det faktiska molnet?

Tidigare chef för NSA, General Keith Alexander, säger att de strikta rättsliga strukturerna för att säkerställa överensstämmelse också skyddar medborgerliga friheter, så att uppgifter som behöver raderas inom en viss tidsgräns, meddelar automatiskt personal när den perioden är uppe.

Denna ansvarsskyldighet är total. Innehåll och personal märks på mobilnivån, vilket betyder fullständiga register över alla som har tillgång till, kopierat, tryckt eller ändrat filer - eller ens enkla ord och namn. Det här är delvis aktiverat med PKI, där data krypteras och dekrypteras med offentliga och privata nyckelpar. Så här gör du kryptering, dekryptering och signering enkelt med Seahorse [Linux] Så här gör du kryptering, dekryptering och signering enkelt med Seahorse [Linux] Läs mer om säkerhet och kryptering med Seahorse i Linux. Läs mer, och identiteterna verifieras av certifikatmyndigheten (CA). Dessa poster lagras på en certifikatdatabas, butik och nyckelarkivserver och ytterligare skydd mot korruption under transitering.

Ytterligare säkerhetsmetoder måste förstås hållas hemliga, men Alexander förklarar:

"[W] e utnyttjar en mängd säkerhetsprotokoll vid varje lager av arkitekturen, liksom en robust krypteringsstrategi. NSA-molnet samlar flera datasatser och skyddar varje del data genom säkerhet och verkställighet av de myndigheter som anger användningen av dem. Förutom datapärkningar tillämpas säkerhet i hela arkitekturen i flera lager för att skydda data, system och användning. ”

Hur säkra är molnen du använder?

Tack, jag klickar ??

- Kirsten Dunst (@kirstendunst) 1 september 2014

Vi använder cloud computing-system för lagring och delning (tänk DropBox, Apples iCloud Vad är iCloud Drive och hur fungerar det? Vad är iCloud Drive och hur fungerar det? Förvirrat vad som gör iCloud Drive annorlunda än Apples andra molntjänster? Låt oss visa vad du kan göra och hur du kan få ut det mesta. Läs mer eller GoogleDrive Hur säkra är dina dokument i Google Drive? Hur säkra är dina dokument i Google Drive? Läs mer), e-post och e-handel. Men det här är viktigt att komma ihåg: dessa moln skiljer sig från det som används av NSA. De måste vara. Nationella säkerhetshemligheter anses i allmänhet vara viktigare för att hålla sig lugnare än ett stort antal självhjälpare. 5 Saker att undvika när man tar sig själv 5 Saker att undvika när man tar sig själv Själv bör inte tas lätt och det finns många saker du behöver för att undvika . Läs mer uppladdat till iCloud.

Ändå är din information inte utsatt för att alla ska se. Kärnsäkerhetsåtgärderna är: förebyggande (den första försvarskoden - tvåstegs ID-verifiering Vad är tvåfaktorautentisering och varför du borde använda det Vad är tvåfaktorautentisering och varför du borde använda det Tvåfaktorsautentisering 2FA) är en säkerhetsmetod som kräver två olika sätt att bevisa din identitet. Det används vanligtvis i vardagen. Till exempel betalas med ett kreditkort krävs inte bara kortet, ... Läs mer, till exempel); och avskräckande (betoning på konsekvenser för potentiella hackare); medan detektiv (arkitektonisk övervakning) fungerar hand i hand med korrigerande kontroller (eller skadabegränsning).

Dina data kan lagras på ett annat företags server, men det handlar inte bara om platsen. istället är det hur det är tillgängligt. Fast datakryptering är nödvändig, men långt ifrån det enda sättet som företag behöver för att säkra din information. Överensstämmelsedata, som liknar NSA, men inte alls noggrann, kan också användas, så att detaljer endast kan nås under vissa sammanhang eller identifiera ett brott mot revisionsapplikationer för ovanlig verksamhet.

Det här är naturligtvis inte absolut. Apple mötte en potentiellt stor fråga förra året när konton för flera kändisar hackades Apple undersöker Celebrity Nudes, YouTube introducerar Tip Jar, och mer ... [Tech News Digest] Apple undersöker Celebrity Nudes, YouTube presenterar tipsburk och mer .. . [Tech News Digest] Ser fram emot Internet Slowdown, Windows XP kanter 1% närmare döden, spelar Star Citizen gratis, den nya Raspberry Pi webbläsaren och de bärbara datorerna vi smidigt undvikit. Läs mer och kompromissa med läckage av bilder Hur ett "mindre" dataöverträdelse gjordes Huvudnyheter och förstörda anmärkningar Hur ett "mindre" dataöverträdelse gjordes Huvudnyheter och förstörda berättelser Läs mer. Apple ser dock inte detta som sitt fel Apple Deflects Blame i iCloud Hack, Yelp Cleared of Extortion, och mer ... [Tech News Digest] Apple Deflects Skyll i iCloud Hack, Yelp Cleared of Extortion, och mer .. . [Tech News Digest] Även Xbox One-expansionen inkommande, Netflix Gillar Facebook, Blackberry dräkter någonting eller annat, Destiny Planet View och ramen som hatar droner. Läs mer, men oavsett har ökat sin säkerhet Apple förbättrar iCloud Security, Twitter slår Twitpic över varumärke och mer ... [Tech News Digest] Apple förbättrar iCloud Security, Twitter slår Twitpic över varumärke och mer ... [Tech News Digest ] Rdio går också freemium, Facebook sekretess kontroller, gratis Xbox Ett spel erbjudande, iDiots kö för iPhone 6, och varför Google Glass suger. Läs mer .

Intressant, argumenterar Lucas Mearian att moln inte är säkra - åtminstone inte från tjänsteleverantörer, och myndigheter som NSA. Kombinera detta med NSA: s påstående att de vill ha en "framdörr" till dina data Morgondagens övervakning: Fyra teknologier NSA kommer att använda för att spionera på dig - snart morgondagens övervakning: fyra teknologier NSA kommer att använda för att spionera på dig - snart övervakning är alltid på teknikens framkant. Här är fyra teknologier som kommer att användas för att bryta mot din integritet under de närmaste åren. Läs mer via split-key kryptering och dina data kan vara säkra från hackare, men inte från intelligensbyråer.

Lita du på molnet?

Cloud computing är inte perfekt, men det har säkert sina fördelar.

NSA har säkert antagit det som en kostnadsbesparande åtgärd, men den stora ansvarligheten är deras ansträngningar att bekämpa en annan Snowden-esque läcka, som fungerar som förebyggande, avskräckande och upptäckt kontroller.

Och om du fortfarande är oroad över säkerheten hos molnen du använder, är du inte maktlös. Du kan säkra ditt DropBox-konto Säkra Dropbox: 6 steg för att ta sikte på säkrare Cloud Storage-säkra Dropbox: 6 steg för säkrare Cloud Storage Dropbox är inte den säkraste cloud storage-tjänsten där ute. Men för dig som vill stanna hos Dropbox kan tipsen här hjälpa dig att maximera ditt konto. Läs mer, skapa ditt eget moln med hjälp av öppen källkod Seafile Skapa din egen säkra Cloud Storage med Seafile Skapa din egen säkra Cloud Storage med Seafile Med Seafile kan du köra din egen privata server för att dela dokument med grupper av kollegor eller vänner. Läs mer - eller ens utforska fler krypteringsmetoder 5 sätt att säkert kryptera dina filer i molnet 5 sätt att säkert kryptera dina filer i molnet Dina filer kan krypteras i transit och på molnleverantörens servrar, men molnlagringsföretaget kan dekryptera dem - och alla som får tillgång till ditt konto kan se filerna. Klientsidan ... Läs mer.

NSA anser att molnet är framtiden. Gör du?

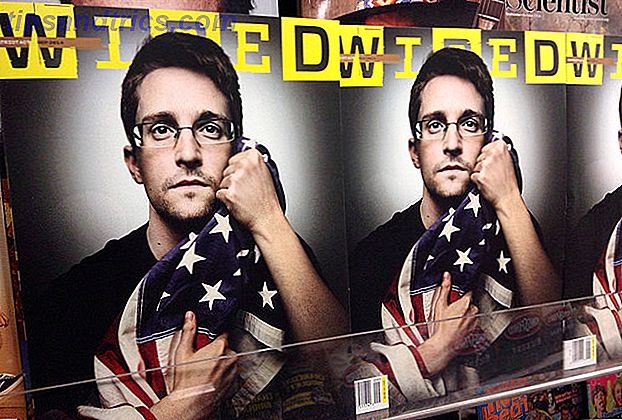

Bildkrediter: Secure Cloud Computing av FutUndBeidl; Snowden på Wired Cover av Mike Mozart; och systemlås av Yuri Samoilov.