Safeplug är en speciell router som skapar en anonym Internetanslutning via Tor-nätverket (vad är Tor?); Det kostar $ 50 - men du kan göra din egen med en Raspberry Pi och USB WiFi dongle.

I sannhet kommer du inte att spara mycket: kostnaden för Pi plus en lämplig WiFi-dongle kostar dig ungefär $ 50 eller mer. Men DIY är kul, vi lär dig mycket i processen, och du har förmodligen redan en Pi som sitter runt att samla damm.

Inköpslista

- Raspberry Pi (modell B)

- SD-kort på minst 4 gigabyte

- Ethernet-kabel

- Kompatibel USB Wifi-adapter - det här betyder att det går att arbeta i strukturläge med hostapd-paketet (som det här baserat på RT5370-chipset)

- Micro USB-nätadapter

Teorin

Vi anpassar Raspberry Pi för att fungera som en router: den kommer att ansluta till en Ethernet-port på din befintliga Internet-router precis som vilken annan enhet som helst, men den kommer också att anslutas till det Tor-anonymiserade nätverket. Du kan läsa vår fullständiga guide till Tor för att ta reda på mer, men i huvudsak fungerar det genom att skicka dina Internetförfrågningar via flera datorer - studsar den runt om i världen - vilket gör att du är nästan oåtkomlig. Pi kommer att sända ett WiFi-nätverk precis som din router förmodligen gör, så att någon trafik på WiFi skickas ut till Internet via Tor. Faktum är att om du inte redan har en WiFi-aktiverad router och vill ha en - följ bara den första halvan av denna handledning.

Det är naturligtvis en hastighetsminskning för att göra detta, både genom routingelementet och det faktiska Tor-nätverket.

Varnas dock: Om du surfar via Tor ensam kommer du inte att anonymisera din session helt. Din webbläsare är full av cachade filer och cookies som kan användas för att identifiera din närvaro på en webbplats (vad är en kaka? Vad är en kaka och vad ska den göra med min integritet? [MakeUseOf Förklarar] Vad är en kaka och vad gör Det måste göra med min sekretess? [MakeUseOf Explains] De flesta vet att det finns kakor spridda över hela Internet, redo och villiga att bli ätit upp av den som kan hitta dem först. Vänta, vad? Det kan inte vara rätt. Ja, det finns kakor ... Läs mer). Se till att dessa är inaktiverade och blockerade (använd inkognitotillstånd) - och uppenbarligen börjar inte logga in på webbplatser.

Komma igång

Bränn en ny kopia av den senaste Raspian Wheezy-bilden till ditt SD-kort. Anslut strömmen, Ethernet, USB WiFi-adapter och starta upp. Du behöver inte en bildskärm eller ett tangentbord anslutet - vi gör allt från kommandoraden.

Använd en IP-skanner Top 3 bärbara nätverksanalys och diagnostikverktyg Top 3 bärbara nätverksanalys och diagnostikverktyg Läs mer för att ta reda på din Raspberry Pi-IP-adress (IP-skanner för OS X fungerar bra för mig), sedan SSH in i det från en Kommandotolk (hur man använder SSH i Windows 4 Enkla sätt att använda SSH i Windows 4 Enkla sätt att använda SSH I Windows SSH är de facto-lösningen för säker åtkomst av fjärrterminaler på Linux och andra UNIX-liknande system. Om du har en fjärrkontroll SSH-server du vill komma åt måste du ladda ner en SSH-klient .... Läs mer) med kommandot:

ssh pi@xxxx var xxxx är din IP-adress. Standardlösenordet är "hallon"

Typ:

sudo raspi-config att köra det grafiska installationsverktyget. Expand filsystemet, avsluta installationsprogrammet och starta om det. Du borde fortfarande ha samma IP-adress - fortsätt och SSH tillbaka igen.

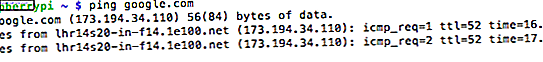

Kontrollera om Pi kan nå Internet genom att skriva

ping google.com från din SSH-session (inte på din lokala dator). Du borde se något så här:

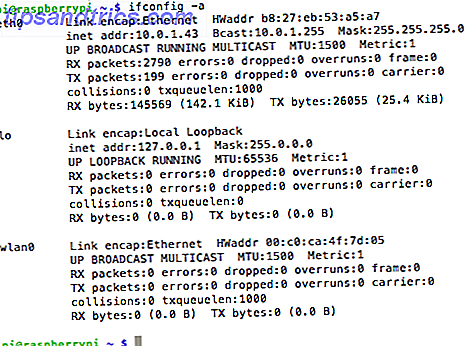

Tryck CTRL-C för att stoppa den. Kontrollera nu att din WiFi-adapter känns igen genom att skriva:

ifconfig -a Om du ser wlan0 listad är allt bra. Om inte, är din trådlösa adapter inte ens igenkänd, än mindre kapabel att ha struktur / AP-läge.

Låt oss uppdatera systemet och installera lite programvara. Kör följande en efter en, gå igenom instruktioner efter behov. I det andra steget tar vi bort wolfram-motorn för att fixa en mattekärnbugg - vi sparar också 450 megabyte i processen.

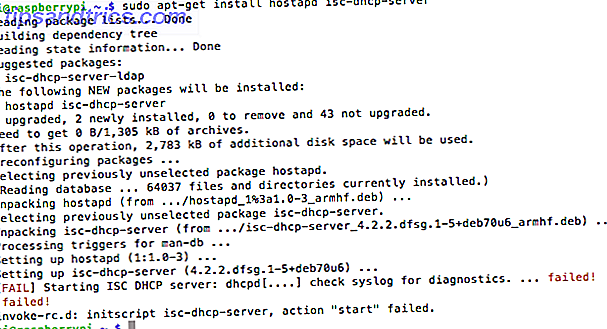

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Här har vi installerat en DHCP-server så WiFi-kunder kan automatiskt få en IP-adress. Ignorera felet - det betyder bara att vi inte har satt upp det ännu.

sudo nano /etc/dhcp/dhcpd.conf Kommentera (lägg till en # till början av dem) följande rader:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Uncomment (ta bort #) ordet som är auktoritativt från dessa rader:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Nu bläddra längst ner till botten och klistra in:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Spara med CTRL-X -> Y -> skriv in .

Skriv sedan:

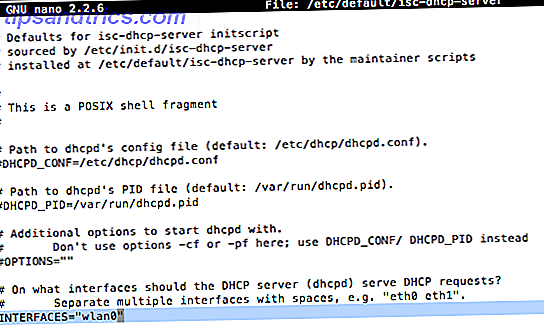

sudo nano /etc/default/isc-dhcp-server Ändra den sista raden så att den läser:

INTERFACES="wlan0"

Vilket innebär att vår DHCP-server ska lyssna på det trådlösa gränssnittet för att ge ut IP-adresser. Slutligen:

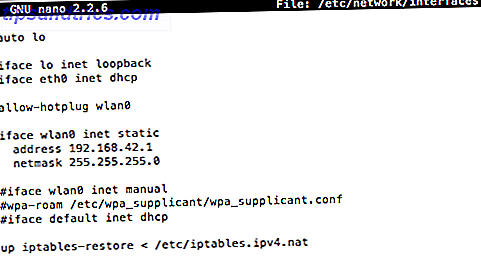

sudo nano /etc/network/interfaces Byt ut allt efter (lämnar den här raden):

allow-hotplug wlan0 Med detta:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Avsluta och spara (CTRL-X, Y, skriv in - kom ihåg det, jag kommer inte säga det igen!) . Vi har nu definierat en statisk IP-adress för det trådlösa nätverket, och vi har meddelat DHCP-servern att tilldela IP-adresser till kunder. Grymt bra. Skriv sedan:

sudo ifconfig wlan0 192.168.42.1 För att definiera vår hotspot, redigera HostAP-konfigurationsfilen enligt följande.

sudo nano /etc/hostapd/hostapd.conf Lägg till följande rader, redigera ssid (WiFi-nätverksnamn) och wpa_passphrase om du vill.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Nu måste vi berätta för Pi där vår config-fil är.

sudo nano /etc/default/hostapd Byt ut denna rad:

#DAEMON_CONF="" med:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Slutligen måste vi konfigurera NAT. NAT eller Network Address Translation, är processen att ändra interna nätverks-IP-adresser till en enda extern IP, och routera saker kring lämpligt.

sudo nano /etc/sysctl.conf Längst ner lägg till:

net.ipv4.ip_forward=1 Spara. Kör alla följande kommandon - gärna klistra in dem på en gång. Här etablerar vi routing-tabeller som i princip bara ansluter vår Ethernet- och WiFi-adapter.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Slutligen kör:

sudo nano /etc/network/interfaces och lägg till:

up iptables-restore< /etc/iptables.ipv4.nat till slutet. För att testa kör vi:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf Ditt PiTest- nätverk ska sända nu, förutsatt att du inte bytte namn. Försök ansluta från en annan maskin eller mobilenhet och du bör se några felsökningsinformation som visas på skärmen, så här:

Klicka nu CTRL-C för att avbryta programmet, och låt oss se till att det här körs som en tjänst vid omstart. Kör dessa kommandon:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Nu har vi routing del setup, men vi behöver fortfarande lägga till Tor i ekvationen - just nu har vi bokstavligen bara gjort en router.

Installera Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Kopiera och klistra in den här höger högst upp. Ignorera allt annat och spara:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Bli av med våra gamla routingtabeller och lägg till ett undantag för SSH så att vi fortfarande kan logga in. Vi lägger till en genomgång för DNS-sökning. och styra all TCP-trafik (styrsignaler) till 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Du kan kolla in posterna så här:

sudo iptables -t nat -L Spara filen så att den laddas på omstart.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Aktivera det att starta vid start, starta om så att vi kan testa det.

sudo update-rc.d tor enable sudo shutdown -r now Du kan skapa en loggfil och svansa den med följande (det är inte nödvändigt, men kan vara användbart för debugging om du har problem).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Gå över till whatismyipaddress.com för att verifiera din IP är inte från din egen Internetleverantör:

Eller använd check.torproject.org:

Du kanske tycker att Google ber om att verifiera med en Captcha ganska ofta - det här beror på att Tor ofta används av spammare, och det finns inte mycket du kan göra åt det.

Grattis, du är anonymiserad och kan nu få tillgång till dolda Tor-webbplatser med .onion- domänen (Hur man hittar aktiva lökplatser? Hur man hittar aktiva lökplatser och varför du kanske vill hitta lokala lökplatser och varför du kanske vill ha lök webbplatser, så kallade eftersom de slutar med ".onion", är värd som Tor dolda tjänster - ett helt anonymt sätt att värd webbplatser. Läs mer). Bara gör inte något dumt, till exempel starta en webbplats som säljer droger till Bitcoins, eller använd ditt riktiga namn var som helst och du borde ha det bra. Låt oss veta om du har problem och jag försöker hjälpa.