Malware är överallt dessa dagar. Du behöver bara nysa på fel café, och du har skadlig kod. Okej, kanske inte så illa. Men när nätverksvärlden expanderar, så gör också potentialen för infektion.

Denna MakeUseOf guide är en stegvis metod för att ta bort en betydande mängd skadlig kod. Dessutom kommer vi att visa dig hur du stoppar skadlig kod som infekterar ditt system, till att börja med. Och om du inte behöver oroa dig för skadlig kod, får du mer tid för de finare sakerna i livet.

Vi kan inte leverera en guide som beskriver borttagningsinstruktioner för varje del av skadlig kod eller ransomware där ute. Det finns helt enkelt för många. Vi kan dock sträva efter att ta bort de flesta skadliga programvarorna för en Windows 10-maskin. Dessutom är många av de korrigeringar och metoder som är detaljerade kompatibla med äldre Windows-versioner.

Att utplåna skadlig kod från ditt system är en lång process. Malware av nästan vilken sort som helst är destruktiv. Dessutom är malwareutvecklare inte intresserade av att avlägsna en enkel process - det skulle vara kontraproduktivt. Så för de allra flesta datoranvändare krävs att du tar bort skadlig kod.

Om du tror att din dator är infekterad behöver du den här guiden .

- Hur vet jag att jag är infekterad?

- Förbered ditt system

- Säkert läge och systemåterställning

- Borttagning av skadlig kod

- Efter borttagningsprocessen

- Ransomware

- Så här stoppar du en annan malwareinfektion

- Hem och Dry

1. Hur vet jag att jag är infekterad?

Eftersom det finns många olika sorter av skadlig kod, finns det många olika skadliga programvaruproblem. Symtomen varierar från det extremt uppenbara till det extremt subtila. Nedan är en lista över vanliga malware symtom.

- Din dator visar konstiga felmeddelanden eller popup-fönster

- Din dator tar längre tid att starta och köra långsammare än vanligt

- Frysar eller slumpmässiga krascher påverkar din dator

- Webbläsarens hemsida har ändrats

- Märkliga eller oväntade verktygsfält visas i din webbläsare

- Dina sökresultat omdirigeras

- Du börjar sluta på webbplatser du inte tänkte gå till

- Du kan inte komma åt säkerhetsrelaterade webbplatser

- Nya ikoner och program visas på skrivbordet som du inte satt där

- Skrivbordsunderlaget har förändrats utan din vetskap

- Dina program startar inte

- Ditt säkerhetsskydd har inaktiverats utan uppenbar anledning

- Du kan inte ansluta till internet, eller det går mycket långsamt

- Program och filer saknas plötsligt

- Din dator utför själv åtgärder

- Dina filer är låsta och öppnas inte

Om ditt system visar ett eller flera av dessa symptom kan skadlig kod vara orsaken.

2. Förbered ditt system

Det första du bör göra innan du börjar med borttagning av skadlig kod är att säkerhetskopiera dina filer till en säker offline plats. Ultimate Windows 10 Data Backup Guide Den ultimata informationen om säkerhetskopiering av Windows 10 Vi har sammanfattat varje backup, återställning, återställning och reparationsalternativ vi kunde hitta på Windows 10. Använd våra enkla tips och aldrig förtvivlad över förlorade data igen! Läs mer . Avlägsningsprocessen är potentiellt skadlig för ditt system och andra viktiga filer. Vissa skadliga varianter blir extremt aggressiva när de känner av borttagningsprocessen och tar sikte på att ta bort dina viktiga och privata dokument med det.

I det här fallet rekommenderar jag starkt att du använder en extern lagringsenhet i stället för en molnlösning. Windows Backup and Restore Guide Disasterna i Windows Backup och Restore händer. Om du inte är villig att förlora dina data behöver du en bra Windows-säkerhetsrutin. Vi visar dig hur du lagar säkerhetskopior och återställer dem. Läs mer, och av en bra anledning. Innan du återställer dina privata filer till din dator som snart ska vara ren, måste vi noggrant skanna din säkerhetskopia för smittfel. Om skadlig programvara finns i din säkerhetskopia kopierar du infektionen rakt tillbaka till din dator - och återgå till en kvadrat. (Dessutom finns det ransomware-varianter som krypterar molnstationer Ja, Ransomware kan kryptera din Cloud Storage Ja, Ransomware kan kryptera din Cloud Storage flera ransomware-varianter attackerar inte bara din hårddisk, men andra systemstationer - inklusive molnlagring! har kommit överväga hur du säkerhetskopierar dina filer och var du ska behålla dem. Läs mer - mer på ransomware senare.)

2.1 Så här skannar du din backup USB-enhet

Ett enkelt och snabbt sätt att rädda problemet är att skanna din USB-enhet innan du ansluter. Jag har två alternativ för dig.

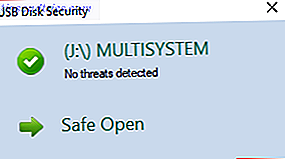

USB Disk Security

USB Disk Security är ett praktiskt gratis verktyg som ger en relativt hög skyddsnivå mot infekterade USB-enheter. Hämta och installera verktyget. När du är redo öppnar du USB-skivsäkerhet och väljer fliken USB-skanning . Eftersom vi stoppar skadlig programvara, välj den stora USB-vaccin- knappen. När du sätter i din USB-enhet för säkerhetskopiering söker den automatiskt efter eventuella hot.

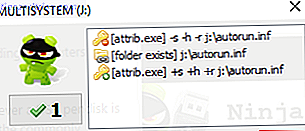

Ninja Pendisk

Ninja Pendisk är ett annat gratis verktyg som snabbt kan skanna och immobilisera en infekterad USB-enhet 5 sätt din USB-stick kan vara en säkerhetsrisk 5 sätt att din USB-stick kan vara en säkerhetsrisk USB-enheter är användbara för så många olika saker, men de kan vara problematisk och farlig om du inte tar rätt försiktighetsåtgärder. Läs mer . Verktyget skapar också en speciell autorun.inf med speciella behörigheter för att skydda mot återinfektion (om ditt system inte är helt rent).

3. Säkerläge och systemåterställning

Låt oss börja avlägsnandet. Det kan ta lite tid. Dessutom kan framgång komma från den första fix som vi försöker. Malwareavlägsnande är ibland en mycket frustrerande process.

Många malwarevarianter blandar med din internetanslutning. Vissa skadliga varianter skapar en proxy för att styra all trafik medan andra bara döljer din nätverksanslutning. Andra hindrar dig från att komma åt skrivbordet eller förhindra att vissa program körs. I alla fall startar vi till Säkert läge. Säkert läge är ett begränsat startläge Windows 10 kommer inte att starta? Prova detta! Windows 10 kommer inte att starta? Prova detta! En dator som inte kan starta är inte till någon nytta - kolla in dessa metoder för att sätta datorn tillbaka. Läs mer tillgängligt via Windows Avancerad startmeny.

För att komma åt Säkert läge från Windows 10, tryck på Windows Key + I. Skriv avancerad start i sökfältet Inställningar och välj det första alternativet. Välj Starta om nu under Avancerad start . Detta omedelbart startar om ditt system . Du kommer fram till menyn Startup Settings när datorn startas om. Välj Aktivera säkert läge med nätverk från listan.

Alternativt starta om systemet och tryck på F8 under startprocessen (men innan du ser Windows-logotypen). På grund av snabb uppstart Denna Little Tweak kommer att göra Windows 10 Boot ännu snabbare Denna Little Tweak kommer att göra Windows 10 Boot ännu snabbare Här är en enkel inställning som du kan aktivera på din dator som kommer att påskynda Windows 10 starttid. Läs mer (och de snabba uppstartshastigheterna för SSD-enheter 101 Guide till Solid State Drives 101 Guide till Solid State Drives Solid State Drives (SSD) har verkligen tagit mellanklassen till high end computing världen med storm. Men vad är de? Läs mer ) Denna procedur fungerar inte på några nyare system.

3.1 Systemåterställning

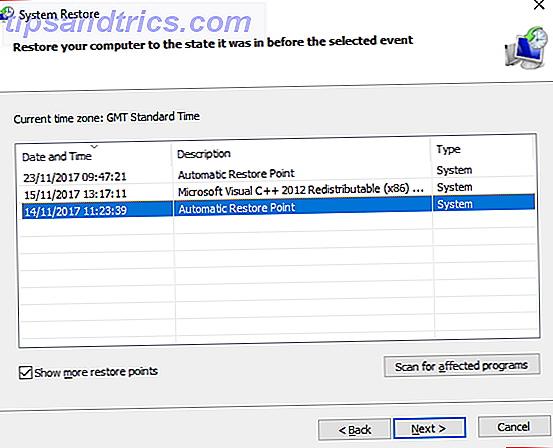

Innan vi börjar, låt oss kolla om du har en systemåterställningspunkt skapad Vad gör du när Windows Systemåterställning misslyckas Vad gör du när Windows Systemåterställning misslyckas Systemåterställning kan rulla Windows till en tidigare stat. Vi visar dig hur du återställer från ett systemåterställningsfel och hur du ställer in det för att lyckas. Läs mer innan dina problem startade. Systemåterställning gör att vi kan rulla hela systemet tillbaka till en tidigare tidpunkt. En återställningspunkt kan snabbt lindra vissa former av skadlig kod.

Skriv Återställ i startmenyns sökfält och välj den bästa matchningen. Detta öppnar panelen Systemegenskaper. Välj Systemåterställning . Om du har en återställningspunkt, kontrollera dess skapningsdatum. Om du tror att en återställningspunkt skapades innan malwareinfektionen, välj den från listan och välj Nästa . (Välj Visa fler återställningspunkter för att titta längre tillbaka.)

Osäker på vilken installation introducerad skadlig kod till ditt system? Markera en återställningspunkt och välj Sök efter berörda program. Här listas de program och drivrutiner som installerats sedan skapandet av återställningspunkten.

I det här fallet är det bäst att använda Systemåterställning i Säkert läge. 5 Saker att kontrollera när din systemåterställning inte fungerar. 5 Saker att kontrollera när systemåterställningen inte fungerar, Systemåterställning kan rädda dig från en PC-katastrof. Men vad händer om det misslyckades? Kontrollera följande alternativ innan du installerar om Windows från början. Läs mer . Vissa malwarevarianter blockerar Systemåterställning.

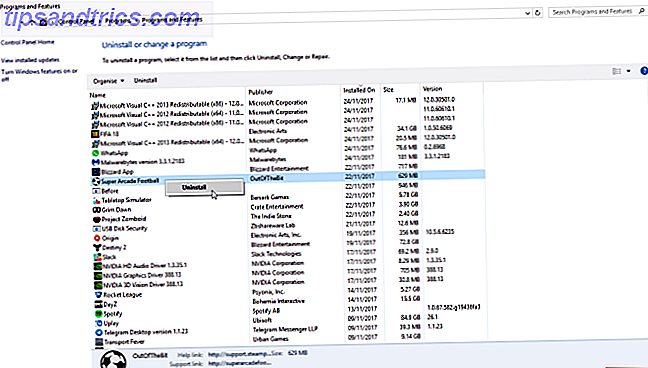

3.2 Ta bort från program och funktioner

Skriv kontrollpanelen i startmenyns sökfält. Gå till Program> Program och funktioner . Sortera listan efter Installerad på . Titta ner listan. Finns det något du inte känner igen? Eller med ett dunkelt namn? Om så är fallet högerklickar du och väljer Avinstallera .

4. Malware Removal

Det finns många malwarevarianter. Vi ska använda några av de bästa verktygen som är tillgängliga för att attackera så mycket som möjligt:

- rkill

- Kaspersky TDSSKiller

- Malwarebytes Anti-Rootkit BETA

- Malwarebytes 3.x

- Malwarebytes ADWCleaner

- HitmanPro

Verkar som mycket? Malware är inte lätt att utplåna.

4.1 Rkill

Först och främst använder vi Rkill för att döda eventuella skadliga programvaror. Ta bort aggressiv skadlig kod med dessa 7 verktyg. Ta enkelt bort aggressiv skadlig kod med dessa 7 verktyg. Typiska gratis anti-virus-sviter kommer bara att kunna få dig så långt när det gäller att exponera och radera skadlig kod . Dessa sju verktyg kommer ut och tar bort skadlig programvara för dig. Läs mer som har gått in i Säkert läge. Teoretiskt stoppar Säkert läge alla skadliga programprocesser som körs, men det är inte alltid fallet. Rkill bypassar och förstör skadliga processer som försöker blockera borttagningsprocessen.

Ladda ner Rkill och kör det. Det är en automatiserad process. När Rkill slutfört, var noga med att fortsätta ditt system, eller de skadliga processerna startar igen när du startar om.

4.2 Preliminär Rootkit Scan

En rootkit är en typ av skadlig kod som ligger i själva datorns rot. Det tar sitt namn från Admin-kontona som finns på Linux och Unix-maskiner. Rootkits hänger sig med andra program och tillåter fjärrkontroll över ett system. Rootkits fungerar som en bakdörr för andra typer av skadlig kod Vad du inte vet om rootkits kommer att skrämma dig Vad du inte vet om rootkits kommer att skrämma dig Om du inte vet någonting om rootkits är det dags att ändra det. Vad du inte vet kommer att skrämma helvetet ur dig och tvinga dig att ompröva din datasäkerhet. Läs mer .

Till exempel kan någon skanna sitt system med ett antivirusprogram. Antivirus väljer upp "vanlig" skadlig kod och karantäner infektionerna i enlighet därmed. Användaren startar om datorn i tron att de har rengjort infektionen. Med rootkit kan manfaktorn automatiskt återinstallera den tidigare raderade skadliga programvaran - och användaren är tillbaka där de startade.

Rootkits (och bootkit varianten Vad är en Bootkit, och är Nemesis en äkta hot? Vad är en Bootkit och är Nemesis en äkta hot? Hackers fortsätter att hitta sätt att störa ditt system, till exempel bootkit. Låt oss titta på vad en bootkit är, hur Nemesis-varianten fungerar och överväga vad du kan göra för att hålla dig klar. Läs mer) är notoriskt svårt att upptäcka när de bor i rotkatalogerna och låses på vanliga processer. 64-bitars Windows 10-användare är lite säkrare än andra versioner av operativsystemet på grund av det signerade drivrutinssystemet. Bedövande hackare stalit dock lagliga digitala certifikat för att verifiera sina rootkits. Du är inte helt ur skogen!

Lyckligtvis finns det två verktyg vi skannar ditt system med. Med detta sagt är de inte 100% korrekta.

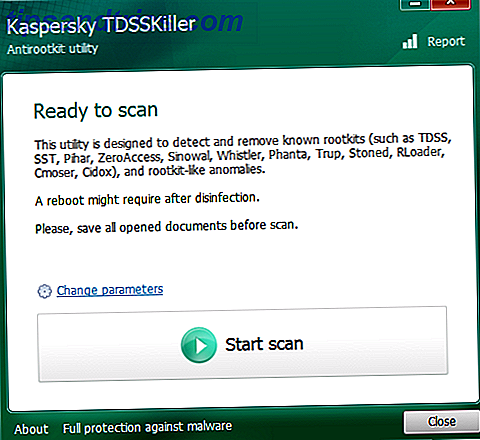

Kaspersky TDSSKiller

Kaspersky TDSSKiller är en välkänd snabb rootkit-skanner. Det skannar efter och tar bort malwarefamiljen Rootkit.Win32.TDSS . Länken ovan innehåller nedladdningssidan samt en fullständig lista över skadliga program som TDSSKiller tar bort.

Hämta TDSSKiller och kör filen. Följ anvisningarna på skärmen, låt skanningen slutföra och ta bort allt som är skadligt. Starta om systemet till säkert läge enligt tidigare instruktioner.

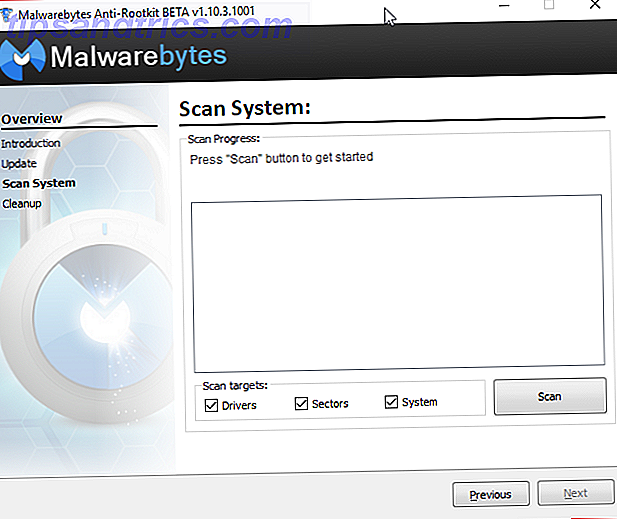

Malwarebytes Anti-Rootkit BETA

Malwarebytes Anti-Rootkit BETA (MBAR) är vårt andra lättanvända rootkit-borttagningsverktyg. Hämta och kör programmet, extrahera till ditt skrivbord. MBAR är i beta men har varit i åratal. Det är bara en ansvarsfriskrivning att programmet kanske inte hittar en infektion. Uppdatera databasen och skanna sedan ditt system.

Ta bort eventuella skadliga poster när skanningen är klar. Starta om systemet i Säkert läge enligt tidigare instruktioner.

4.2 Malwarebytes 3.x

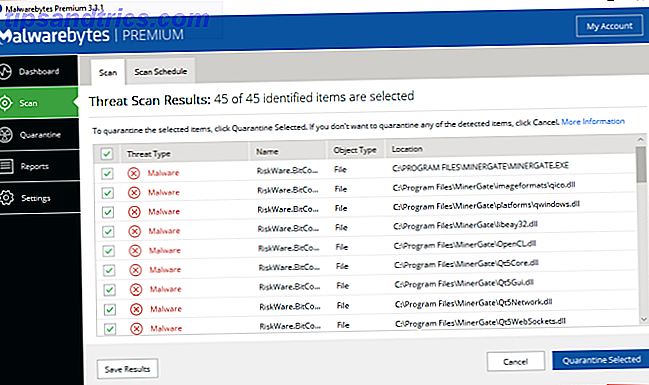

Malwarebytes är en malware removal mainstay De 10 bästa gratis antivirusprogrammen De 10 bästa gratis antivirusprogrammen Du måste känna till nu: du behöver antivirusskydd. Mac, Windows och Linux-datorer behöver alla. Du har verkligen ingen ursäkt. Så ta en av dessa tio och börja skydda din dator! Läs mer . Malwarebytes skannar och karantäner skadlig kod, så att vi kan rengöra systemet noggrant. Öppna Malwarebytes och uppdatera dina malwaredefinitioner. Klicka sedan på Scan Now och vänta på att processen ska slutföras.

Malwarebytes tenderar att kasta upp ett antal falska positiva. Till exempel visas vissa Bitcoin-gruvapplikationer som skadlig kod. Någonting med osignerad digital certifiering kommer att utlösa en varning - förståeligt eftersom de flesta skadliga programmen naturligtvis är osignerade.

Markera listan över infekterade objekt när skanningen är klar. Korsreferenspunkter markerade skadlig kod med deras filnamn. Du kan göra detta genom att slutföra en internetsökning med "[filnamn] Malwarebytes false positive." Alternativt kan du slutföra en internetsökning för "[filnamn] malware." Karantän och ta bort eventuell bekräftad skadlig kod.

Jotti och Virus Total

Jag ska bara kasta ett ord här om online-filsökningstjänster Jotti och Virus Total. Båda tjänsterna tillåter dig att ladda upp enskilda filer för att skanna mot ett antal populära antivirusprogram. Resultaten katalogiseras av tjänsterna och görs tillgängliga för antivirusutvecklare för att öka detekteringsnoggrannheten hos sina produkter.

De ersätter inte alls antivirusprogram och antimalwareprodukter. De kan dock snabbt fastställa statusen för din falska positiva.

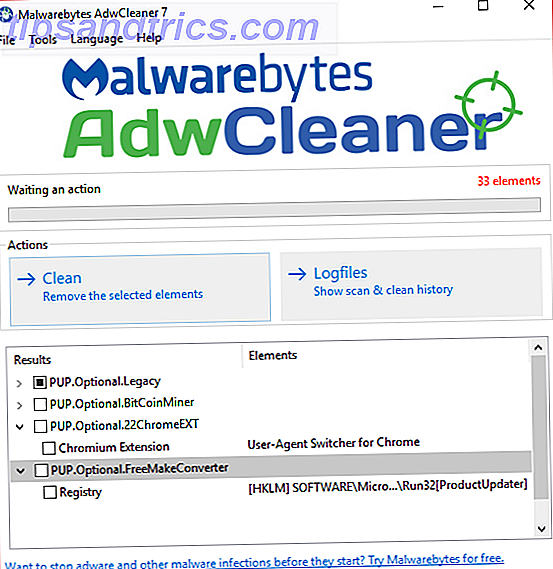

4.3 Malwarebytes AdwCleaner

Malwarebytes AdwCleaner är nästa på listan. En annan Malwarebytes-produkt, AdwCleaner, skannar och tar bort adware och webbläsarekapare. AdwCleaner kan kasta upp många resultat beroende på infektionsnivån på ditt system.

Den senaste versionen av AdwCleaner buntar problem med programmet, listningstjänster, registerproblem, skadliga genvägar, omdirigeringar av webbläsare och mycket mer. Om du till exempel använder Chrome, kommer frågor som rör webbläsaren alla att visas i en rullgardinsmeny. Därifrån kan du sätta i karantän skadliga tillägg och mer.

En annan användbar Malwarebytes AdwCleaner-funktion är den integrerade Winsock-återställningen. Winsock definierar hur nätverkstjänster kommunicerar med det bredare internetet med fokus på TCP / IP (internetprotokoll). Om dina webbläsarsökningar kapras och omdirigeras, kan återställningen av Winsock lindra några av problemen.

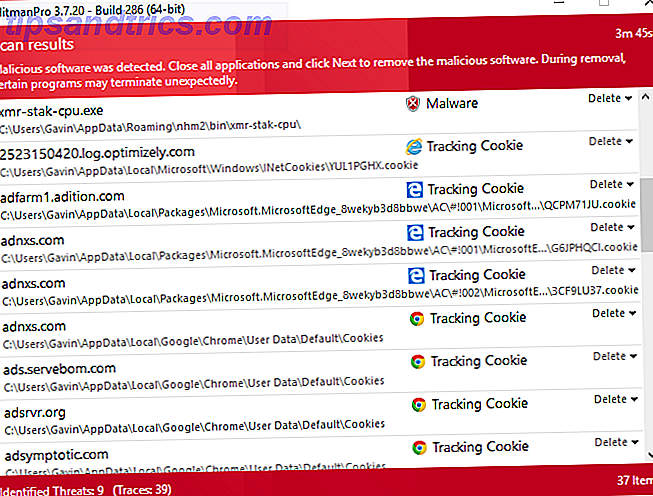

4.4 HitmanPro

HitmaPro är ett kraftfullt betalat sekundärt verktyg för borttagning av skadliga program. Oroa dig inte för att betala för HitmanPro än än. Du kan ladda ner och använda gratis provet för att ta bort din nuvarande infektion. Välj Nej, jag vill bara göra en engångssökning och välj sedan Nästa .

Även efter andra insatser för borttagning av skadliga program kan HitmanPro kasta upp fler resultat. Det är därför vi använder det förra - för att plocka upp allt som har glidit på nätet. Som några av de andra verktygen som vi har använt kan HitmanPro kasta ut en falsk positiv eller två, så dubbelkontroll före karantän.

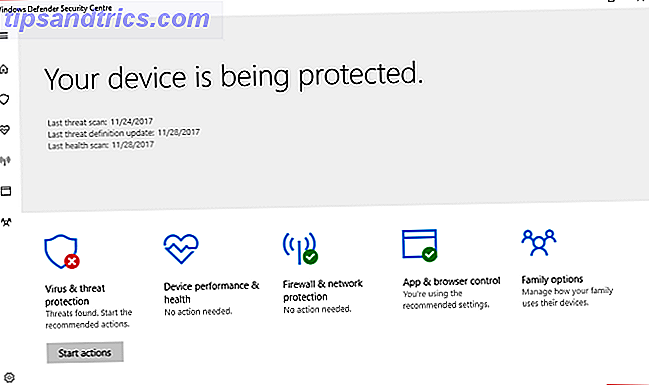

4, 5 Antivirus

Vid denna tidpunkt skannar vi systemet med ditt antivirusprogram. Om du inte har antivirusprogram installerat antar du att du använder Windows Defender. Windows Defender är inte den värsta produkten där ute med ett långskott - det är inte heller den bästa lediga produkten - men det är säkert bättre än ingenting. Kolla in vår lista över de bästa gratis antivirusprogrammen runt om de 10 bästa gratis anti-virusprogrammen De 10 bästa gratis antivirusprogrammen Du måste känna till nu: du behöver antivirusskydd. Mac, Windows och Linux-datorer behöver alla. Du har verkligen ingen ursäkt. Så ta en av dessa tio och börja skydda din dator! Läs mer - Jag föreslår Avira eller Avast.

Tillbaka till affärer. Fyll i en fullständig systemsökning för att se vad som lurar. Förhoppningsvis är svaret inget . Om så är fallet är det bra att gå vidare till nästa avsnitt.

Om inte, jag har några lite dåliga nyheter för dig. Här är våra vägar separerade. Den här guiden fokuserar på att erbjuda coverallverktyg för borttagning av skadlig kod. Men vän, allt är inte förlorat. Du har två alternativ:

- Fyll i listan igen, i ordning. Vissa skadliga program obfuscates andra varianter. Att springa igenom listan igen kan fånga och ta bort ytterligare nasties.

- Notera de specifika namnen på skadliga programfamiljer som beskrivs i resultaten av din antivirussökning. Fyll i en internetsökning för "[Malware family name / type] borttagningsinstruktioner." Du hittar mycket mer detaljerade instruktioner specifikt för typen av infektion.

5. Efter borttagningsprocessen

När du har tagit bort den skadliga skadliga programvaran från ditt system finns det några små rengöringsjobb för att ta hand om. De tar inte lång tid men kan vara skillnaden mellan att återkomma regelbundna operationer och ge efter för skadlig kod igen.

5.1 Systemåterställning

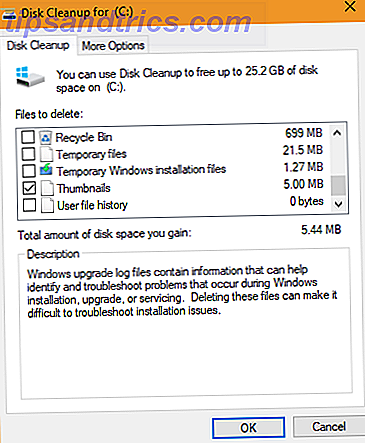

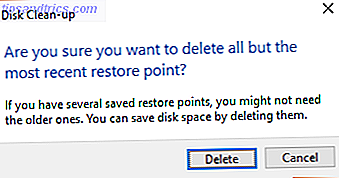

Vi försökte använda Systemåterställning för att rulla tillbaka ditt system. Om det inte fungerade eller om du har återställningspunkter skapade efter att skadlig programvara infördes i ditt system måste du radera dem. Vi använder Diskrensning för att ta bort allt utom den senaste återställningspunkten.

Skriv disken ren i startmenyns sökfält och välj den bästa matchningen. Välj den enhet som du vill rengöra; i många fall kommer detta att vara C :. Välj Rensa systemfiler följt av den enhet som du vill rengöra (samma som den först valda). Välj fliken Nya alternativ . Under Systemåterställning och Skuggkopior väljer du Rensa upp ... och fortsätt med raderingen.

5.2 Tillfälliga filer

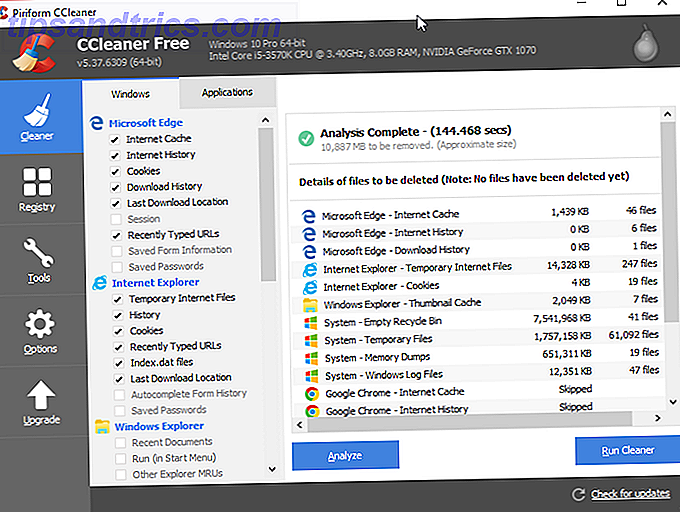

Därefter rengör du dina temporära filer. Vi kommer att använda CCleaner för denna process. Använd länken, ladda ner den kostnadsfria CCleaner-versionen och installera. CCleaner har nu smarta cookie-detektering och lämnar dina mest besökta och viktiga cookies på plats.

Tryck på Analysera och vänta på att skanningen ska slutföras. Tryck sedan på Run Cleaner .

5.3 Ändra dina lösenord

Vissa malwarevarianter stjäl privata data. Den informationen innehåller lösenord, bankinformation, e-post och mer. Jag rekommenderar starkt att ändra alla dina lösenord omedelbart.

Att använda en lösenordshanterare är ett utmärkt sätt att hålla reda på de myriade online-kontona. Bättre kan du använda ett extremt starkt lösenord istället för andra. Men om din dator äventyras, bör du ändra ditt huvudlösenord för din chef som du väljer.

5.4 Återställ din webbläsare

Vissa skadliga programvarianter ändrar inställningarna för din webbläsare. Vi kan återställa webbläsarinställningarna för att se till att något skadligt tas bort.

- Chrome : Gå till Inställningar> Visa avancerade inställningar> Återställ inställningar .

- Firefox : Gå till Inställningar . Välj Blått frågetecken för att öppna Hjälp-menyn. Välj Felsökningsinformation> Återställ Firefox > Återställ Firefox .

- Opera : nära Opera. Öppna en höjd kommandotolkning genom att trycka på Windows-tangent + X och välja Kommandotolk (Admin) . Kopiera följande kommando till fönstret: del% AppData% \ Opera \ Opera \ operaprefs.ini. Tryck enter.

- Safari : Gå till Inställningar> Återställ Safari> Återställ .

- Uppdatering av Edge Pre-Fall Creators: Gå till Inställningar> Rensa webbläsardata. Välj rullgardinsmenyn och kolla alla rutor.

- Uppdatering efter Edge efter Fall-fall: Tryck på Windows-tangenten + I. Öppna Apps . Bläddra ner till Microsoft Edge och välj Avancerat > Återställ .

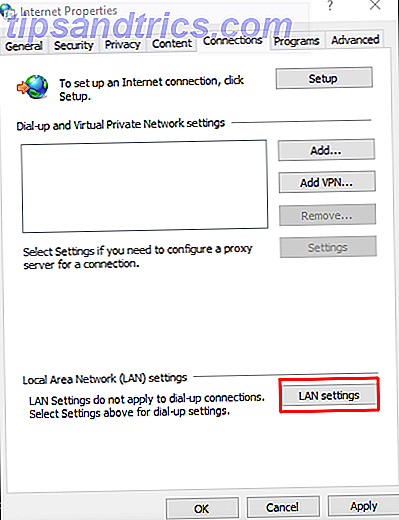

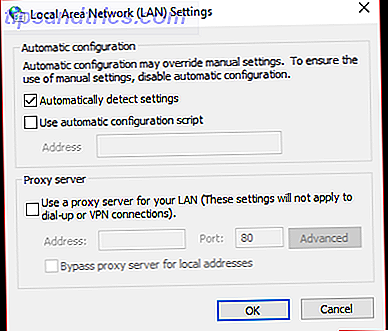

5.5 Kontrollera dina proxyinställningar

Lägga till i webbläsaren återställs, det är också värt att dubbelkontrollera att det inte finns några oväntade proxyer som lurar.

Gå till Kontrollpanelen> Internetalternativ> Anslutningar> LAN-inställningar . Kontrollera automatiskt inställningar och se till att Använd en proxyserver förblir klar. Om det finns en proxyadress (som du inte har infogat), skulle jag föreslå att du skannar din dator.

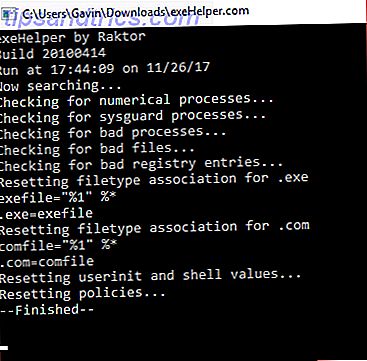

5.6 Återställ standard filföreningar

Ibland efter en skadlig programinfektion kommer du att upptäcka att du inte kan köra eller öppna några program alls. Problemet brukar relatera till brutna standardfilföreningar.

Vi använder ett litet program för att fixa de brutna filföreningarna. Använd den här länken för att hämta exeHelper. Du måste acceptera forumets villkor, men behöver inte anmäla dig till något. Högerklicka på den nedladdade filen och välj Kör som administratör . Låt processen slutföra.

Du kan manuellt ersätta filföreningar med hjälp av en registerinmatningsfil. Använd den här länken för att ladda ner en omfattande lista över filtyper och protokoll via TenForums. När du har hämtat, plockar du upp filen och dubbelklickar på vilken association du vill återställa till standard.

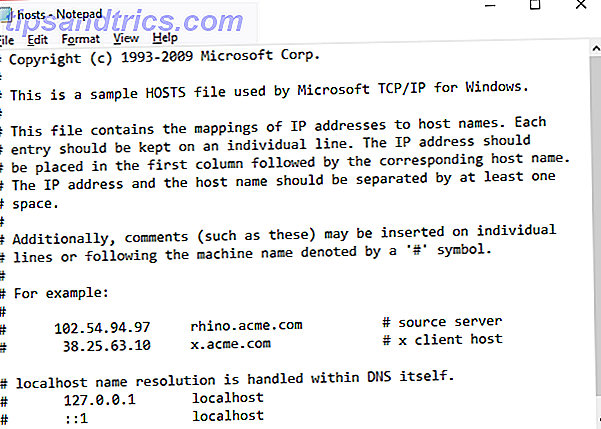

5.7 Kontrollera din värdfil

Varje operativsystem har en värdfil. Värdarfilen definierar vilka domännamn som är kopplade till vilka webbplatser. Värdarfilen trumpar dina DNS-serverns inställningar. På det sättet kan du skapa en värdfil punkt var som helst. Det är just därför att vissa malwarevarianter lägger till sina egna IP-omdirigeringar - för att få dig tillbaka till en phishing-webbplats eller annan skadlig webbplats om och om igen.

Hitta din värdfil:

- Windows : C: \ Windows \ system32 \ drivers \ etc \ hosts

- Mac och Linux: / etc / hosts

Du behöver administrativ åtkomst för att redigera värdfilen. Dessutom måste du redigera värdfilen med en textredigerare.

Så vad letar du efter? Något som ser ut eller låter otroligt. Windows hosts-filen borde inte ha något ovanligt i det - det betyder linjer utan en "#" framför den. Upplösningar för ditt lokala värd och värdnamn i 127.0.0.1 är helt normala, var inte panik om du upptäcker det.

Ta bort eventuella förekommande inlägg (efter granskning online), spara dina ändringar och avsluta.

5.8 Unhide och Re-Enable

Vissa skadliga programinfektioner döljer alla dina filer. Annan inaktivera åtkomst till kärnprogram, till exempel Kontrollpanelen, Uppgiftshanteraren eller Kommandotolken. Det finns två små applikationer som vi använder för att vända om dessa problem.

För att göra dina filer synliga igen, ladda ner och kör Unhide.

För att få tillgång till kontrollpanelen och andra viktiga verktyg, ladda ner och kör Re-Enable.

6. Ransomware

Ransomware är ett stort problem för internetanvändare runt om i världen. Liksom malware finns det många ransomware-varianter, var och en med tydliga skadliga egenskaper. Det finns emellertid några nyckelegenskaper som skiljer ransomware från skadlig kod.

- En ransomware-infektion börjar vanligen tyst och krypterar dina personliga och privata filer med en fördefinierad lista över målfiltillägg.

- Ransomware låser vanligtvis ditt system, vilket tvingar dig att betala ett lösenbelopp för att hämta upplåsningsnyckeln.

- Slutligen, även om du tar bort ransomware-infektionen, dekrypterar dina filer inte magiskt. (Lägg till att tidigare krypterade filer inte är säkra - de är bara krypterade, tillsammans med resten.)

Uppkomsten av ransomware är en sveda som orsakar en stor mängd problem. Kanske är det bästa exemplet på ransomware WannaCry The Global Ransomware Attack och hur man skyddar dina data Det globala Ransomware Attack och hur man skyddar dina data En enorm cyberattack har slagit datorer över hela världen. Har du blivit påverkad av den mycket virulenta självreplikerande ransomware? Om inte, hur kan du skydda dina uppgifter utan att lösa lösenummet? Läs mer . Den mycket virulenta WannaCry ransomware svepte runt om i världen och krypterade miljontals system i över 100 länder. Säkerhetsforskare Marcus Hutchins, aka MalwareTechBlog, stoppade spridningen av ransomware genom att registrera ett domännamn som hittades i källkoden ransomware.

Ransomware kräver då en tvåkantig inställning. Tyvärr fungerar reaktiv inneslutning endast om du tar tag i ransomware. Att ta bort ransomware och dekrypteringsfiler är oåterkallelig för många varianter.

6.1 Dekryptera Ransomware

Som just nämnts finns det ett stort antal ransomwarevarianter där. De använder olika krypteringsalgoritmer för att göra dina privata filer värdelösa - om du inte kan dekryptera dem.

Säkerhetsforskare har framgångsrikt knäckt flera ransomwarealgoritmer. Andra utvecklare av ransomware har släppt upp och erbjudit ledtrådar till dekrypteringsortens ställe, medan brottsbekämpningsrapporter har upptäckt trovor av privata krypteringsnycklar för stora ransomwarevarianter.

Om du har en ransomwareinfektion, måste du agera snabbt.

ID Ransomware

De flesta ransomware-varianter tillkännager sin närvaro efter kryptering av dina filer, tillsammans med deras namn, via en lösenordsnot. Om det inte händer måste du ladda upp en krypterad fil till ID Ransomware (webbplatsen accepterar också lösenordsnoteringar eller hyperlänkar som ingår i lösenpriset). Webbplatsen identifierar snabbt infektionen snabbt.

Hitta ett dekrypteringsverktyg

När du väl vet vad du står inför kan du försöka hitta ett verktyg för att fixa skadan. Flera webbplatser, inklusive oss 12 Verktyg som du kan använda för att hjälpa Beat Ransomware 12 Verktyg som du kan använda för att hjälpa Beat Ransomware En av de största problemen för datoranvändare är ransomware. Och medan en ransomwareinfektion är notoriskt svårt att slåss, är det inte omöjligt. Se hur dessa verktyg kan hjälpa till. Läs mer, list dekrypteringsverktyg.

- The No More Ransom Project

- Kaspersky Free Ransomware Decryptors

- Avast Free Ransomware Decryptors

- Fight Ransomware Lista över dekrypteringsverktyg - superlista

- WatchPoint dekrypteringssamling - superlista

Om du inte hittar det dekrypteringsverktyget du behöver, försök att fylla i en internetsökning för "[ransomware variant] + dekrypteringsverktyget." Håll dock inte djupt in i sökresultaten - det finns phishing-webbplatser och andra skadliga webbplatser som helt enkelt sätt in namnet på det du söker efter för att intyga intet ont anande användare.

Jag kommer inte att kommentera hur man använder enskilda verktyg. Det finns helt enkelt alltför många för att erbjuda detaljerad rådgivning och instruktioner. Den överväldigande majoriteten kommer med åtminstone några instruktioner om användningen av dem.

7. Hur stoppar du en annan malwareinfektion

Nu är ditt system klart av infektion är det dags att bedöma hur man ska stoppa det igen. Det finns så många antiviruses, antimalware, systemrengöring, manusblockering, processförstörande verktyg där ute är det svårt att veta var man ska börja.

Vara lugn. Vi visar hur du bygger de bästa väggarna för att hålla bort skadlig kod.

7.1 Antivirus

Till att börja med behöver du en antiviruspaket. Om du redan hade en installerad, överväg att ändra den till något bättre. Ärligt talat, de som använder Windows Defender får en grundläggande skyddsnivå. Windows Defender är ett mycket bättre verktyg än tidigare år, men det kan inte jämföras med andra alternativ från tredje part.

Prova de utmärkt prissatta Bitdefender- eller Trend Micro-sviterna. Alternativt, om du är nöjd med en fri lösning, försök Avast.

- Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Säkerhet

- Avast Free Antivirus

7.2 Antimalware

Därefter behöver vi ett antimalwareverktyg. Antimalware-verktygsmarknaden har färre pålitliga verktyg än antivirusmarknaden, vilket gör våra val enklare.

- Malwarebytes Anti-Malware - Den fria versionen är bra, men gå till Premium om du har råd med den årliga utgiften.

- Zemana AntiMalware - igen, den fria versionen är bra.

7.3 Anti-Ransomware

Vi bygger ett mångsidigt tillvägagångssätt för datasäkerhet. Det är sant att ha flera antivirus-sviter skapar en nästan neutraliserande effekt. Men det är tvärtom att ha flera tjänster som fokuserar på olika angreppsvektorer. Anti-ransomware verktyg fokuserar på att stoppa ransomware komma in i ditt system i första hand.

- Cybereason RansomFree

- Malwarebytes Anti-Ransomware BETA

- Varna

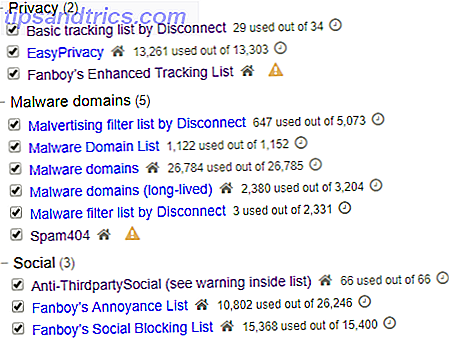

7.4 Webbläsarsäkerhet

En storstartad sårbarhet är din webbläsare. Det finns ett stort antal skadliga webbplatser där ute och väntar på dig. Lägga till det kan misslyckande kampanjer infektera dig utan att du ens inser att något är felaktigt. Om du tar tid att bota din webbläsare kan du stoppa ett stort antal skadliga program och ransomware-attacker innan de går.

Säkerhetsverktyg varierar med webbläsare, men det finns liknande verktyg för de flesta. Nedanstående verktyg är en bra utgångspunkt för webbläsarsäkerhet:

- NoScript: Denna Firefox-förlängning stannar ett antal bakgrundsskript från att köra, förhindrar loggning, clickjacking och mer.

- uBlock Ursprung: den här flertilläggsförlängningen stannar ett stort antal spårning, malvertiserande servrar, Clickjackers Clickjacking: Vad är det och hur kan du undvika det? Clickjacking: Vad är det, och hur kan du undvika det? Clickjacking är svår att upptäcka och potentiellt förödande. Här är vad du behöver veta om clickjacking, inklusive vad det är, var du ska se det och hur man skyddar dig mot det. Läs mer, och mer. (Bilden ovan.)

- Avbryta: låter dig visualisera och blockera de många webbplatser som spårar din internetanvändning.

- Sekretessfärgare: blockera trackers och malvertising servrar.

- HTTPS Överallt: tvingar alla webbplatser att använda HTTPS 4 sätt som du kan följa när du använder privat webbläsning 4 sätt som du kan följa när du använder privat surfning Privat surfning är privat i 99% av fallen men det finns många sätt att kringgå, tack vare webbläsareförlängningar och hackor. Några av dem behöver inte ens så mycket arbete. Läs mer, ökar din övergripande säkerhet, förhindrar man-i-mitten attacker.

Kombinationen av tillägg du använder beror på dina vanor. Om du emellertid är obekväm med omfattningen av spårning av Internet, är NoScript eller uBlock Origin ett måste (eller vår omfattande guide för att undvika internetövervakning! Undvik Internetövervakning: Den kompletta guiden för att undvika Internetövervakning: Den kompletta guiden Internetövervakning fortsätter att vara ett hett ämne så vi har producerat denna omfattande resurs om varför det är så stor sak, vem är bakom det, om du helt kan undvika det och mer. Läs mer).

7.5 Fler användbara verktyg

Du behöver inte alla ovanstående verktyg. Som jag sa är mer än en antiviruspaket fel inställning. Personligen kombinerar jag Bitdefender, Malwarebytes Anti-Malware Premium och Cybereason RansomFree.

Det finns dock en mängd riktigt användbara verktyg för att du ska överväga.

- Emsisoft Emergency Kit: Emsisoft Emergency Kit är ett bärbart verktyg som söker efter ett brett spektrum av skadliga program, virus och mer. Praktiskt som en del av ett USB-drivrutinsåterställningssats.

- SUPERAntiSpyware: Den fria versionen av SUPERAntiSpyware upptäcker och tar bort ett stort antal skadliga program, adware och spionprogram.

- Spybot Search & Destroy: Spybot är ett ständigt anti-spyware verktyg som reparerar och rensar en mängd olika potentiellt skadliga enheter.

- Kaspersky Anti-Ransomware Tool: Anti-ransomware-verktyget från Kaspersky blockerar ett brett sortiment av ransomware

7, 6 Linux Live CD / USB

Malware är bara ett problem om du är oförberedd. Lägg till en Linux Live-CD eller USB till din skadliga programvara för domsdags PC Repair Toolkit i din Ficka: Starta CD-skivan på en USB-stick PC-reparationsverktyget i din Ficka: Starta CD-skivan på en USB-stick Inuti min tekniks verktygslåda håller jag en USB-flash-enhet laddad med de mest fantastiska verktygen på planeten: min dator reparationsverktyg. I den här artikeln delar jag innehållet. Läs mer, och du kommer att vara bra. Linux Live-operativsystem fungerar över din befintliga installation. Du startar live-operativsystemet från en skiva eller en USB-enhet, vilket ger dig tillgång till ett kraftfullt utbud av korrigeringsverktyg samt det infekterade operativsystemet.

Här är fem du borde överväga 5 bästa räddningsdiskar för ett Windows Systemåterställning 5 bästa räddningsdiskar för Windows Systemåterställning Varje Windows-användare borde vara medveten om minst en baconbesparande, dataråterhämtande systemåterställningsdisk. Det kan hjälpa dig att komma åt din dator för att reparera och säkerhetskopiera, även när det inte startar. Läs mer att göra en kopia av just nu. (Återställa smittade datorer är inte det enda Live CD-skivor och USB-enheter är bra för! De 50 Coola användningarna för Live-CD-skivor De 50 Coola användningsområdena för Live CDs Live-CD-skivor är kanske det mest användbara verktyget i någon geeks verktygslåda. -för att styra om många användningsområden kan live-CD-skivor eller DVD-skivor erbjuda, från dataåterställning för att förbättra integriteten. Läs mer)

- System Räddning CD

- Hirens BootCD

- Knoppix

- Ultimate Boot CD

- Trinity Rescue Kit

När du har laddat ner en eller flera av räddningsskivorna måste du bränna dem till ditt föredragna media. Så här bygger du din egen bootable Linux Live CD. Hur man bygger en egen bootable Linux Live CD Det är lätt att skapa en DIY bootable live-cd i Linux, med hjälp av verktyg från tredje part eller officiella Linux-operativsystem. Behövs hjälp? Följ dessa steg för att skapa en Linux Live-cd på några minuter. Läs mer .

8. Hem och Torka

Teoretiskt är din dator nu helt fri från skadlig kod. Dessutom har du installerat något antivirusprogram, antimalware och ett anti-ransomware-verktyg för att hålla dig säker. Du har också installerat några verktyg för att stoppa oönskade skript som körs i din webbläsare. Och till sist har du skapat en backup Linux Live CD eller USB-enhet för att spara din bacon nästa gång.

Sammantaget ser hela ditt system ut säkrare. Men var inte självmodig.

En av de största striderna är användarutbildning - mig och dig bakom skärmen. Att spendera lite tid på att förbereda ditt system och förstå var hot finns är ett bra steg framåt!

Lycka till och bli säker.

![Top 10 Free Or Very Cheap Inspirational eBooks [MUO Book Club]](https://www.tipsandtrics.com/img/internet/444/top-10-free-very-cheap-inspirational-ebooks.jpg)