Dina Internet har ett stort löfte. Varje enhet vi samverkar med är nätverksanslutna i vissa möjligheter, vilket ger billig smart home-teknik till alla. Detta är bara en av möjligheterna. Jo, tyvärr, så spännande som en helt nätverksmässig värld låter, är Dina Internet konsekvent och väldigt osäkert.

En grupp av säkerhetsforskare från Princeton University hävdar att Internet av saker är så otroligt osäkert att även krypterad nätverkstrafik är lätt igenkänlig. Hur fungerar kryptering och är det verkligen säkert? Hur fungerar kryptering och är det verkligen säkert? Läs mer .

Finns det något för deras påstående, eller är det en annan "standard" IoT-träffbit? Låt oss ta en titt.

Bakat In

Problemet är att enskilda enheter har individuella säkerhetsprofiler. Och några säkerhetsinställningar kommer bakas i enheten. Det betyder att slutanvändare inte kan ändra säkerhetsinställningar.

Inställningar som är desamma för tusen matchande produkter.

Du kan se det massiva säkerhetsproblemet här är varför Internet-saken är den största säkerhetsmardrömmen Varför Internet-saken är den största säkerhetsmardrömmen En dag kommer du hem från jobbet för att upptäcka att ditt molnaktiverade hemsäkerhetssystem har brutits . Hur kunde detta hända? Med Internet of Things (IoT) kan du ta reda på den svåra vägen. Läs mer .

Kombinerat med ett allmänt missförstånd (eller är det helt okunnighet?) Om hur lätt det är att passa en IoT-enhet för grymma aktiviteter, och det finns en riktig global fråga till hands.

Till exempel, en säkerhetsforskare, när han pratade med Brian Krebs, relayed att de hade bevittnat osäkrade Internet-routrar som användes som SOCKS-proxys, annonserade öppet. De spekulerade på att det skulle vara lätt att använda internetbaserade webbkameror och andra IoT-enheter för samma och många andra ändamål.

Och de hade rätt.

I slutet av 2016 sågs en massiv DDoS-attack. "Massiv", säger du? Ja: 650 Gbps (det är ca 81 GB / s). Security forskarna från Imperva som upptäckte attacken noterade genom nyttolast analys att majoriteten av makt kom från komprometterade IoT-enheter. Dubbla "Leet" efter en teckensträng i nyttolast Det här är hur programvaruinstallatörer arbetar på Windows, MacOS och Linux Så här fungerar programvaruinstallatörer på Windows, MacOS och Linux Moderna operativsystem ger dig enkla metoder för att skapa nya applikationer . Men vad händer faktiskt när du kör den installatören eller utfärdar det kommandot? Läs mer, det är den första IoT botnet till rival Mirai (den enorma botnet som riktade den berömda säkerhetsforskaren och journalisten, Brian Krebs).

IoT Sniffing

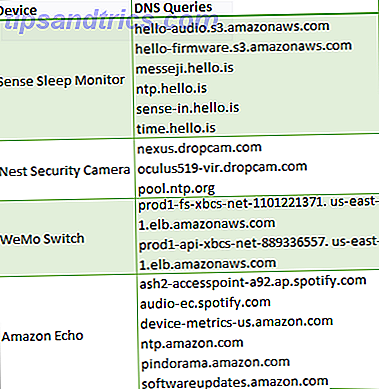

Princeton-forskningen, med titeln A Smart Home, är No Castle [PDF], utforskar tanken att "passiva nätverksobservatörer, som internetleverantörer, kan potentiellt analysera IoT-nätverkstrafik för att utgå känsliga detaljer om användarna." Forskare Noah Apthorpe, Dillon Reisman och Nick Feamster tittar på "En Sense Sleep Monitor" 6 Smart Gadgets som hjälper dig att sova bättre 6 Smart Gadgets som hjälper dig att sova bättre Att inte få en god natts sömn är aldrig ett bra sätt att börja en dag. Lyckligtvis finns det gott om hemgränssnitt som kan hjälpa dig att få en god natts sömn. Läs mer, en Nest Cam Indoor-säkerhetskamera, en WeMo-switch och ett Amazon Echo. "

Deras slutsats? Trafikfingeravtryck från var och en av enheterna är igenkännliga, även när de krypteras.

- Nest Cam - Observer kan utgå när en användare aktivt övervakar ett flöde, eller när en kamera upptäcker rörelse i sitt synfält.

- Sense - Observer kan utgå från användarsömningsmönster.

- WeMo - Observer kan upptäcka när en fysisk apparat i ett smart hem slås på eller av.

- Echo - Observer kan upptäcka när en användare interagerar med en intelligent personlig assistent.

Öppna paketet

Princeton-pappret förutsätter att en attacker sniffar (avlyssnar) paket (data) direkt från en Internetleverantör. Deras analys kommer direkt från paketmetadata: IP-pakethuvud, TCP-pakethuvud och sändnings- / mottagningspriser. Oavsett avlyssningspunkten kan du försöka tolka data om du kan komma åt paket i övergång.

Forskarna använde en trestegsstrategi för att identifiera IoT-enheter som är kopplade till deras provisoriska nätverk:

- Separata trafik i paketflöden.

- Etikettströmmar efter typ av enhet.

- Undersök trafikpriser.

Denna strategi avslöjade att även om en enhet kommunicerar med flera tjänster, kan en potentiell angripare "vanligtvis bara identifiera en enda ström som kodar för enhetstillståndet." Exempelvis visar nedan tabell DNS-frågor som är kopplade till varje ström, mappad till en viss enhet .

Forskningsresultaten bygger på flera antaganden, en viss specifikation. Data för Sense sova bildskärmen förutsätter att användarna "slutar använda sina enheter omedelbart innan de sover, att alla i hemmet sover samtidigt och delar inte sina enheter och att användare inte lämnar sina andra enheter som kör för att utföra nätverk -intensiva uppgifter eller uppdateringar medan de sover. "

Kryptering och slutsatser

BII uppskattar att 2020 kommer att finnas 24 miljarder IoT-enheter online. Säkerhetsprojektet för Open Web Application Security (OWASP) över Top IoT Vulnerabilites är som följer:

- Osäker webgränssnitt.

- Otillräcklig autentisering / behörighet.

- Osäkra nätverkstjänster.

- Brist på transportkryptering.

- Integritetsfrågor.

- Osäker molgränssnitt.

- Osäker mobilgränssnitt.

- Otillräcklig säkerhetskonfigurabilitet.

- Osäker programvara / firmware.

- Dålig fysisk säkerhet.

OWASP utfärdade den listan 2014 - och den har inte sett en uppdatering sedan eftersom sårbarheterna förblir desamma . Och som Princeton-forskarna rapporterar är det förvånande hur enkelt en passiv nätverksobservatör kan leda till krypterad smart hemtrafik. Tro inte dessa 5 myter om kryptering! Tro inte dessa 5 myter om kryptering! Kryptering låter komplex, men är mycket enklare än de flesta tror. Ändå kan du känna dig lite för mörk för att använda kryptering, så låt oss byta några krypteringsmyter! Läs mer .

Utmaningen är att använda integrerade IoT VPN-lösningar, eller till och med övertyga IoT-enhetstillverkare att mer säkerhet är värt (i motsats till en nödvändighet).

Ett viktigt steg skulle göra skillnad mellan enhetstyper. Vissa IoT-enheter är i sig mer sekretesskänsliga, till exempel en integrerad medicinsk enhet jämfört med ett Amazon Echo. Analysen som används skickar / tar endast emot krypterad trafik för att identifiera användarbeteendet - ingen djup packinspektion krävs. Och medan ytterligare integrerade säkerhetsfunktioner kan påverka IoT-enhetens prestanda negativt, ligger ansvaret för tillverkarna för att ge viss säkerhet för slutanvändarna.

IoT-enheter blir alltmer genomgripande. Svar på frågor om integritetsrelaterade frågor är inte lättkommande, och forskning som denna illustrerar perfekt dessa problem.

Har du välkomnat smarta hem och IoT-apparater i ditt liv? Har du oro för din integritet att ha sett denna forskning? Vilken säkerhet anser du att tillverkarna borde vara skyldiga att installera i varje enhet? Låt oss veta dina tankar nedan!

![Wi-Fi Finder hjälper dig att hitta Wi-Fi-hotspots någonstans i världen [iOS]](https://www.tipsandtrics.com/img/internet/542/wi-fi-finder-helps-you-find-wi-fi-hotspots-anywhere-world.png)