Uppgraderar du till Android 4.4 KitKat? Det här är något som kan ge dig lite uppmuntran att göra omkopplaren: En allvarlig fråga med stock-webbläsaren på pre-KitKat-telefoner har upptäckts och det kan göra det möjligt för skadliga webbplatser att få tillgång till data på andra webbplatser. Låter läskigt? Här är vad du behöver veta

Frågan - som först upptäcktes av forskare Rafay Baloch - ser att skadliga webbplatser kan injicera godtycklig JavaScript i andra ramar, vilket skulle kunna se att cookies stulits eller att strukturen och markeringen av webbplatser direkt påverkas.

Säkerhetsforskare är oerhört oroliga av detta, med Rapid7 - skaparna av den populära säkerhetsprovningsramen Metasploit - som beskriver det som en "privatlivsmardröm". Nyfiken om hur det fungerar, varför borde du vara orolig och vad du kan göra åt det? Läs vidare för mer.

Ett grundläggande säkerhetsprincip: Bypassed

Den grundläggande principen som bör förhindra att denna attack inträffar i första hand heter Same Origin Policy. Kort sagt innebär det att klientsidor JavaScript körs på en webbplats inte ska kunna störa en annan webbplats.

Denna policy har varit grunden för webbapplikationssäkerhet, sedan den först introducerades 1995 med Netscape Navigator 2. Varje enskild webbläsare har implementerat denna policy som en grundläggande säkerhetsfunktion och som ett resultat är det oerhört sällsynt att se sådana en sårbarhet i naturen.

För mer information om hur SOP fungerar kan du vilja se ovanstående video. Detta togs på ett OWASP-program (Open Web App Security Project) i Tyskland och är en av de bästa förklaringarna till protokollet jag hittills har sett.

När en webbläsare är sårbar för en SOP-bypass-attack, finns det mycket utrymme för skador. En angripare kan göra någonting, från användningsplatsen API som introducerades med HTML5-specifikationen för att ta reda på var ett offer ligger, hela vägen för att stjäla cookies.

Lyckligtvis tar de flesta webbläsarutvecklare denna typ av attack på allvar. Vilket gör det allt mer anmärkningsvärt att se en sådan attack "i det vilda".

Hur attacken fungerar

Så vi vet att Same Origin Polity är viktigt. Och vi vet att en massiv misslyckande av aktörens Android-webbläsare kan leda till att angripare kringgår denna viktiga säkerhetsåtgärd? Men hur fungerar det?

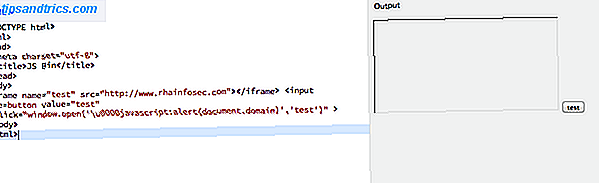

Tja, det bevis på konceptet som ges av Rafay Baloch ser lite ut så här:

Så vad har vi här? Tja, det finns en iFrame. Detta är ett HTML-element som används för att tillåta webbplatser att bädda in en annan webbsida på en annan webbsida. De används inte så mycket som de brukade vara, till stor del för att de är en SEO-mardröm 10 Vanliga SEO-misstag som kan förstöra din webbplats [Del I] 10 Vanliga SEO-misstag som kan förstöra din webbplats [del I] Läs mer. Du hittar emellertid ofta dem från tid till annan, och de är fortfarande en del av HTML-specifikationen och har ännu inte blivit avfärdade.

Efter det är en HTML-kod som representerar en ingångsknapp. Detta innehåller några speciellt utformade JavaScript (märk det efterföljande "\ u0000"?) Som, när det klickas, matar ut domännamnet på den aktuella webbplatsen. På grund av ett fel i Android-webbläsaren slutar det dock att komma åt attributen till iFrame, och slutar skriva ut 'rhaininfosec.com' som en JavaScript-varningsruta.

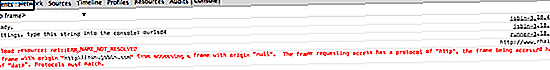

På Google Chrome, Internet Explorer och Firefox skulle denna typ av attack helt enkelt fel. Det skulle (beroende på webbläsaren) också skapa en logg i JavaScript-konsolen och informera om att webbläsaren blockerade attacken. Undantaget, av en eller annan anledning, gör inte webbläsaren på pre-Android 4.4-enheter det.

Att skriva ut ett domännamn är inte hemskt spektakulärt. Att få tillgång till cookies och exekvera godtycklig JavaScript på en annan webbplats är dock ganska oroande. Lyckligtvis finns det något som kan göras.

Vad kan göras?

Användare har några alternativ här. För det första, sluta använda Android-webbläsaren. Det är gammalt, det är osäkert och det finns mycket mer övertygande alternativ på marknaden just nu. Google har släppt Chrome till Android Google Chrome lanseras slutligen för Android (endast ICS) [Nyheter] Google Chrome lanseras slutligen för Android (endast ICS) [Nyheter] Läs mer (även om det bara gäller enheter som kör Ice Cream Sandwich och uppåt), och det finns även mobila varianter av Firefox och Opera finns tillgängliga.

Speciellt Firefox Mobile är värt att uppmärksamma. Förutom att erbjuda en fantastisk surfupplevelse kan du också köra program för Mozillas egna mobila operativsystem, Firefox OS Top 15 Firefox OS Apps: Den ultimata listan för nya Firefox OS-användare De översta 15 Firefox OS-programmen: Den ultimata listan för nya Firefox OS-användare Naturligtvis finns det en app för det: Det är ju webbteknologi. Mozillas mobila operativsystem Firefox OS som använder istället för inbyggd kod HTML5, CSS3 och JavaScript för dess appar. Läs mer, samt installera en mängd fantastiska tillägg. Otillåtliga tillägg för Firefox på din Android-enhet Otillåtliga tillägg för Firefox på din Android-enhet Firefox för Android har ett knep upp sig: Tillägg. Precis som Firefox erbjuder ett mer kraftfullt förlängningssystem än Chrome på skrivbordet, slår det Chrome för Android genom att stödja tillägg. Du kan installera ... Läs mer.

Om du vill vara särskilt paranoid finns det även en port av NoScript för Firefox Mobile. Även om det bör noteras att de flesta webbplatser är starkt beroende av JavaScript för att göra klient-sida-niceties. Vad är JavaScript och hur fungerar det? [Teknologi förklarad] Vad är JavaScript och hur fungerar det? [Teknologi förklaras] Läs mer, och att använda NoScript kommer nästan säkert att bryta de flesta webbplatser. Detta förklarar kanske varför James Bruce beskrev det som en del av "The Adoption of Evil AdBlock, NoScript & Ghostery" - The Trifecta of Evil AdBlock, NoScript & Ghostery - The Trifecta Of Evil Under de senaste månaderna har jag kontaktats av ett stort antal läsare som har haft problem med att ladda ner våra guider, eller varför de inte kan se inloggningsknapparna eller kommentarer som inte laddas och i ... Läs mer '.

Slutligen, om möjligt, skulle du uppmuntras att uppdatera din Android-webbläsare till den senaste versionen, förutom att installera den senaste versionen av Android-operativsystemet. Detta säkerställer att om Google släpper ut en åtgärd för det här felet längre ner i raden, är du skyddad.

Även om det är värt att notera att det finns rumblings att detta problem potentiellt kan drabba användare av Android 4.4 KitKat. Men inget har uppstått som är tillräckligt viktigt för att jag ska rekommendera läsare att byta webbläsare.

En viktig integritetsfel

Gör inget misstag, det här är ett viktigt säkerhetsproblem för smartphones Vad du verkligen behöver veta om Smartphone Security Vad du verkligen behöver veta om Smartphone Security Läs mer. Men genom att växla till en annan webbläsare blir du nästan okränkbar. Ett antal frågor kvarstår dock om den övergripande säkerheten i Android-operativsystemet.

Kommer du övergå till något lite säkrare, som super säker iOS Smartphone Security: Kan iPhone få skadlig kod? Smartphone Security: Kan iPhone få skadlig kod? Malware som påverkar "tusentals" av iPhones kan stjäla App Store-referenser, men de flesta iOS-användare är helt säkra - så vad är det med iOS och skurk programvara? Läs mer eller (min favorit) Blackberry 10 10 skäl att ge BlackBerry 10 ett försök idag 10 skäl att ge BlackBerry 10 ett försök idag BlackBerry 10 har några ganska oemotståndliga funktioner. Här är tio anledningar till att du kanske vill ge det ett steg. Läs mer ? Eller kanske kommer du att hålla dig lojal mot Android och installera en säker ROM som Paranoid Android eller Omirom 5 Anledningar till varför du ska bli Flash OmniROM till din Android-enhet 5 Anledningar till varför du bör Flash OmniROM till din Android-enhet Med en massa anpassade ROM-alternativ ut där kan det vara svårt att bosätta sig på bara en - men du borde verkligen överväga OmniROM. Läs mer ? Eller kanske är du inte ens orolig.

Låt oss prata om det. Kommentarfältet är nedan. Jag kan inte vänta med att höra dina tankar.