Ransomware är en typ av skadlig kod som förhindrar normal åtkomst till ett system eller filer, om inte offeret betalar lösenbelopp. De flesta är bekanta med krypto-ransomware-varianterna, där filer är inkapslade i okrypterbar kryptering, men paradigmet är faktiskt mycket äldre än det.

I själva verket går ransomware tillbaka nästan tio år. Liksom många hot mot datorsäkerhet, härrörde den från Ryssland och gränsar till länder. Sedan dess första upptäckt har Ransomware utvecklats för att bli ett alltmer starkt hot, som kan utvinna allt större löner.

Tidig Ransomware: Från Ryssland med hat

De första ransomware-proverna upptäcktes i Ryssland mellan 2005 och 2006. Dessa skapades av ryska organiserade brottslingar och riktade sig i stor utsträckning till ryska offer, liksom de som bor i de nominellt ryska naboländerna som Vitryssland, Ukraina och Kazakstan.

En av dessa ransomwarevarianter kallades TROJ_CRYZIP.A. Detta upptäcktes 2006, länge innan termen var myntade. Det påverkar i stor utsträckning maskiner som kör Windows 98, ME, NT, 2000, XP och Server 2003. När den har laddats ner och körs, identifierar den filer med en viss filtyp och flyttar dem till en lösenordsskyddad ZIP-mapp, som har raderat original. För offret att återställa sina filer skulle de behöva överföra 300 dollar till ett E-Gold-konto.

E-Gold kan beskrivas som en andlig föregångare till BitCoin. En anonym guldbaserad digital valuta som förvaltades av ett företag med säte i Florida, men registrerat i Saint Kitts och Nevis, erbjöd sig relativ anonymitet, men blev snabbt begunstigad av organiserade brottslingar som en metod för att tvätta smutsiga pengar. Detta ledde den amerikanska regeringen att avbryta det 2009, och företaget föll inte långt efter.

Senare ransomware-varianter skulle använda anonyma krypteringsvalutor som Bitcoin, förbetalda betalkort och till och med högpresterande telefonnummer som betalningsmetod.

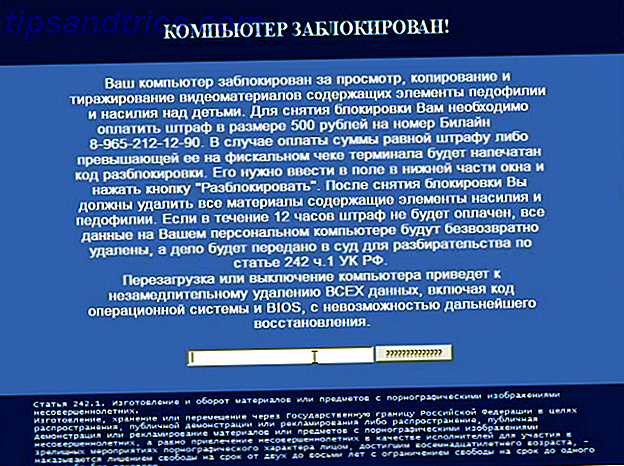

TROJ_RANSOM.AQB är en annan ransomware-variant som identifierades av Trend Micro 2012. Dess infektionsmetod var att ersätta Master Boot Record (MBR) av Windows med sin egen skadliga kod. När datorn startade upp skulle användaren se ett lösenordsmeddelande skrivet på ryska, vilket krävde att offret betalade 920 ukrainska hryvnia via QIWI - ett Cypernbaserat, ryssägt betalningssystem. När betalt skulle offret få en kod, vilket skulle göra det möjligt för dem att återställa sin dator till normalt.

Med många av de identifierade ransomwareoperatörerna som identifieras från Ryssland kan det hävdas att erfarenheterna från inriktningen på hemmamarknaden gjort dem bättre i stånd att rikta sig till internationella användare.

Sluta, polis!

Mot slutet av 2000-talet och början av 2010-talet blev ransomware alltmer erkänt som ett hot mot internationella användare. Men det var fortfarande en lång väg att gå innan den homogeniserades i den kraftfulla, krypto-ransomware-varianten vi ser idag.

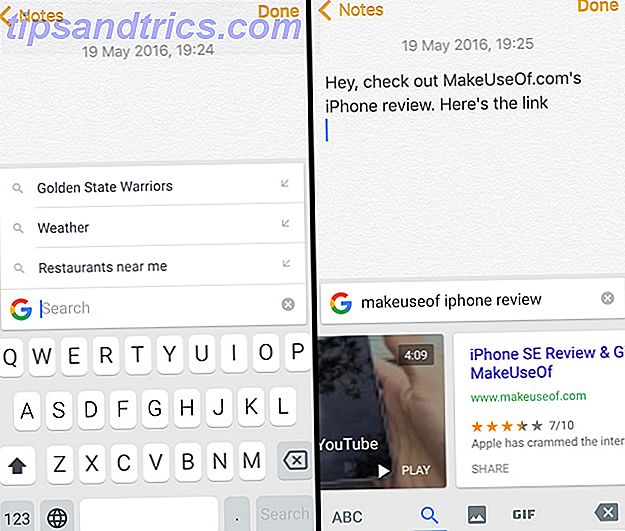

Rundom den här tiden blev det vanligt för ransomware att efterlikna brottsbekämpning för att extrahera lösenord. De skulle anklaga offret för att vara involverat i ett brott - allt från enbart upphovsrättsintrång till olaglig pornografi - och säg att deras dator är under utredning och har blivit låst.

Då skulle de ge offret ett val. Offret kunde välja att betala en "böter". Detta skulle släppa (icke-existerande) avgifter och återvända åtkomst till datorn. Om offret försenas skulle böterna fördubblas. Om offret vägrade att betala helt, skulle ransomware hota dem med arrestering, rättegång och potentiell fängelse.

Den mest erkända varianten av polis ransomware var Reveton. Det som gjorde Reveton så effektivt var att det använde lokalisering för att verka mer legitim. Det skulle fungera där användaren var baserad, och sedan utmärka den relevanta lokala brottsbekämpningen.

Så om offeret var baserat i USA, skulle lösennoten vara från justitieministeriet. Om användaren var italiensk skulle den anta styling av Guardia di Finanza. Brittiska användare skulle se ett meddelande från London Metropolitan Police eller Strathclyde Police.

Skaparna av Reveton täckte alla sina baser. Det var lokaliserat för praktiskt taget alla europeiska länder, liksom Australien, Kanada, Nya Zeeland och USA. Men det hade en felaktighet. Eftersom den inte krypterade användarens filer kunde den tas bort utan några negativa effekter. Detta kan utföras med en antivirus-live-CD, eller genom att starta i säkert läge.

CryptoLocker: The First Big Crypto-Ransomware

Crypto-ransomware har ingen sådan fel. Den använder nästan obrottsbar kryptering för att förstöra användarens filer. Även om skadlig programvara har tagits bort, är filerna fortfarande låsta. Detta ger ett enormt tryck på offret att betala.

CryptoLocker var den första allmänt igenkännbara krypto-ransomware CryptoLocker är den nästaste skadliga programvaran någonsin och här är vad du kan göra CryptoLocker är det näststa skadliga programmet någonsin och här är vad du kan göra CryptoLocker är en typ av skadlig programvara som gör datorn helt oanvändbar genom att kryptera alla av dina filer. Det kräver då monetär betalning innan åtkomst till din dator returneras. Läs mer och kom fram till slutet av 2013. Det är svårt att uppskatta omfattningen av smittade användare med någon viss noggrannhet. ZDNet, en högt respekterad teknik journal, spårade fyra bitcoin adresser som används av skadlig programvara, och upptäckte att de fick cirka 27 miljoner dollar i betalningar.

Det distribuerades via infekterade email bifogade filer, som spreds via stora spam-nät, samt genom Gameover ZeuS botnet. När det hade komprometterat ett system skulle det då systematiskt kryptera dokument och mediefiler med stark RSA-nyckelkryptografi.

Offret skulle då ha en kort tid att betala ett lösenbelopp på $ 400 USD eller € 400 EUR, antingen via Bitcoin eller via GreenDot MoneyPak - ett förbetalt kupongsystem som gynnas av cyberkriminella. Om offret misslyckades med att betala inom 72 timmar hotade operatörerna att de skulle radera den privata nyckeln, vilket skulle göra omkodning omöjlig.

I juni 2014 togs CryptoLocker-distributionsservrarna ned en koalition av akademiker, säkerhetsleverantörer och brottsbekämpande organ i Operation Tovar. Två leverantörer - FireEye och Fox-IT - kunde komma åt en databas med privata nycklar som används av CryptoLocker. De släppte sedan en tjänst som gjorde det möjligt för offren att dekryptera sina filer gratis. CryptoLocker är död: Så här kan du få dina filer tillbaka! CryptoLocker är död: Så här kan du få dina filer tillbaka! Läs mer

Även om CryptoLocker var kortlivad visade det sig definitivt att crypto-ransomware-modellen skulle kunna vara en lukrativ och resulterade i en kvasi digital armarävling. Medan säkerhetsleverantörer förberedde mildrande släppte brottslingar någonsin sofistikerade ransomwarevarianter.

TorrentLocker och CryptoWall: Ransomware blir smartare

En av dessa förbättrade ransomware varianter var TorrentLocker, som kom fram strax efter CryptoLockers fall.

Detta är en ganska fotgängareform av krypto-ransomware. Liksom de flesta former av krypto-ransomware är dess angreppsvektor skadliga bifogade filer, särskilt Word-dokument med skadliga makron. Så här skyddar du dig mot Microsoft Word-skadlig programvara. Skydda dig mot Microsoft Word-skadlig programvara Visste du att din dator kan smittas av skadlig Microsoft Office-dokument, eller att du skulle kunna duppas till att aktivera de inställningar de behöver för att infektera din dator? Läs mer . När en maskin är infekterad kommer den att kryptera det vanliga sortimentet av media och kontorsfiler med AES-kryptering.

Den största skillnaden var i lösenordsnoterna som visas. TorrentLocker skulle visa det lösenbelopp som krävs i offrets lokala valuta. Så, om den infekterade maskinen var baserad i Australien, skulle TorrentLocker visa priset i australiska dollar TorrentLocker är en ny Ransomware Down Under. Och det är ont. TorrentLocker är en ny Ransomware Down Under. Och det är ont. Läs mer, betala i BitCoin. Det skulle även lista lokala BitCoin utbyten.

Det har till och med varit innovationer i infektions- och försvagningsprocessen. Ta CryptoWall 4.0, till exempel, den senaste stammen i den fruktade familjen krypto-ransomware.

Detta har ändrat hur det infekterar system och omnämnar nu alla infekterade filer, vilket hindrar användaren att bestämma vad som har krypterats och gör det svårare att återställa från en säkerhetskopia.

Ransomware har nu mål för nischplattformar

Överväldigande ransomware riktar datorer som kör Windows, och i mindre utsträckning smartphones som kör Android. Anledningen till att det för det mesta kan hänföras till marknadsandelar. Många människor använder Windows än Linux. Detta gör Windows till ett mer attraktivt mål för malwareutvecklare.

Men under det senaste året har denna trend börjat vända - om än långsamt - och vi börjar se att krypto-ransomware riktar sig mot Mac- och Linux-användare.

Linux.Encoder.1 upptäcktes i november 2015 av Dr.Web - ett viktigt ryskt cybersäkerhetsföretag. Det körs externt av fel i Magento CMS, och kommer att kryptera ett antal filtyper (kontors- och mediefiler, liksom filtyper som är kopplade till webbapplikationer) med hjälp av AES och RSA public key-kryptering. För att dekryptera filerna måste offret betala ett lösenbelopp på ett bitcoin.

Tidigare i år såg vi ankomsten av KeRanger ransomware, som riktade mot Mac-användare Vilka säkerhetshot hotar Mac-användare i 2016? Vilka säkerhetshot hotar Mac-användare i 2016? Förtjänat eller inte, Mac OS X har ett rykte för att vara säkrare än Windows. Men är det rykte fortfarande förtjänade? Vilka säkerhetshot finns för Apple-plattformen, och hur påverkar de användarna? Läs mer . Detta hade en ovanlig attackvektor, eftersom den kom in i system genom att infiltrera mjukvaruuppdateringarna Transmission - en populär och legitim BitTorrent-klient.

Även om hotet av ransomware till dessa plattformar är litet, är det otvetydigt växande och kan inte ignoreras.

Framtiden för Ransomware: Destruction as a Service

Så, hur ser framtiden för ransomware ut? Om jag var tvungen att uttrycka det i ord: varumärken och franchise.

Låt oss först tala om franchising. En intressant trend har uppstått under de senaste åren, med tanke på att utvecklingen av ransomware har blivit otroligt commoditized. Idag, om du blir smittad med ransomware, är det helt troligt att personen som distribuerade den inte är den person som skapade den.

Då är det varumärke. Medan många ransomware-stammar har fått namnkännetecken för den destruktiva kraft de har, syftar vissa tillverkare till att göra sina produkter så anonymt och generiska som möjligt.

Värdet på en white-label ransomware är att det kan omskrivas. Från en huvudransomware-stam kan hundratals fler komma fram. Det är kanske denna anledning varför under det första kvartalet 2015 samlades över 725 000 ransomware-prover av McAfee Labs. Det motsvarar en kvartalsökning på nästan 165%.

Det verkar extremt osannolikt att brottsbekämpning och säkerhetsbranschen kommer att kunna hålla tillbaka denna stigande tidvatten.

Har du drabbats av ransomware? Fick du upp, tappade dina data eller lyckades övervinna problemet på något annat sätt (kanske en backup)? Berätta om det i kommentarerna!

Bildkrediter: Sekretess och säkerhet från Nicescene via Shutterstock