Någonsin undrar bara vem din Android kommunicerar med i bakgrunden? Kanske är du inte så nyfiken (eller paranoid) som jag, men du borde ändå ge den här appen ett försök. Vad din Android-enhet berättar för andra, och vem de andra är, kan bara överraska eller chocka dig!

Det primära målet med viaProtect app, som utvecklats av de finaste på viaForensics, är att ta bort eventuella chocker.

Tänk på att den här appen i huvudsak är ett beta-program. På Google Play-webbplatsen är den märkt som en "allmän förhandsgranskning". Vad det betyder är att det här är en släpp för att du ska prova, se vad du tycker om och inte gillar, och förhoppningsvis kommer du att ge lite uppmärksam konstruktiv kritik mot viaForensics så att de kan göra det bättre. Som jag sa - beta . Nu när du vet det, vet du också att du inte betalar för mycket uppmärksamhet åt de få låga värdena för appen. Några personer glossed över delen om att det var en förhandsgranskning och förväntade sig att den var fullt utvecklad och perfekt.

Första intrycket

Så snart jag började via Protect, frågade jag mig om jag ville registrera eller använda den som gäst. Registrering är gratis och ger dig många extra funktioner och information via webgränssnittet. Jag rekommenderar att du registrerar dig.

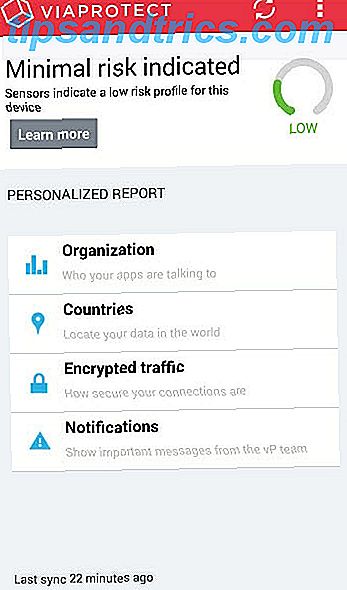

Den platta designen, lättläst och förstå navigationen och omedelbar riskbedömning gjorde att jag tyckte att det var en väl genomtänkt applikation. Mycket bra första intryck, särskilt för en beta.

Initial riskbedömningsskärm

Den första fullständiga skärmen du stöter på är Riskrapporten . Designen är platt, lätt att läsa och behöver inte försöka räkna ut säkerhetsjargon. Det är ett stort plus. På min enhet sa det att min Android var minimal risk. Höger under betyget finns en knapp märkt Learn more (sic) .

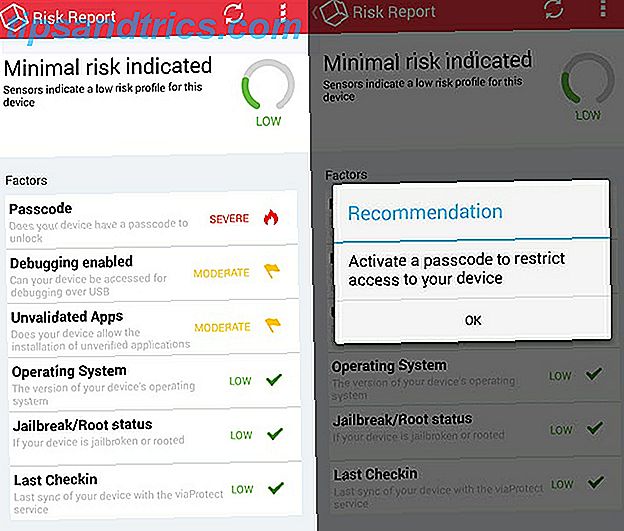

När jag klickade på det fick jag en mer detaljerad sammanfattning av de faktorer som utgör riskbedömningen: Lösenord, Debugging enabled (sic), Ogiltiga Apps, Operativsystem, Jailbreak / Root status (sic) och Last Checkin (sic) . Alla de som du läste bara betyder att det är precis vad appen läser, även om det är grammatiskt eller stilistiskt felaktigt.

Jag har inte ett lösenord på min Android och det fick mig ett svårt betyg. Om debugging är aktiverat och att kunna installera obehöriga appar har jag fått ett moderat betyg på var och en av dessa faktorer. Har operativsystemet uppdaterat, har inte rotat min Android och nyligen inspekterat med viaProtect fick mig Lågbetyg i dessa faktorer. Alla dessa medelvärde ut till Low Risk- värdet. Genom att knacka på de faktorer som bedömdes som svåra eller måttliga, fick jag förslag på hur man åtgärdar problemen.

Det är uppenbart att om du lägger till ett lösenord och att inaktivera felsökningen och möjligheten att installera overifierade appar skulle det ta hand om mina risker. Om du befinner dig i samma situation borde du troligtvis följa råd. För app-testningen som jag gör måste jag ha debugging aktiverad och möjligheten att installera overifierade appar. Det är en risk jag kan leva med.

Jag rekommenderar inte att du roterar din Android-enhet, även om det kan vara bekvämt att göra det. Kom ihåg, bekvämligheten kommer alltid till en kostnad. I det här fallet sänks kostnaden Android-säkerhet.

Personliga rapportuppgifter

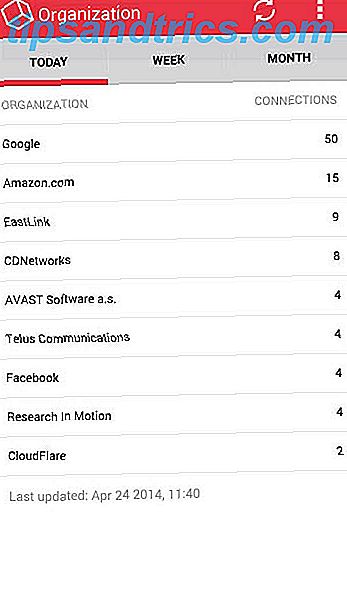

Organisation

När jag knackade på den här knappen presenterades jag med en skärm som visar de 10 organisationer som min Android kommunicerar med idag. Eventuellt kunde jag se förra veckan för den senaste veckan eller till och med månaden. Listan över organisationer överraskade mig inte - Google, Amazon och Facebook var alla i mixen. De andra organisationerna är specifika för appar som jag vet att jag kör och min tjänsteleverantör. Vad jag skulle vilja se här är möjligheten att klicka på ett organisationsnamn för att se exakt vilka appar som gör dessa anslutningar.

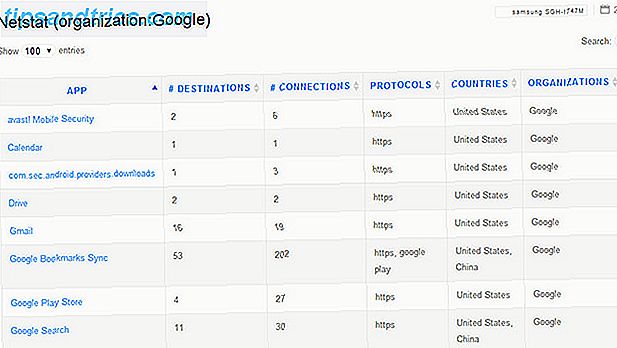

Du kan hitta den informationen på webbplatsen viaProtect men. På webbplatsen fick jag att borra ner och se vilka appar som pratade med vilka organisationer. Jag kan också borra ner till den enskilda appen och se mycket specifik information, inklusive andra destinationsländer och de olika IP-adresser som den har anslutit till, och när den senast är ansluten till den IP-adressen. Du kan inte ens vara medveten om att en app pratar med en annan server eller är medveten om vilken typ av information den skickar. Därför är det alltid viktigt att förstå vilka behörigheter en Android-app vill ha hur Android App Tillstånd fungerar och varför du bör bry sig Hur Android Appbehörigheter fungerar och varför du bör ta hand om Android-krafterna för att förklara de behörigheter de behöver när de installerar dem. Du kan skydda din integritets-, säkerhets- och mobilräkning genom att uppmärksamma behörigheter när du installerar appar - även om många användare ... Läs mer.

Länder

På sidan Länder såg jag vilka länder min Android kommunicerar med. Jag kunde se dessa sammanfattningar baserat på dagens trafik eller trafik från de senaste 7 dagarna, eller över 30 dagar. Inte överraskande var USA och Kanada de två bästa, men jag blev förvånad över att Irland och Kina var på listan. Att se min telefon prata med Kina gör mig alltid lite nervös för säkerheten. Precis som organisationssidan vill jag kunna klicka på de listade länderna för att se vilka appar som specifikt pratade med dessa länder.

Precis som med organisationen kan du borra djupare i informationen om länder på webbplatsen. När jag borrade i Kina såg jag att vissa Google-appar, Knox, MightyText, gör och övervakar dina textmeddelanden med MightyText för Chrome, gör och övervakar dina textmeddelanden med MightyText for Chrome. Det är lite mer "direkt" än e-post men inte lika påträngande som ett telefonsamtal. Det är bekvämt, men det är inte irriterande om det lyckas rätt. Och mest av allt är det en av de mest beroendeframkallande ... Läs mer, root och viaProtect hade tillgång till IP-adresser som viaProtect visade sig vara i Kina. Jag grävde lite djupare och fann att alla de IP-adresser som dessa appar har åtkomst till som förmodligen var i Kina, ägs egentligen av Google och fungerar utanför Kalifornien. Så det finns lite utrymme för förbättring viaProtect på denna funktion.

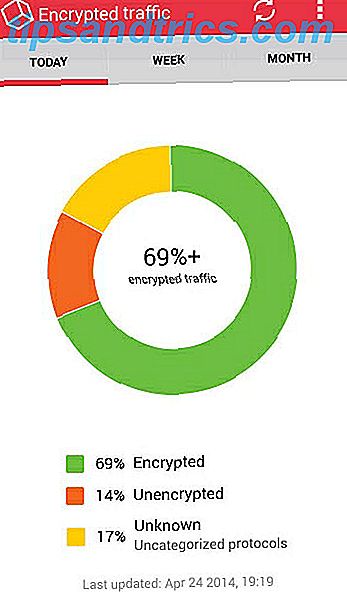

Krypterad trafik

Krypterad trafik sida var lite mer intressant för mig än de andra sidorna. Återigen, precis som de andra sidorna, kunde jag se statistik för idag, de senaste 7 dagarna eller de senaste 30 dagarna.

Jag blev positivt överraskad av hur mycket av min trafik som krypterades. Nittio procent av trafiken var krypterad, fjorton procent okrypterad och sjutton procent okänd. Du kanske undrar hur appen inte kunde veta om trafiken var krypterad eller inte. Apparna som skapar den trafiken kan använda ett proprietärt kommunikationsprotokoll eller en typ som bara inte känns igen av programmet viaProtect just än. Återigen vill jag kunna klicka på de olika kategorierna och se vilka appar som var ansvariga för olika typer av trafik. Jag skulle också vilja se vilken typ av kryptering varje app används. Som en sidotikett bör du kryptera alla data på din Android Så här krypterar du data på din smartphone Hur man krypterar data på din smartphone Med Prison-Verizon-skandalen är det som påstås ha hänt att Förenta staternas nationella säkerhetsbyrå ( NSA) har varit datautvinning. Det vill säga, de har gått igenom samtalsposter av ... Läs mer enhet ändå.

Naturligtvis, precis som de andra kategorierna, tillåter viaProtect-webbplatsen att du borrar ner den här informationen för detaljerna. Jag skulle vilja se att allt detta borrning är tillgängligt direkt i appen. Det skulle göra saker mycket enklare när jag inte är nära en bärbar dator. Genom webbapplikationen fick jag reda på att några protokoll som inte var kända för Android-appen var protokoll som Apple Push och Google Play. När jag borrade ner i segmentet okända protokoll var det inte någon information om vilka program som använde okända protokoll. Kanske är det bara en sak att märka till att det är en beta. Bilden nedan visar några av de program som använder http- protokollet.

Andra funktioner

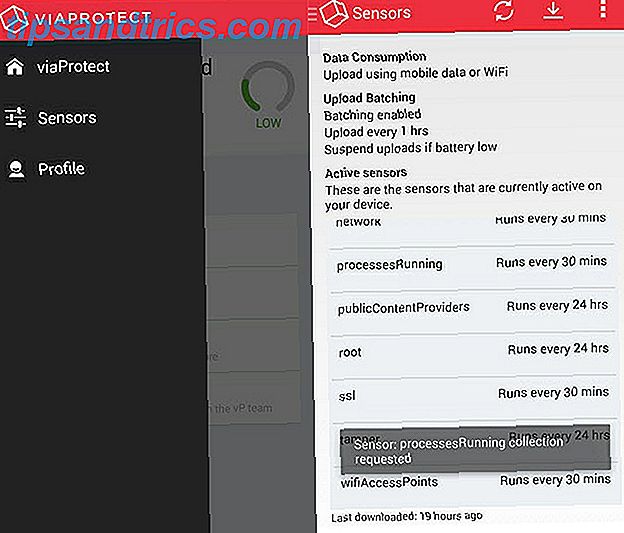

sensorer

Jag kom till sensorns skärm genom att trycka på viaProtect-ikonen längst upp till vänster på skärmen och sedan på ikonen Sensorer. Här kunde jag se vilka sensorer på min enhet viaProtect samlade data från och hur ofta.

Om du vill tvinga en uppdatering av informationen från någon av sensorerna, bara ge den en lång kran. Du får se en liten popup som säger att uppgiften är klar.

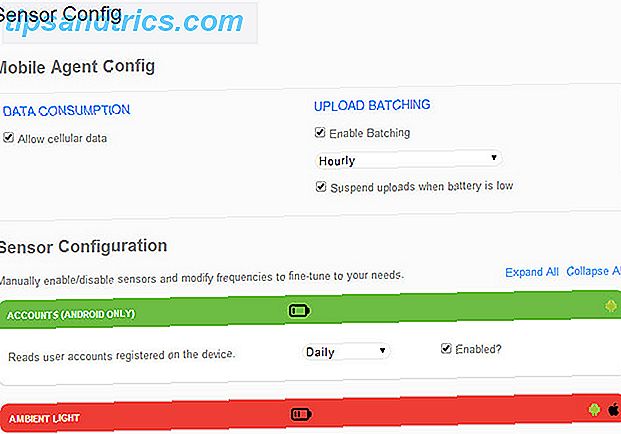

Många av detta kanske inte spelar någon roll för dig, men om du är en avancerad Android-användare kan du gå på din viaProtect-webbplats och justera vilka sensorer som används och hur de används. För det mesta är tweaking dessa gjort för att spara batteri och dataanvändning. Sensorer i grönt är de som är aktiverade för tillfället, och sensorer i rött är för närvarande inaktiverade. I slutet av sensorfältet ser du att det finns en Android-logotyp, en Apple-logotyp och ibland båda. Det är där för att berätta vilka sensorer som finns tillgängliga för varje plattform. Ja, viaProtect finns också på iOS-plattformen.

Online hjälp

ViaForensics har gjort ett bra jobb att sätta ihop ganska omfattande hjälp för viaProtect på hemsidan. Jag kunde börja med snabbstartsguiden och gå därifrån för att lära mig ganska mycket vad jag vill veta om viaProtect.

Om du inte hittar svaret du letar efter kan du också ställa en offentlig fråga eller göra en sökning, i supportportalen. Naturligtvis har de också en närvaro på Twitter, Google+, Facebook och LinkedIn. Ganska imponerande för en app som för närvarande är i beta och gratis.

Sammanfattningsvis

Den här appen har en stor framtid framför den. Varje hype du kanske har läst på andra webbplatser är ganska korrekt. Om du har några frågor om säkerhet och kommunikation med din Android-enhet rekommenderar jag att du kommer på den här vagnen tidigare än senare.

Har du installerat viaProtect? Vad tycker du om det? Känner du till andra Android-appar som hjälper dig att ta reda på vem din enhet kommunicerar med? Svar på dessa frågor och mer välkomnas alltid i vår kommentar sektion.

Bildkrediter: viaProtect Welcome Screen, via viaForensics, Data File Sharing Background, Green Robot via Shutterstock.