Det finns människor som gör miljoner från att blanda sig med din dator. Varje klick och e-post kan få dig inom räckhåll för dem. Hur skyddar du dig själv? Genom att lära sig vilka tekniker de använder och vad du kan göra åt dem. Här är din guide till ransomware och de andra hot som du kan stöta på.

Ransomware

Ransomware är något program som kräver att du betalar ett pris innan du kan avinstallera det eller få tillgång till din andra programvara. Det håller datorns gisslan på rätt sätt för ett lösenmedel.

Ransomware kan vara lika enkelt som ett fönster som säger att du har virus eller annan skadlig kod på din dator. Då kommer det att berätta att de har det enda antivirusprogrammet som kan bli av med det och de säljer det till dig för bara $ 19, 95 - ange dina kreditkortsuppgifter här. De gör sedan bedrägliga avgifter på ditt kreditkort och du kommer fortfarande få viruset. Generellt sett betalar du inte lösenbeloppet. Kolla in vår artikel om att slå ransomware och hur man tar bort det. Betala inte upp - Hur man slår Ransomware! Betala inte upp - Hur man slår Ransomware! Tänk dig om någon dykt upp på din tröskel och sa: "Hej, det finns möss i ditt hus som du inte visste om. Ge oss 100 dollar och vi kommer bli av med dem." Detta är Ransomware ... Läs mer för några förslag.

Det finns en riktigt dålig del av ransomware som heter CryptoLocker . Det finns inget hopp för människor vars datorer blir smittade med det. Ransomware krypterar dina filer när det öppnas, vilket gör dem värdelösa till dig utan nyckeln att dekryptera den. De ska sälja dig nyckeln till tre hundra dollar.

När du ser att du har CryptoLocker på din dator, koppla loss datorn från ditt nätverk. Koppla ur nätverkskabeln och stäng av ditt WiFi-kort. Använd inte någonting för att ta bort CryptoLocker just nu - det kommer att ha slutat kryptera filer - men du måste bestämma om du ska betala lösenordningen för att få dekrypteringsnyckeln.

Om du tar bort CryptoLocker kan du inte betala lösenordningen för att få dina filer dekrypterade. Vi rekommenderar att du inte betalar lösenbeloppet - det uppmuntrar dem att komma med fler bedrägerier, men beslutet är ditt. Ibland fungerar det, ibland gör det inte. När du har fattat ditt beslut och vidtagit åtgärder kan du använda MalwareBytes för att ta bort det.

Det bättre att göra är att följa dessa steg för att förhindra att du fastnar med CryptoLocker. CryptoLocker är den näststa skadliga programvaran någonsin och här är vad du kan göra. CryptoLocker är den nästaste skadliga programvaran någonsin och här är vad du kan göra. CryptoLocker är en typ av skadlig programvara som gör din dator helt oanvändbar genom att kryptera alla dina filer. Det kräver då monetär betalning innan åtkomst till din dator returneras. Läs mer . Se även vår gratis eBook A Universal Guide To PC Security.

Fake Tech Support-samtal

Vissa datorhot kommer i form av ett telefonsamtal. Detta kallas socialteknik Vad är socialteknik? [MakeUseOf Förklarar] Vad är socialteknik? [MakeUseOf Explains] Du kan installera branschens starkaste och dyraste brandvägg. Du kan utbilda anställda om grundläggande säkerhetsprocedurer och vikten av att välja starka lösenord. Du kan till och med låsa ner serverns rummet - men hur ... Läs mer i säkerhetsvärlden, och det finns saker du kan göra för att skydda dig mot socialteknik. Så här skyddar du dig mot socialteknikattacker Hur man skyddar sig mot socialteknik Attacker I förra veckan tittade vi på några av de största sociala ingenjörshoten som du, ditt företag eller dina medarbetare ska leta efter. I ett nötskal ligner socialteknik en ... Läs mer. Detta beror på att offret inte är väldigt datakunnigt. Nuvarande bluff är det falska Microsoft Tech Support- samtalet. Du får ett samtal från någon som säger att din dator skickade dem märker att den har ett problem. De kan meddela att de är en Microsoft-certifierad tekniker eller att de är en Microsoft-partner. Vissa säger att de ringer från Microsoft.

Personen kommer att be dig att installera en ansökan. Applikationen är en bakdörr till din dator som gör det möjligt för dem att göra vad de vill ha med den. Då kommer de att be dig att betala dem. Om du vägrar säger de att de måste ångra sin hjälp. När du betalar dem gör de bedrägliga avgifter på ditt kreditkort. Om det skulle hända dig, har vi hjälp för dig efter att ha blivit offer för teknisk support bluff Vad ska du göra efter att ha fallit för en falsk IT Support Scam? Vad ska du göra efter att ha fallit för en falsk IT-support Scam? Sök efter "fake tech support scam" och du kommer att förstå hur vanligt det är över hela världen. Några enkla försiktighetsåtgärder efter händelsen kan hjälpa dig att känna mindre av ett offer. Läs mer .

phishing

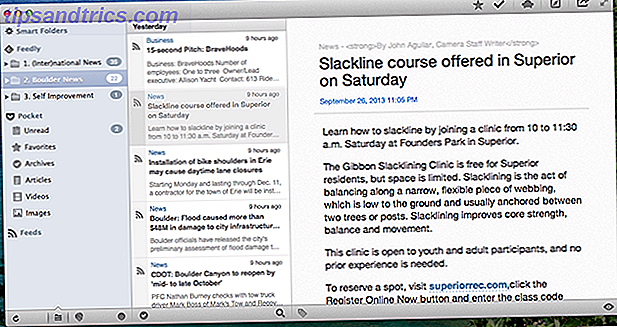

Phishing är ett geekigt sätt att säga fiske - som hos människor som söker värdefull information. Betet är ett meddelande som läser att du behöver uppdatera kontouppgifter för att fortsätta använda en tjänst. Den nuvarande populära phishing-bluffen är baserad på Netflix.

I den här versionen av bedrägeriet frågar ett e-postmeddelande dig att logga in på ditt Netflix-konto. Du klickar sedan på länken och anger ditt Netflix användarnamn och lösenord. Då vidarebefordras du till en webbplats som säger att ditt Netflix-konto har avbrutits och du måste ringa ett avgiftsfritt nummer för hjälp.

När du ringer till det kostnadsfria numret har du hämtat en uppdatering för Netflix som bara är en bakdörr till din dator. Nu är Microsoft Tech Support-bluff Vad är falsk teknisk support och varför du inte bör lita på allt du ser på Google Vad är falsk teknisk support och varför du inte bör lita på allt du ser på Google Du sitter hemma och tänker på ditt eget företag. Plötsligt ringer telefonen. Du hämtar, och det är Microsoft (eller Norton, eller Dell, eller ...). Speciellt är det en supportingenjör, och han är orolig - orolig för ... Läs mer äger rum.

För att undvika dessa bedrägerier, aktivera webbläsarens phishing-detektering. De flesta webbläsare kommer med den här funktionen på, men kontrollera det för att vara säker och uppdatera din webbläsare ofta.

Om du inte är säker på om en länk är säker finns det webbplatser som hjälper dig att identifiera om länken är säker eller misstänksam 5 Snabba webbplatser som låter dig kontrollera om länkar är säkra 5 Snabba webbplatser som låter dig kontrollera om länkar är säkra när du får en länk, du bör kontrollera att det inte är en källa till skadlig kod eller en front för phishing-och de här länkarna kan hjälpa till. Läs mer . Om du ombeds ringa ett avgiftsfritt nummer gör du en webbsökning på numret. Det finns webbplatser som är avsedda för att följa upp telefonsvaddare och de telefonnummer de använder. Om du vill vara proaktivt informerad följer du webbplatser som rapporterar om nya malware trender som MalwareBytes blogg.

IoT Cyberattacks

IoT är initialiseringen för termen I nternet o f T hings. Vad är tingenes internet? Vad är internet av saker och hur kommer det att påverka vår framtid [MakeUseOf Förklarar] Vad är internet av saker och hur kommer det att påverka vår framtid [MakeUseOf Explains] Det verkar som om det finns nya buzzwords som dyker upp och dör ut med varje dag som passerar oss och "Internet of Things" händer bara vara en av de senaste idéerna som ... Läs mer Det är förlängningen av Internet i enheter som de flesta inte anser vara datorer. Det är alla enheter som din dator kan ansluta till; nätverksansluten lagring, trådlösa skrivare, smarta TV-apparater, kylskåp, termostater och glödlampor. I sakerna på Internet är det nu alla attacker.

Nyligen lanserades en distribuerad denial of service attack med mer än 100.000 enheter som kan skicka e-post. De flesta hade ingen aning om att några av dessa enheter kunde skicka e-post, än mindre nås av någon annan på Internet. Enligt Proofpoint, säkerhetsföretaget som avslöjade denna situation skickades mycket av e-postmeddelandet "... av vardagliga konsumentgränssnitt som kompromitterade hemnätverksrutrar, anslutna multimediecentraler, tv-apparater och minst ett kylskåp."

Följande dokumentär, "A Gift for Hackers", är en måste-watch. Det är bara 30 minuter långt. Det går igenom några av problemen med olika nätverksanslutna enheter och försöker lösa problemen med de företag som gjorde produkterna.

Vad kan du göra för att förhindra att dina saker tas över? Se till att du har en säker säkerhetsinställning på din router. Så här säkrar du din trådlösa nätverksanslutning Så här säkrar du din trådlösa nätverksanslutning Läs mer och de andra enheterna. Att läsa och följa handböckerna går också långt mot skydd.

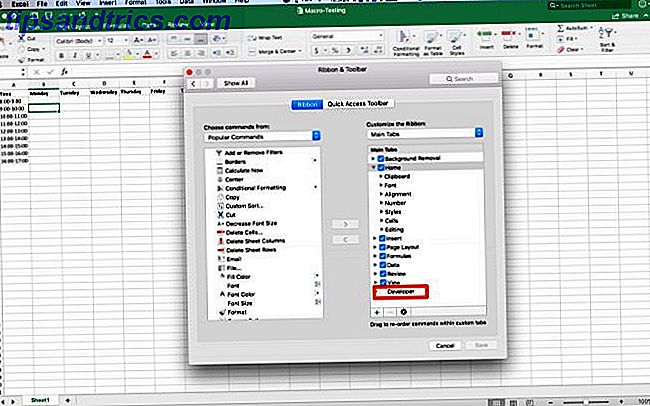

Potentiellt oönskade applikationer

Viktigt U- önskat A- publikationer, eller PUA, är program som installeras på datorn tillsammans med andra program, genom bedrägeri eller okunnighet. PUA kan vara ett program som inte skadar någonting, men som du egentligen inte ville ha eller behöver. Det kan också vara programvara som öppnar din dator för alla. Dessa PUA kan komma från att klicka på annonser som är utformade för att se ut som meddelanden från din dator, eller de kan komma från piggybacking på en installation av programvara som du ville ha.

För annonserna är de ibland gjort så att även klicka på X för att stänga det kan starta nedladdningen. Sättet är att stänga dem med tangentkombinationen Alt + F4 . Det stänger fönstret omedelbart.

Ett exempel på Piggybacking-programvaruinstallationen är Conduits Free Search Protect-programvara, som kan installeras tillsammans med uTorrent till exempel. Det är inte dålig programvara, men det är nog något du inte vill ha eller behöver. Ändå är det så enkelt att bara klicka på knappen Acceptera erbjudande när du går igenom installationsprocessen uTorrent. Sakta ner och ta lite tid att läsa vad du klickar på.

Om du är medveten om att du installerar det, och du är medveten om att företaget som bad dig att installera det försöker göra lite extra pengar med det, så är det inte nödvändigtvis en dålig sak. När det gäller uTorrent - en mycket älskad torrentklient - måste någon betala räkningarna för att fortsätta utveckla den.

Smartphone hot

På grund av hur relativt nya smartphones är och komplexiteten hos deras hårdvaru- och operativsystem, kan hot mot smartphones vara en helt ny artikel. Det finns de typiska problemen som påverkar både bärbara datorer och smartphones, samt applikationer som får tillgång till saker som de inte behöver verkligen 4 Smartphone-säkerhetsrisker för att vara medveten om 4 Smartphone-säkerhetsrisker för att vara medveten om Det verkar vara ett slags generellt sjukdom bland användare - de tekniskt kunniga och vardagliga användarna - det beror på att din dator passar i fickan, det kan inte smittas av skadlig kod, trojaner, ... Läs mer, köp i app är för lätt att göra -App-inköp och hur kan jag stänga av dem? [MakeUseOf Explains] Vad är inköp i appar och hur kan jag stänga av dem? [MakeUseOf Förklarar] "Jag kan inte tro det!" min kusin sa till mig om idag: "någon har precis köpt ett köp på $ 10 i app på min mammas telefon, och hon vet inte ens vad jag pratar om!". Låter bekant? Hur ... Läs mer, hål i firmware gör att telefonen kan manipuleras, och så vidare.

De senaste nyheterna är att det finns en utvecklad luftdrona som enkelt kan stjäla all din information medan du tror att du bara använder din telefon. Det trickar på din telefon och tror att den ansluter till en WiFi-åtkomstpunkt som den har använt tidigare. När dina data går igenom det tar dronen vad som helst.

Så hur skyddar du mot allt detta? Använd de grundläggande metoderna som beskrivs i den fria e-boken, en universell guide till PC-säkerhet. Ta samma steg som du skulle ta om du bankade med din telefon 5 Vital Security Tips för smart smartphone-bankering 5 Vital Security Tips för smart smartphone-banker Eftersom smartphones har blivit mer kapabla har många människor börjat använda dem som ett bankverktyg, och logga in på ett bankkonto på språng är mycket enklare och snabbare via mobila data än någon annan. Läs mer och kryptera din smartphone-data. Hur krypterar du data på din smartphone. Hur man krypterar data på din smartphone. Med prisma- Verizon skandalen, det som påstås ha hänt är att USA: s säkerhetsmyndighet (NSA) har varit datavinnning. Det vill säga de har gått igenom samtalsrekorden av ... Läs mer.

Takeaway

Det faktum att du nu känner till dessa saker är bra. Du vet att det finns dåliga killar där ute, men du vet också att det finns en bra kille där ute som hjälper dig också. Du har lärt dig lite mer, och det är bra. Bara sakta ner och börja betala uppmärksamhet. Bli inte avskräckt. uppmuntras och bemyndigas.

Bildkrediter: Netflix Phising-skärmen, via MalwareBytes, Snoopy Drone, via Glenn Wilkinson Red Scratched Grunge Texture, via Flickr, datavirus-ordtagmoln och Symbols bakgrund och kedjebärare via Shutterstock.