Hittills borde vi alla vara medvetna om farorna med att säkra nätverk med WEP, vilket jag visade för hur du kan hacka på 5 minuter. Hur man spricker ditt eget WEP-nätverk för att ta reda på hur osäker det verkligen är. Hur man spricker din egen WEP Nätverk för att ta reda på hur osäker det verkligen är Vi säger hela tiden att användandet av WEP för att "säkra" ditt trådlösa nätverk är verkligen ett dumt spel, men fortfarande gör det fortfarande. Idag vill jag visa dig exakt hur osäker WEP egentligen är, genom ... Läs mer. Råd har alltid varit att använda WPA eller WPA2 för att säkra ditt nätverk, med ett långt lösenord som inte kunde hackas av brute force.

Hittills borde vi alla vara medvetna om farorna med att säkra nätverk med WEP, vilket jag visade för hur du kan hacka på 5 minuter. Hur man spricker ditt eget WEP-nätverk för att ta reda på hur osäker det verkligen är. Hur man spricker din egen WEP Nätverk för att ta reda på hur osäker det verkligen är Vi säger hela tiden att användandet av WEP för att "säkra" ditt trådlösa nätverk är verkligen ett dumt spel, men fortfarande gör det fortfarande. Idag vill jag visa dig exakt hur osäker WEP egentligen är, genom ... Läs mer. Råd har alltid varit att använda WPA eller WPA2 för att säkra ditt nätverk, med ett långt lösenord som inte kunde hackas av brute force.

Tja, det visar sig att det finns en betydande bakdörr i de flesta routrar som kan utnyttjas - i form av en teknik som heter WPS . Läs vidare för att få reda på hur hack fungerar, hur man testar ditt eget nätverk och vad du kan göra för att förhindra det.

Bakgrund

WPA själv är ganska säker. Lösenfrasen kan endast brytas genom brute force, så det är bara realistiskt hackable om du har valt ett svagt ord för enstaka lösenord.

WPS å andra sidan är en teknik som är inbyggd i de flesta wifi-routrar som gör att du enkelt kan kringgå WPA-lösenordet genom att antingen använda en fysisk PIN-kod som är skriven på sidan av routern eller en knapp som du kan trycka på båda enheterna för att par dem.

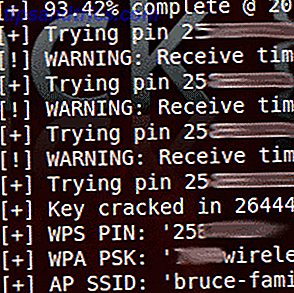

Det visar sig att WPS-PIN-koden - en måttlig 8-siffrig numerisk kod - är mycket känslig för brutala kraftattacker. Om du antar en mottaglig router och en god signal kan WPS-PIN-koden hackas in så lite som 2 timmar. När WPS-PIN-koden har uppnåtts avslöjs WPA-lösenfrasen också.

Reaver, släppt av Craig Heffner och tillgänglig för nedladdning på Google Code, är en praktisk implementering som du kan peka och skjuta på lönsamma nätverk. Här är en video av den i aktion (hoppa till slutet om du bara vill se hela lösenordsfrasen avslöjad för angriparen) :

Stefan Viehböck upptäckte också samma sårbarhet självständigt och har släppt ett liknande verktyg som du kan ladda ner. Här är en video av Stefans app i aktion:

Mitigating Attack

Det finns några metoder för att mildra attacken. Den första är att helt avaktivera WPS-alternativet på din router. Tyvärr är detta inte möjligt på varje router och är vanligtvis aktiverad som standard, så icke-tekniska kunniga användare är mottagliga här.

Inte bara det, men jag fann att på min router, valde alternativet att DISABLE WPS PIN inte avaktivera PIN-koden som skrivits på sidan av routern - bara den användardefinierade PIN-koden. Jag citerar:

När den är inaktiverad kan användarna fortfarande lägga till en trådlös klient via WPS med antingen Push Button eller PIN Number-metoden.

Så i vissa fall verkar det som om det här är en permanent bakdörr som inte kan mildras av användarinställningar ensamma.

Ett andra alternativ är att helt och hållet inaktivera det trådlösa nätverket på mottagliga enheter, men det är självklart inte ett användbart alternativ för de flesta användare som behöver wifi-funktionaliteten för bärbara datorer och mobila enheter.

Avancerade användare bland dig kan tänka på denna punkt om MAC-adressfiltrering för att ställa in en lista över specifika enheter som tillåts ansluta till nätverket - men det här kan enkelt kringgås genom att fakka MAC-adressen till en tillåten enhet.

Slutligen kan enheter initiera en låsning när successiva misslyckade försök upptäcks. Detta mildrar inte helt en attack, men ökar den tid som krävs för att slutföra det väsentligt. Jag tror att Netgear routrar har ett automatiskt 5 minuters inbyggt block, men i min testning ökade detta bara den angreppstid som krävdes till ungefär en dag.

En firmwareuppdatering kan öka tiden för vilka enheter blockeras, vilket ökar exponentialt den totala tiden som krävs för en attack), men det måste vara antingen användarinitierat (osannolikt för de flesta användare) eller utförs automatiskt när routern startas om (som är ofta fallet med kabeltjänster).

Prova själv

För dem som vill testa sina egna heminställningar för sårbarheten kan du få den senaste koden från Reaver-projektet på Google Code. Du behöver lite smak av Linux för att testa det (jag föreslår Backtrack), liksom ett kort som möjliggör en överlägsen wifi-övervakning och lämplig drivrutiner / aircrack-programvarusupport. Om du kunde följa min senaste handledning om WEP-sprickning. Hur man spricker ditt eget WEP-nätverk för att ta reda på hur osäker det verkligen är. Hur man spricker ditt eget WEP-nätverk för att ta reda på hur osäker det verkligen är. Vi berättar hela tiden för dig Att använda WEP för att "säkra" ditt trådlösa nätverk är verkligen ett dumt spel, men fortfarande gör det fortfarande. Idag vill jag visa dig exakt hur otrygg WEP egentligen är, genom ... Läs mer, det här kommer också att fungera.

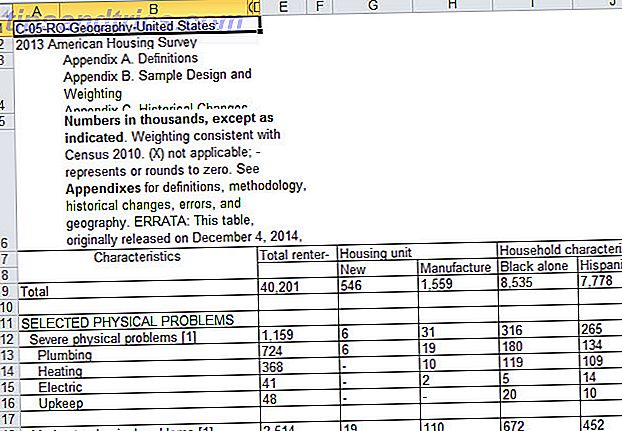

När du har laddat ner paketet, navigerar du till katalogen och skriver (ersätter XXXX med det aktuella versionsnumret, eller kom ihåg att du kan trycka på TAB för att konsolen ska slutföra kommandot automatiskt med matchande filnamn) :

tjär -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure gör gör installera airmon-ng start wlan0 Du bör se något om ett mon0-gränssnitt som skapas. För att söka efter lämpliga nätverk, använd:

walsh -i mon0

och för att starta reaver attack, skriv (ersatt BSSID med den hexadecimala BSSID i målnätet):

reaver -i mon0 -b BSSID -vv -d 0 -ignore-locks

Det står självklart att det här skulle vara ett allvarligt brott mot brottsbekämpning att utföra på vilket nätverk som du inte har uttryckligt tillstånd att testa på.

Felsökning

Var noga med att kolla in Reaver wiki för en mer fullständig FAQ. Det vanligaste problemet jag hittade var antingen för svag en signal, vilket innebär att en fullständig WPS-handslag aldrig kunde slutföras, eller samma PIN-kod upprepas tillsammans med en timeout - det berodde på 5 minuters lockout för routern.

Jag lämnade mjukvaran dock, och efter en tid skulle det försöka få några fler PIN-kod tills mitt hemnät bröts under 8 timmar, och den 20 aalfanumeriska, blandade interpunktionslösenfrasen som jag hade flitigt satt var avslöjade på skärmen.

Skulle du vara orolig?

Detta är fortfarande väldigt mycket en ny attack, men det är viktigt att du är medveten om farorna och vet hur man skyddar dig själv. Om du tycker att din router är sårbar och har ett supportnummer att ringa, skulle jag föreslå att du frågar dem hur länge det kommer att vara tills en lämplig firmwareuppdatering är tillgänglig, eller hur du kan gå om uppgraderingsprocessen om den redan är tillgänglig.

Vissa användare kan enkelt förhindra denna attack med en enkel inställningsändring, men för det stora antalet routrar som används är det en permanent bakdörr, för vilken endast en firmwareuppdatering kommer att mildra något.

Låt oss veta i kommentarerna om du har några frågor eller lyckats prova detta på din egen wifi.