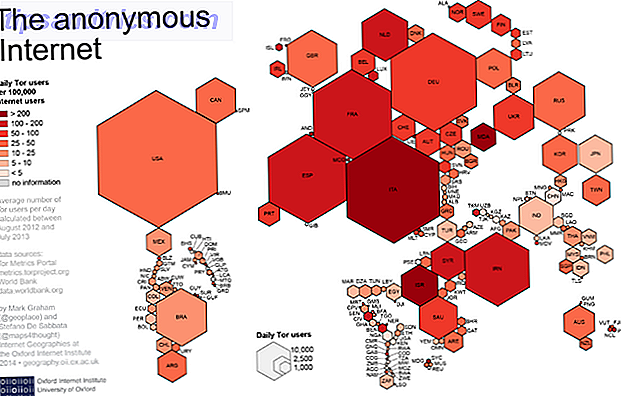

Tor är ett av de mest kraftfulla verktygen för att skydda din integritet. Really Private Browsing: En inofficiell användarhandbok för Tor Really Private Browsing. En inofficiell användarhandbok till Tor Tor ger verkligen anonym och oåtkomlig surfning och meddelanden samt tillgång till den så kallade "Deep Web". Tor kan inte troligen brytas av någon organisation på planeten. Läs mer på Internet. Men som ett nytt experiment visade sig kommer kraften med allvarliga begränsningar. Idag ska vi prata lite om hur Tor fungerar, vad det gör och inte gör, och hur man stannar säkert när man använder den.

Tor i en nötskal

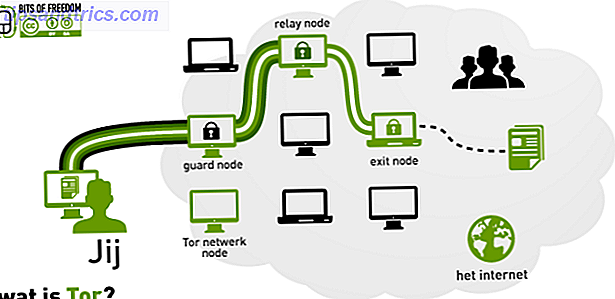

Tor fungerar så här: När du skickar ett meddelande via Tor skickas det på en slumpmässigt genererad kurs i hela nätverket, med hjälp av en kryptografisk teknik som kallas "lökrutning". Anonym Internet Surfing med Tor Anonym Internet Surfing med Tor Tor är en fritt tillgängligt nätverk som gör att Internet-trafik kan flöda säkert och anonymt. Läs mer Det är lite som att skicka ett meddelande förseglat i en serie kuvert. Varje nod i nätverket dekrypterar meddelandet (öppnar yttersta kuvertet) och skickar det fortfarande krypterade resultatet (inre förseglat kuvert) till sin nästa adress. Som ett resultat kan ingen enskild nod se mer än en enda länk i kedjan, och meddelandets väg blir ytterst svår att spåra.

Eventuellt måste meddelandet dock sluta någonstans. Om det går till en "Tor dold tjänst", som är en server ansluten direkt till Tor-nätverket, är det inget problem. Om du bara använder Tor som en proxy för att komma åt det vanliga Internetet blir det lite mer komplicerat. Vid någon tidpunkt måste din trafik gå igenom det som kallas en "exit node" - en Tor-nod som skickar dina paket till vanligt Internet.

Din trafik är sårbar för snooping från dessa exitnoder. Hur illa är problemet? Lyckligtvis har vissa otrygga forskare gjort lite forskning om ämnet.

Fånga dåliga noder

Mononym svensk säkerhetsforskare "Chloe" utvecklade en smart teknik för att lura korrupta noder för att utträda sig. I grund och botten fungerar det så här: Chloe sätter upp en webbplats, med hjälp av ett legitimt utseende domännamn och webbdesign, för att fungera som en honeypot. För det här specifika testet skapade hon en domän avsedd att likna en Bitcoin-handlare. Hon hämtade sedan en lista över varje utgångsnod, loggade in på Tor, och använde varje utgångsnod i sin tur att logga in på webbplatsen, med ett unikt konto specifikt för utgångsnoden i fråga.

Sedan satt hon tillbaka och väntade en månad. Några noder som försökte stjäla inloggningsuppgifter skulle se hennes inloggning, stjäla sitt användarnamn och lösenord och försöka använda det. Hennes honeypot-webbplatser skulle märka de flera inloggningsförsöken och göra en anteckning. Eftersom lösenorden är unika för varje nod, kan Chloe nere precis vilken nod som tog betet.

Resultaten av experimentet är intressanta. Av cirka 1400 avslutningsanvisningar försökte 16 ställa lösenordet och logga in. Det här numret är inte alltför alarmerande i ansiktet av det, men det finns några fakta som är värda att komma ihåg.

Först hämtar detta bara de noder som var intresserade av att snabbt stjäla några snabba Bitcoins - med andra ord den omgivande skrupelfria. Mer ambitiösa brottslingar, däremot, skulle förmodligen inte dyka upp i en så enkel honeypot.

För det andra är skadan som kan göras med ens en skrupelös utgångsnod, betydande, som en obesluten svensk forskning lärt sig under 2007. Säkerhetskonsulent Dan Egerstad sprang fem kompromisserade Tor-utgångsnoder som ett experiment och fann sig snabbt innehavare av inloggningsuppgifter för tusentals servrar över hela världen - inklusive dem som tillhör australiensiska, indiska, iranska, japanska och ryska ambassader. Detta kom med en enorm mängd känslig information.

Egerstad uppskattade att 95% av trafiken som gick genom sina noder var okrypterad, vilket gav honom total tillgång till innehållet. Efter att ha publicerat en del av denna information på nätet, blev Egerstad raid av svensk polis och tagits i förvaring. Han hävdar att en av officerarna berättade för honom att gripandet berodde på internationellt tryck över läckan.

Detta var bara fem korrupta noder! Det är uppenbart att även en spridning av korrupta Tor-exitnoder utgör ett verkligt problem. Och som Chloe har rapporterat har Tors semi-centraliserade system för rensning av dåliga noder helt misslyckats med att vidta åtgärder mot de dåliga noderna hon identifierade - de fungerar fortfarande och förmodligen fortfarande snubblar.

Hur man använder Tor säkert

Lyckligtvis gjorde de utländska krafter vars information kompromissades på detta sätt alla ett grundläggande misstag: nämligen missförstod de vad Tor är och vad det är för. Många människor tenderar att anta att Tor är ett end-to-end-krypteringsverktyg, och det är det inte. Tor är utformad för att anonymisera ursprunget för din surfning och meddelanden - inte deras innehåll. Om du använder Tor för att bläddra på webben, är alla meddelanden du skickar enkelt för din exit-nod att snoopa på. Det ger ett kraftfullt incitament för skrupelfria människor att sätta upp utgångsnoder endast för spionage, stöld eller utpressning.

Den goda nyheten är att det finns några enkla knep du kan använda för att skydda din integritet medan du använder Tor.

Bo på Dark Net

Det enklaste sättet att hålla sig tryggt från dåliga exitnoder är inte att använda dem: genom att hålla sig till att använda dolda tjänster inom Tor, kan du hålla all kommunikation krypterad utan att någonsin behöva passera över i det bredare Internet. Det fungerar bra när det är möjligt - men det är inte alltid praktiskt. Det mörka nätet innehåller hur man hittar aktiva lökplatser och varför du kanske vill hitta aktiva lökplatser och varför du kanske vill ha lökplatser, så namngivna eftersom de slutar med ".onion", finns som Tor-dolda tjänster - en helt anonymt sätt att värd webbplatser. Läs mer en liten del av de webbplatser som finns tillgängliga på det bredare Internet, och det du vill ha ofta är inte tillgängligt utan att du lämnar nätverket.

Använd HTTPS

Ett annat sätt att göra Tor säkrare är att förstärka det med ett end-to-end-krypteringsprotokoll. Det mest användbara är antagligen HTTPS, vilket gör att du kan kommunicera med webbplatser i krypterat läge. HTTPS är som standard aktiverad i Tor för webbplatser som stöder den. Kontrollera att HTTPS-knappen är grön innan du skickar eventuell känslig information.

Använd anonyma tjänster

Du kan också förbättra din säkerhet genom att använda webbplatser och tjänster som inte rapporterar om dina aktiviteter som en självklarhet. Till exempel, Google korrelerar din sökaktivitet för att försöka lista ut vem du är. Inte för något skadligt syfte - helt enkelt som en del av deras affärsmodell. Som ett resultat kan du använda en tjänst som Duck Duck Go, som inte behåller någon information om dig när du använder den. Du kan också kombinera Tor med tjänster som Cryptocat att ha (mycket) privata konversationer.

Undvik personlig information

Går lite längre, det säkraste sättet att undvika att personuppgifter spioneras är att undvika att sända någon att börja med. Att använda Tor för forskning är bra, men att undvika att ladda upp information i största möjliga utsträckning. Undvik chatt, e-post och forum när det är möjligt.

Undvik Logins

Slutligen, för att undvika webbplatser som kräver att du loggar in. Att använda Reddit via Tor är ett potentiellt riskabelt förslag, eftersom det knyter samman många olika beteenden (bläddra, posta och kommentera) tillsammans, vilket ger en potentiell angripare en rik mängd information som kan användas för att identifiera dig. Du bör också vara försiktig med att undvika tjänster som Facebook, som redan känner till din identitet, och ge den till annonsörer självklart. Komplett Facebook Privacy Guide Den fullständiga Facebook Privacy Guide Privacy på Facebook är ett komplext djur. Många viktiga inställningar är dolda ur sikte. Här är en komplett titt på alla Facebook-sekretessinställningar du behöver veta om. Läs mer . Tor är inte magisk och kan inte skydda dig om du väljer att ge identifierande information till en motpart utan intresse för att skydda din integritet.

Hur man hjälper

Det här är bra och bra för dem som är välinformerade nog att använda dessa knep, men det är tyvärr många av dem som mest behöver Tor (till exempel medborgare av förtryckande regimer) som är minst sannolikt att vara välinformerade om hur att använda det ordentligt Lyckligtvis har Chloe, forskaren som satt upp den ursprungliga staven, skapat en översikt över projektet (kallad "BADONIONS"), tillsammans med några av de resurser som användes. Om du har expertisen kan du själv skapa egna egna och hjälpa till att identifiera dåliga noder och hålla Tor säkert.

Har du frågor? Använd kommentarerna för att starta din diskussion.

Bildkrediter: rödlök via Shutterstock, Wat är Tor, Övervakningskamera, Tor, Sekretess