I april 2018 släppte Cloudflare ett nytt säkerhetsverktyg. Kallas 1.1.1.1, det är en konsument DNS-adress som alla kan använda gratis. Det kan bidra till att öka DNS-säkerhet, förbättra användarnas integritet och eventuellt påskynda din nätverksanslutning.

Men hur fungerar det? Hur använder du det? Och vilka DNS-integritetsrisker kan det hjälpa till att förbättra? Låt oss ta en närmare titt.

Problemet med DNS och sekretess

Domännamnssystemet (DNS) kallas ofta "internetens telefonbok." Det är tekniken som ansvarar för att länka domänerna vi alla använder varje dag (t.ex. makeuseof.com ) med webbadressen till webbplatsens webbserver.

Naturligtvis kan du ange en webbplatss IP-adress och du kommer ändå att hamna på sin hemsida, men textbaserade webbadresser är mycket enklare att komma ihåg, varför vi använder dem.

Tyvärr kommer DNS-tekniken med många sekretessproblem. Problemen kan undergräva din onlinesäkerhet, även om du tar alla vanliga försiktighetsåtgärder på annat håll på ditt system. Här är några de värsta sekretessproblemen som är förknippade med DNS.

1. Din ISP tittar på

På grund av hur DNS fungerar fungerar det som en logg på de webbplatser du besöker. Det spelar ingen roll om webbplatsen du besöker använder HTTPS-din ISP, mobiloperatör och offentliga Wi-Fi-leverantörer kommer fortfarande alla att veta exakt vilka domäner du har besökt.

Oroväckande har Internetleverantörer i USA sedan mitten av 2017 tillåtit att sälja sina kunders surfdata för ekonomisk vinst. Faktum är att övningen är gemensam runt om i världen.

I slutändan hjälper din webbhistorik till stora företag att tjäna pengar. Det är därför du alltid ska använda en tredjeparts DNS-leverantör 4 Anledningar till att använda tredjeparts DNS-servrar är säkrare 4 Anledningar till att använda DNS-servrar från tredje part är mer säkra Varför ändrar din DNS en bra idé? Vilka säkerhetsfördelar innebär det? Kan det verkligen göra din online-verksamhet säkrare? Läs mer .

2. Regeringen håller ögonen på

Liksom Internetleverantörer kan myndigheterna också använda din DNS-logg för att se vilka webbplatser du har besökt.

Om du bor i ett land som tar en mindre än tolerant inställning till politiska motståndare, kan LGBTQ-aktivister, alternativa religioner och så vidare besöka platser av den naturen landa dig i trubbel.

Tyvärr kan din DNS-sökhistorik avslöja dina privata övertygelser till enheter som eventuellt kommer att klämma på dig som ett resultat.

3. Snooping och Tampering

Du är också i fara från DNS: s brist på "sista mil" kryptering. Låt oss förklara.

Det finns två sidor till DNS: auktoritativ (på innehållssidan) och en rekursiv resolver (på din ISP-sida). I stort sett kan du tänka på DNS-resolvere som ställer frågorna (dvs. "var kan jag hitta den här webbplatsen?") Och auktoritativa DNS-namnservrar som tillhandahåller svaren.

Data som rör sig mellan upplösaren och den auktoritativa servern är (teoretiskt) skyddad av DNSSEC. Den "sista milen" -delen mellan din maskin (kallad stubbeslutaren) och den rekursiva resolveren är dock inte säker.

Tyvärr erbjuder den sista milen många möjligheter till snoopers och manipulatorer.

4. Man-in-the-Middle Attacks

När du surfar på webben använder datorn ofta DNS-data som är cachad någonstans i nätverket. Om du gör det kan det hjälpa till att minska sidladdningstiderna.

Cachesna själva kan dock bli offer för "cache-förgiftning". Det är en form av man-i-mittenattack Vad är en man-i-mittattack? Säkerhetsjargon förklarade Vad är en man-i-mittenattack? Security Jargon Explained Om du har hört talas om "man-in-the-middle" -attacker men inte helt säkra på vad det betyder är det här artikeln för dig. Läs mer .

I enkla termer kan hackare utnyttja sårbarheter och dåliga konfigurationer för att lägga till bedräglig data i cacheminnet. Sedan nästa gång du försöker besöka "förgiftad" webbplats skickas du till en server som kontrolleras av brottslingen.

De ansvariga parterna kan även kopiera din målplats. du kanske aldrig vet att du har omdirigerats och oavsiktligt ange användarnamn, lösenord och annan känslig information.

Denna process är hur många phishing-attacker som äger rum.

Hur hjälper 1.1.1.1?

Den nya 1.1.1.1-tjänsten från Cloudflare kan avhjälpa många av sekretessproblemen i samband med DNS-teknik.

Företaget spenderade länge med webbläsareutvecklare innan tjänsten gick offentligt och utvecklade sitt verktyg i enlighet med deras rekommendationer.

1. Ingen spårning, ingen datalagring

För det första har Cloudflare åtagit sig att aldrig spåra sina DNS-användare eller sälja reklam baserat på deras beteendevanor. För att stärka konsumenternas förtroende i sitt uttalande har företaget lovat att aldrig rädda IP-adressfrågor till disk och lovade att radera alla DNS-loggar inom 24 timmar.

I praktiken betyder det att din DNS-historia kommer att förbli i händerna på Internetleverantörer och regeringar. Det kommer inte ens att finnas en post med Cloudflare för att de ska begära tillgång till.

2. Cutting-Edge Technology

När du skriver in en webbadress och trycker på Enter, skickar nästan alla DNS-resolvere hela domännamnet ("www", "makeuseof" och "com") till rotservrarna, .com-servrarna och eventuella förmedlingstjänster .

All den informationen är onödig. Rotsservrarna behöver bara styra resolveren till .com. Ytterligare sökfrågor kan initieras vid den tidpunkten.

För att bekämpa problemet har Cloudflare implanterat ett brett spektrum av både överenskomna och föreslagna DNS-sekretessskyddsmekanismer för anslutning av stubbeslutet och rekursiv resolver. Resultatet är att 1.1.1.1 endast skickar den mängden information som behövs.

3. Anti-Snooping

Jag hatar när DNS är falsk upptagen aka snooping runt

- Unik ? (@ BlameDaAriesNme) 26 september 2017

1.1.1.1-tjänsten erbjuder en funktion som hjälper till att bekämpa snooping på den sista milen: DNS över TLS.

DNS över TLS kommer att kryptera den sista milen. Det fungerar genom att låta stubbeslutet upprätta en TCP-anslutning med Cloudflare på port 853. Stuben initierar sedan ett TCP-handslag och Cloudflare tillhandahåller sitt TLS-certifikat.

Så snart anslutningen är etablerad, kommer all kommunikation mellan stubbeslutet och den rekursiva resolveren att krypteras. Resultatet är att avlyssning och manipulering blir omöjlig.

4. Bekämpa Män-i-Mitten Attack

Enligt Cloudflares siffror använder mindre än 10 procent av domänerna DNSSEC för att säkra anslutningen mellan en rekursiv resolver och en auktoriserad server.

DNS över HTTPS är en framväxande teknik som syftar till att hjälpa till att säkra HTTPS-domäner som inte använder DNSSEC.

Utan kryptering kan hackare lyssna på dina datapaket och veta vilken webbplats du besöker. Bristen på kryptering leder dig också sårbar mot man-i-mitten attacker, som de som vi detaljerat tidigare.

Hur kan du börja använda 1.1.1.1?

Att använda den nya 1.1.1.1-tjänsten är lätt. Vi förklarar processen för både Windows och Mac-maskiner.

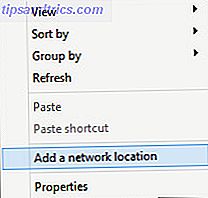

Så här ändrar du DNS på Windows

För att ändra din DNS-leverantör på Windows, följ stegen nedan:

- Öppna kontrollpanelen

- Gå till nätverks- och delningscenter> Ändra adapterinställningar

- Högerklicka på din anslutning och välj Egenskaper

- Bläddra ner, markera Internet Protocol Version 4 (TCP / IPv4) och klicka på Egenskaper

- Klicka på Använd följande DNS-serveradresser

- Skriv 1.1.1.1 i första raden och 1.0.0.1 i andra raden

- Hit OK

Så här ändrar du DNS på Mac

Om du har en Mac följer du dessa instruktioner för att ändra din DNS istället:

- Gå till Apple> Systeminställningar> Nätverk

- Klicka på din anslutning i panelen till vänster i fönstret

- Klicka på Avancerat

- Markera DNS och tryck på +

- Ange 1.1.1.1 och 1.0.0.1 i utrymmet

- Klicka på OK

Och kom ihåg att alltid använda en VPN

Viktigare än en bra DNS, du borde alltid använda en stark VPN i striden för privatlivets fred.

Alla välrenommerade VPN-leverantörer kommer också att tillhandahålla egna DNS-adresser. Ibland behöver du dock manuellt uppdatera din DNS med hjälp av metoderna vi detaljerat ovan. Underlåtenhet att göra det leder till en DNS-läcka.

Men bara för att din VPN-leverantör tillhandahåller egna DNS-adresser, kan du fortfarande använda Cloudflares adresser istället. Faktum är att det rekommenderas; Det är mycket osannolikt att din VPN: s DNS kommer att vara så sofistikerad eller lika robust som den nya 1.1.1.1-tjänsten.

Om du letar efter en solid och ansedd VPN-leverantör rekommenderar vi ExpressVPN, CyberGhost eller Privat Internet-åtkomst.