När du hör "säkerhetsbrott", vad kommer i åtanke? En illvillig hacker sitter framför skärmarna med Matrix digital text streaming ner? Eller en källare som bor tonåring som inte har sett dagsljus om tre veckor? Vad sägs om en kraftfull superdator som försöker hacka hela världen?

Verkligheten är att alla dessa situationer kan komma ner till en enkel fasett: det ödmjuka - men viktiga - lösenordet. Om någon har ditt lösenord är det i grunden spelet över. Om ditt lösenord är för kort, eller enkelt gissat, är det spel över. Och när det finns ett säkerhetsbrott kan du gissa vad dumma människor söker efter på det mörka nätet. Det är rätt. Ditt lösenord.

Det finns sju vanliga taktik som brukade hacka lösenord. Låt oss ta en titt.

1. Ordbok

Först upp i det gemensamma lösenordet hacking taktik guide är ordboken attack. Varför heter det en ordboksattack? Eftersom det automatiskt försöker varje ord i en definierad "ordbok" mot lösenordet. Ordlistan är inte strikt den du använde i skolan.

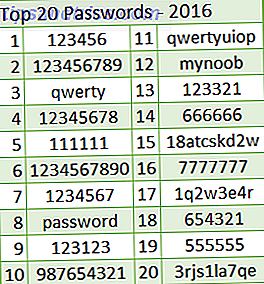

Nej. Den här ordlistan är faktiskt en liten fil som också innehåller de mest använda lösenordskombinationerna. Det inkluderar 123456, qwerty, lösenord, mynoob, prinsessan, baseball och all-time classic, hunter2.

Fördelar: snabbt, kommer vanligtvis låsa upp några väldigt skyddade konton.

Nackdelar: Även lite starkare lösenord kommer att förbli säkra.

Håll dig säker genom att använda ett starkt engångslösenord för varje konto i samband med en lösenordshanteringsapp. Lösenordshanteraren låter dig lagra dina andra lösenord Hur lösenordshanterare håller dina lösenord säkra Hur lösenordshanterare håller dina lösenord Säkra lösenord som är svåra att spricka är också svåra att komma ihåg. Vill du vara säker? Du behöver en lösenordshanterare. Så här fungerar de och hur de håller dig trygg. Läs mer i ett förråd. Då kan du använda ett enda, löjligt starkt lösenord för varje webbplats. Här är våra lösenordshanteringsapp val Är din lösenordshanterare säker? 5 Tjänster Jämfört är din lösenordshanterare säker? 5 Tjänster Jämfört Om du inte har ett otroligt minne, kan du inte hända att du kommer ihåg alla dina användarnamn och lösenord. Det förnuftiga alternativet är att använda en lösenordschef - men vilken är bäst? Läs mer .

2. Brute Force

Därefter betraktar vi en brute force attack, där en angripare försöker alla möjliga teckenkombinationer. Försökta lösenord kommer att matcha specifikationerna för komplexitetsreglerna, t.ex. en storstorlek, en lågtal, decimaler av Pi, din pizzaorder osv.

En brute force attack kommer också att försöka med de vanligaste alfanumeriska teckenkombinationerna först. Dessa inkluderar de tidigare angivna lösenorden, liksom 1q2w3e4r5t, zxcvbnm och qwertyuiop.

Fördelar: Teoretiskt kommer att spricka lösenordet genom att försöka varje kombination.

Nackdelar: beroende på lösenords längd och svårighet kan det ta mycket lång tid. Kasta några variabler som $, &, {, eller], och uppgiften blir extremt svår.

Håll dig säker genom att alltid använda en variabel kombination av tecken och, om möjligt, introducera extra symboler för att öka komplexiteten. 6 Tips för att skapa ett obrottligt lösenord som du kan komma ihåg 6 tips för att skapa ett obrottsbart lösenord som du kan komma ihåg om dina lösenord inte är unika och obrott, du kan också öppna ytterdörren och bjuda in rånarna till lunch. Läs mer .

3. Phishing

Detta är inte strikt ett "hack", men fallande byte till ett phishing-eller spjutfiskeförsök upphör vanligtvis dåligt. Generella phishing-e-postmeddelanden skickas av miljarder till alla typer av internetanvändare runt om i världen.

Ett phishing-mail fungerar i allmänhet så här:

- Target-användare får ett spoofed-mail som påstås vara från en större organisation eller verksamhet

- Spoofed email kräver omedelbar uppmärksamhet, med en länk till en webbplats

- Länk till webbplatsen länkar faktiskt till en falsk inloggningsportal, som stöts upp för att visas exakt samma som den legitima webbplatsen

- Den intetanende målanvändaren går in i sina inloggningsuppgifter, och omdirigeras antingen, eller berättas att försöka igen

- Användarens referenser är stulna, sålda, eller används nefariously (eller båda!).

Trots att vissa extremt stora botnät gick offline under 2016, hade spridningsdistributionen i slutet av året ökat fyra gånger [IBM X-Force PDF, Registration]. Vidare steg skadliga bilagor med en oöverträffad takt, enligt bilden nedan.

Och enligt Symantec 2017 Internet Threat Report är falska fakturor # 1-phishing-locket.

Fördelar: Användaren bokstavligen överför sina inloggningsuppgifter, inklusive lösenord. Relativt hög träfffrekvens, lätt anpassad till specifika tjänster (Apple ID är mål 1).

Nackdelar: spam-e-postmeddelanden filtreras enkelt och spam-domäner är svartlistade.

Håll dig säker på: vi har täckt hur du upptäcker ett phishing-e-postmeddelande. Så här spottar du ett phishing-e-post. Så här spottar du ett phishing-e-post. Det är svårt att fånga ett phishing-e-postmeddelande. Bedrägerier utgör som PayPal eller Amazon, försöker stjäla ditt lösenord och kreditkortsinformation, deras bedrägeri är nästan perfekt. Vi visar dig hur du upptäcker bedrägerierna. Läs mer (såväl som vishing och smishing Nya Phishing-tekniker för att vara medveten om: Vishing och Smishing Nya Phishing-tekniker för att vara medveten om: Vishing och Smishing Vishing och smishing är farliga nya phishing-varianter. Vad ska du se efter? Du vet ett försök eller smishing försök när det kommer? Och är du sannolikt att bli ett mål? Läs mer). Dessutom öka ditt spamfilter till sin högsta inställning eller använd ännu bättre en proaktiv vitlista. Använd en länkkontroll för att fastställa 5 snabbwebbplatser som gör att du kan kontrollera om länkar är säkra 5 Snabba webbplatser som låter dig kontrollera om länkar är säkra När du får en länk bör du kontrollera att det inte är en källa till skadlig kod eller en front för phishing-och dessa länkar kontroller kan hjälpa. Läs mer om en länk till e-post är legitim innan du klickar.

4. Socialteknik

Socialteknik är lite lik phishing i den verkliga världen, bort från skärmen. Läs mitt korta grundläggande exempel nedan (och här är några mer att se upp för hur du skyddar dig från dessa 8 sociala teknikattacker. Så skyddar du dig mot dessa 8 sociala tekniska attacker Vilka tekniker för socialteknik skulle hackare använda och hur skulle du skydda dig själv från dem? Låt oss ta en titt på några av de vanligaste metoderna för attack. Läs mer!).

En viktig del av någon säkerhetsrevision är att mäta vad hela arbetskraften förstår. I det här fallet kommer ett säkerhetsföretag att ringa den verksamhet de granskar. "Attacker" berättar personen i telefonen att de är det nya kontoret tech support team, och de behöver det senaste lösenordet för något specifikt. En intet ont anande person kan överlämna nycklarna till kungariket utan en paus för tanken.

Skrämmande är hur ofta det faktiskt fungerar. Socialteknik har funnits i århundraden. Att vara dubblös för att få tillträde till säkert område är en vanlig attackmetod och en som bara skyddas mot utbildning. Detta beror på att attacken inte alltid kommer att fråga direkt för ett lösenord. Det kan vara en falsk rörmokare eller elektriker som ber om tillträde till en säker byggnad, och så vidare.

Fördelar: Dygna sociala ingenjörer kan extrahera högt värdeinformation från en rad olika mål. Kan distribueras mot nästan alla, var som helst. Extremt snyggt.

Nackdelar: Ett misslyckande kan ge upphov till misstankar om en överhängande attack, osäkerhet om huruvida rätt information upphandlas.

Håll dig säker på : det här är en knepig. En framgångsrik socialteknikattack kommer att vara komplett när du inser att något är fel. Utbildning och säkerhetsmedvetenhet är en kärnbekämpande taktik. Undvik att skicka personlig information som senare kan användas mot dig.

5. Rainbow Table

Ett regnbordsbord är vanligtvis ett offline lösenord angrepp. Till exempel har en angripare fått en lista med användarnamn och lösenord, men de är krypterade. Det krypterade lösenordet har hashed Varje säker webbplats gör det med ditt lösenord Varje säker webbplats har detta med ditt lösenord Har du någonsin undrat hur webbplatser håller ditt lösenord säkert från dataöverträdelser? Läs mer . Det betyder att det ser helt annorlunda ut än det ursprungliga lösenordet. Till exempel är ditt lösenord (förhoppningsvis inte!) Logmein. Den kända MD5 hash för detta lösenord är "8f4047e3233b39e4444e1aef240e80aa."

Gibberish till dig och I. Men i vissa fall kommer angriparen att köra en lista med vanliga textlösenord via en hashingalgoritm, jämföra resultaten mot en krypterad lösenordsfil. I andra fall är krypteringsalgoritmen sårbar, och en majoritet av lösenord är redan knäckt, som MD5 (varför vi känner till den specifika hash för "logmein".

Detta där regnbordsbordet verkligen kommer till sin egen. I stället för att behöva behandla hundratusentals potentiella lösenord och matcha deras resulterande hash, är ett regnbordsbord en stor uppsättning precomputerade algoritmspecifika hashvärden. Att använda ett regnbordsbord minskar drastiskt den tid det tar att knäcka ett hashed-lösenord - men det är inte perfekt. Hackare kan köpa förfyllda regnbordsbord fyllda med miljontals potentiella kombinationer.

Fördelar: kan spricka en stor mängd svåra lösenord på kort tid, ger hacker mycket kraft över vissa säkerhetsscenarier.

Nackdelar: kräver en stor mängd utrymme för att lagra det enorma (ibland terabytes) regnbordsbordet. Också angripare är begränsade till värdena i tabellen (annars måste de lägga till ett annat helt bord).

Håll dig säker på: det här är en knepig. Regnbordsborden erbjuder ett brett spektrum av angreppspotentialer. Undvik alla webbplatser som använder SHA1 eller MD5 som lösenordsalgoritm för lösenord. Undvik alla webbplatser som begränsar dig till korta lösenord, eller begränsar de tecken du kan använda. Använd alltid ett komplext lösenord.

6. Malware / Keylogger

Ett annat säkert sätt att förlora dina inloggningsuppgifter är att falla fel på skadlig kod. Malware är överallt, med potential att göra massiva skador. Om malwarevarianten har en keylogger Din HP-bärbar dator kan logga in varje tangenttryck Din HP-bärbar dator kan logga in varje tangenttryckning Om du äger en HP-bärbar dator eller surfplatta kan du ha haft varje sak du har skrivit på den loggad och lagrad på din hårddisk. Vilket är trevligt. Läs mer, du kunde hitta alla dina konton komprometterade.

Alternativt kan skadlig programvara specifikt rikta sig mot privata data, eller införa en trojan för fjärråtkomst för att stjäla dina uppgifter.

Fördelar: tusentals malwarevarianter, några anpassningsbara, med flera enkla leveransmetoder. God chans att ett stort antal mål kommer att leda till minst en variant. Kan gå oupptäckt, vilket möjliggör ytterligare skörd av privata data och inloggningsuppgifter.

Nackdelar: chans att skadlig programvara inte fungerar eller är karantän innan du får tillgång till data, ingen garanti för att data är användbara

Håll dig säker genom att installera och regelbundet uppdatera ditt antivirusprogram och antimalwareprogram. Noggrant överväger nedladdningskällor. Inte klickar igenom installationspaket som innehåller buntprogram och mer. Håll dig borta från fientliga platser (jag vet, lättare sagt än gjort). Använd skriptblockeringsverktyg för att stoppa skadliga skript.

7. Spidering

Spider binder i ordboken angrepp som vi täckte tidigare. Om en hacker riktar in sig mot en viss institution eller verksamhet kan de försöka hitta en serie lösenord som rör verksamheten själv. Hackaren kunde läsa och samla en serie relaterade termer - eller använd en sökspindel att göra jobbet för dem.

Du kanske har hört termen "spindel" förut. Dessa sökspindlar är extremt liknande dem som kryper igenom internet, indexering av innehåll för sökmotorer. Den anpassade ordlistan används sedan mot användarkonton i hopp om att hitta en matchning.

Fördelar: kan potentiellt låsa upp konton för högklassiga individer inom en organisation. Relativt lätt att sätta ihop, och lägger till en extra dimension till en ordboksattack.

Nackdelar: kan mycket väl hamna fruktlösa om organisatorisk nätverkssäkerhet är välkonfigurerad.

Håll dig trygg genom att: Använd endast starka, lösenord med ensam användning bestående av slumpmässiga strängar - ingenting som länkar till din persona, företag, organisation och så vidare.

Stark, unik, enkel användning

Så, hur stoppar du en hacker som stjäl ditt lösenord? Det riktigt korta svaret är att du verkligen inte kan vara 100% säker . Men du kan mildra din exponering för sårbarhet.

En sak är säkert: Använda starka, unika engångs lösenord skadar aldrig någon - och de har definitivt sparat hjälpt, vid mer än ett tillfälle.

Vad är ditt lösenordsskydd rutin? Använder du alltid starka ensamma lösenord? Vad är din lösenordsansvarig? Låt oss veta dina tankar nedan!

Bildkrediter: SergeyNivens / Depositionfoton

![MOO.com lägger till Facebook Tidslinje till visitkort - Första 200 000 beställningar är gratis [Nyheter]](https://www.tipsandtrics.com/img/internet/478/moo-com-adds-facebook-timeline-business-cards-first-200.png)