Hacking i datorer är olagligt ganska stort världen över.

I Förenade kungariket är den centrala lagstiftningen som handlar om datorbrott, Computer Misuse Act 1990, som har utgjort grunden för mycket av lagen om datorbrott i många av Commonwealth-nationerna.

Men det är också en djupt kontroversiell lagstiftning och en som nyligen har uppdaterats för att ge GCHQ, Storbritanniens primära intelligensorganisation, den lagliga rätten att hacka in i vilken dator som helst. Så vad är det, och vad säger det?

De första hackarna

Datormissbrukslagen skrevs första gången och lagd till lag 1990, men det är inte att säga att det inte fanns någon datorbrottslighet före dess. Det var snarare bara otroligt svårt, om inte omöjligt, att åtala. En av de första datorbrotten som åtalades i Storbritannien var R v Robert Schifreen och Stephen Gold, 1985.

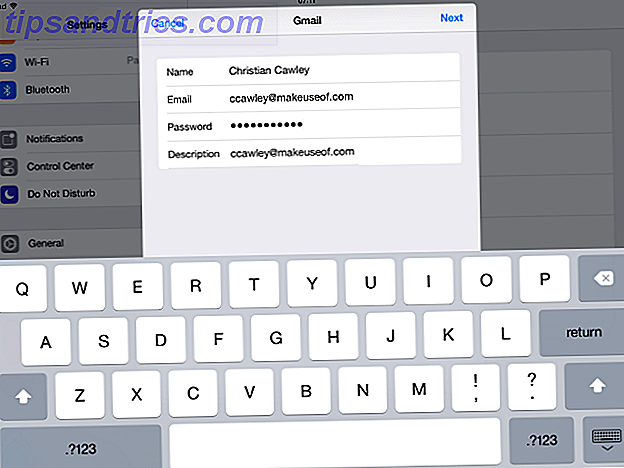

Schifreen och Gold, med hjälp av enkel datorutrustning, lyckades kompromissa med Viewdata-systemet, vilket var en rudimentär centraliserad föregångare till det moderna Internet som ägdes av Prestel, ett dotterbolag till British Telecom. Hacket var relativt enkelt. De hittade en brittisk telekomingenjör, och axel-surfar då han skrev in sina inloggningsuppgifter (användarnamnet "22222222" och lösenordet "1234"). Med den här informationen sprang de amok genom Viewdata, även genom att titta på privata meddelanden från British Royal Family.

British Telecom blev snart misstänkt och började övervaka de misstänkta Viewdata-kontona.

Det var inte länge tills deras misstankar bekräftades. BT anmälde polisen. Schifreen och Guld arresterades och debiterades enligt lagen om förfalskning och förfalskning. De dömdes och bönade sig på £ 750 respektive £ 600. Problemet var att lagen om förfalskning och förfalskning inte riktigt gällde för datorbrott, särskilt de som motiverades av nyfikenhet och utredning, inte finansiella mål.

Schifreen och Gold överklagade sin övertygelse och vann.

Åtalet överklagade sin frikänsla till House of Lords och förlorade. En av domarna i det överklagandet, herr David Brennan, upprätthöll sin frikänsla och tillade att om regeringen ville åtala datorbrottslingar skulle de skapa lämpliga lagar för att göra det.

Denna nödvändighet leder till skapandet av lagen om dator missbruk.

De tre brotten i dator missbruk lagen

Datormissbrukslagen när den infördes 1990 skadade tre särskilda beteenden, var och en med varierande påföljder.

- Åtkomst till ett datorsystem utan tillstånd.

- Åtkomst till ett datorsystem för att begå eller underlätta ytterligare brott.

- Åtkomst till ett datorsystem för att försämra driften av något program, eller att ändra data som inte hör till dig.

Avgörande, för att något ska vara ett brott enligt Computer Misuse Act 1990, måste det finnas avsikt . Det är inte ett brott för att någon ska bli oavsiktligt och serendipitöst ansluta till en server eller ett nätverk som de inte har behörighet att få åtkomst till.

Men det är helt olagligt för någon att komma åt ett system med avsikt, med vetskapen att de inte har behörighet att komma åt det.

Med en grundläggande förståelse för vad som krävdes, främst på grund av att teknologin var relativt ny, kriminaliserade lagstiftningen i sin mest grundläggande form inte andra oönskade saker som man kan göra med en dator. Följaktligen har den reviderats flera gånger sedan dess, där den har raffinerats och utvidgats.

Vad om DDoS Attacks?

Perceptiva läsare har märkt att enligt lagen som beskrivits ovan, attackerar DDoS vad är ett DDoS-angrepp? [MakeUseOf Förklarar] Vad är ett DDoS Attack? [MakeUseOf Explains] Termen DDoS visslar förbi när cyberaktivism ger upp huvudet en massa. Dessa typer av attacker gör internationella rubriker på grund av flera anledningar. De problem som hoppa över de DDoS-attackerna är ofta kontroversiella eller mycket ... Läs mer är inte olagliga, trots det stora antalet skador och störningar som de kan orsaka. Det beror på att DDoS-attacker inte får tillgång till ett system. Snarare överväldar de det genom att rikta massiva trafikvolymer i ett visst system tills det inte längre kan klara av sig.

DDoS-attacker kriminaliserades 2006, ett år efter att en domstol frikände en tonåring som hade överskridit sin arbetsgivare med över 5 miljoner e-postmeddelanden. Den nya lagstiftningen infördes i lagen om polis och rättvisa 2006, som lade till ett nytt ändringsförslag till lagen om datoranvändning som kriminaliserade allt som kan påverka driften eller åtkomsten av någon dator eller ett program.

Liksom 1990-akten var det bara ett brott om det fanns den önskade avsikt och kunskap . Att avsiktligt starta ett DDoS-program är olagligt, men det blir inte infekterat med ett virus som startar DDoS-attacken.

Avgörande, vid denna tidpunkt var lagen om dator missbruk inte diskriminerande. Det var lika olagligt för en polis eller spion att hacka in i en dator, som det var för en tonåring i sitt sovrum att göra det. Detta ändrades i ett 2015-ändringsförslag.

Du kan inte göra ett virus, vare sig.

En annan sektion (avsnitt 37), som senare läggs till i lagen om dator missbruk, kriminaliserar produktion, inköp och leverans av artiklar som kan underlätta datorbrottslighet.

Detta gör det olagligt att till exempel bygga ett mjukvarusystem som kan starta DDoS-attack eller skapa virus eller trojan.

Men det här introducerar ett antal potentiella problem. För det första, vad betyder detta för den legitima säkerhetsforskningsindustrin kan du göra en upplevelse av etisk hacking? Kan du göra en upplevelse av etisk hacking? Att vara märkt en "hacker" kommer vanligen med massor av negativa konnotationer. Om du kallar dig själv hackare, kommer folk ofta att uppleva dig som någon som orsakar ondska bara för fnittrar. Men det är en skillnad ... Läs mer, som har producerat hackverktyg och exploaterar med målet att öka datasäkerheten. Så här testar du hemnätverkssäkerheten med fria hackverktyg. Så här testar du hemnätverkssäkerheten med fria hackverktyg Inget system kan vara helt "hacksäker", men webbläsares säkerhetstest och nätverksskydd kan göra din konfiguration mer robust. Använd dessa kostnadsfria verktyg för att identifiera "svaga fläckar" i ditt hemnätverk. Läs mer ?

För det andra, vad betyder det för "dual use" -teknologi, som kan användas för både legitima och olagliga uppgifter. Ett bra exempel på detta skulle vara Google Chrome Den enkla guiden till Google Chrome Den enkla guiden till Google Chrome Den här Chrome användarhandboken visar allt du behöver veta om Google Chrome-webbläsaren. Den täcker grunderna i att använda Google Chrome som är viktigt för alla nybörjare. Läs mer, som kan användas för att surfa på Internet, men även starta SQL-injektionsattacker Vad är en SQL-injektion? [MakeUseOf Förklarar] Vad är en SQL-injektion? [MakeUseOf Explains] Världen av Internet-säkerhet plågas med öppna portar, bakdörrar, säkerhetshål, trojaner, maskar, brandväggssårbarheter och en rad andra problem som håller oss alla på tårna varje dag. För privata användare, ... Läs mer.

Svaret är återigen avsikten. I Förenade kungariket åtalas förföljelser av Kronprövningstjänsten (CPS), som avgör om någon ska åtalas. Beslutet att ta någon till domstol grundar sig på ett antal skriftliga riktlinjer som CPS måste lyda.

I det här fallet anges i riktlinjerna att beslutet att åtala en person enligt 37 § endast ska göras om det finns en brottslig avsikt. Den tillägger också att för att avgöra om en produkt byggdes för att underlätta en datorbrott bör åklagaren ta hänsyn till legitim användning och motivationen bakom att bygga den.

Detta kriminaliserar effektivt malwareproduktion, samtidigt som Storbritannien tillåter en blomstrande informationssäkerhetsindustri.

"007 - Licens att hacka"

Datormissbrukslagen uppdaterades igen i början av 2015, om än tyst och utan mycket fanfare. Två viktiga förändringar gjordes.

Den första var att vissa datorbrott i Storbritannien nu är straffbara med en livslängd. Dessa skulle ges ut om hackaren hade avsikt och kunskap om att deras handlingar var obehöriga och hade potential att leda till "allvarliga skador" på "mänsklig välfärd och nationell säkerhet" eller var "hänsynslösa till huruvida sådan skada uppstod".

Dessa meningar förefaller inte vara tillämpliga på din trädgårdsdisposition. Snarare är de räddade för dem som lanserar attacker som har potential att leda till allvarliga skador på människans liv eller är inriktade på kritisk nationell infrastruktur.

Den andra förändringen som gjordes gav polis och underrättelseoperatörer immunitet mot befintlig datorbrottslagstiftning. Några beklagade det faktum att det skulle kunna förenkla utredningar av de typer av brottslingar som kunde förvirra deras verksamhet genom tekniska medel. Även om andra, nämligen Privacy International, var oroade för att det var moget för missbruk, och tillräckliga kontroller och saldon inte finns på plats för att denna typ av lagstiftning ska existera.

Ändringar av lagen om datoranvändning överlämnades den 3 mars 2015 och blev lag den 3 maj 2015.

Framtiden för dator missbruk lagen

Datormissbrukslagen är mycket en levande del av lagstiftningen. Det är ett som har förändrats under hela sitt liv, och det kommer sannolikt att fortsätta att göra det.

Nästa troliga förändring beror på att det kommer till följd av News of The World-telefonhackskandalen, och kommer sannolikt att definiera smartphones som datorer (vilket de är) och införa brottet att släppa information med avsikt .

Fram till dess vill jag höra dina tankar. Tror du att lagen går för långt? Inte tillräckligt långt? Berätta för mig, och vi chattar nedan.

Fotokrediter: hackare och bärbar dator Via Shutterstock, Brendan Howard / Shutterstock.com, Anonym DDC_1233 / Thierry Ehrmann, GCHQ Building / MOD