För många stryker ordet "kryptering" förmodligen James Bond-esque bilder av en skurk med en portfölj handcuffed till hans handled med kärnkodslösningskoder eller någon annan actionfilmklammer. I själva verket använder vi alla krypteringsteknologi dagligen och medan de flesta av oss förmodligen inte förstår "hur" eller "varför" är vi säkra på att datasäkerhet är viktig och om kryptering hjälper oss att uppnå det, då är vi definitivt ombord.

Nästan varje dator som vi samverkar med varje dag använder någon form av krypteringsteknik. Från smartphones (som ofta kan kryptera data krypteras Så här krypterar du data på din smartphone Hur man krypterar data på din smartphone Med Skandinavien Prisma-Verizon är det som påstås ha hänt att Förenta staternas säkerhetsmyndighet (NSA) har varit datautvinning. Det vill säga att de har gått igenom samtalsposter för ... Läs mer), till tabletter, skrivbord, bärbara datorer eller till och med din pålitliga Kindle, är kryptering överallt.

Men hur fungerar det?

Vad är kryptering?

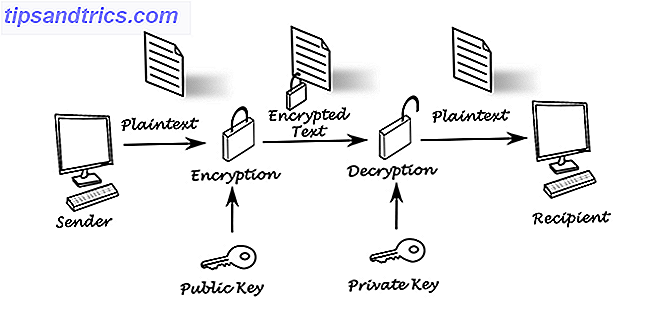

Kryptering är en modern form av kryptering som tillåter en användare att dölja information inte bara för paranoider: 4 skäl att koda ditt digitala liv inte bara för paranoider: 4 skäl att koda ditt digitala liv Kryptering är inte bara för paranoida konspirationsteoretiker det bara för tekniska geeks. Kryptering är något som varje datoranvändare kan dra nytta av. Tech webbplatser skriver om hur du kan kryptera ditt digitala liv, men ... Läs mer från andra. Kryptering använder en komplex algoritm som heter en chiffer för att göra normaliserad data (rentext) till en serie av till synes slumpmässiga tecken (chiffertext) som är oläslig av dem utan en särskild nyckel för att dekryptera den. De som har nyckeln kan dekryptera data för att kunna se klartextet igen snarare än den slumpmässiga teckensträngen av chiffertext.

Två av de mest använda krypteringsmetoderna är kryptering med offentlig nyckel (asymmetrisk) och kryptering med privat nyckel (symmetrisk). De två är lika i den meningen att de båda tillåter en användare att kryptera data för att dölja det från andra och sedan dekryptera det för att få tillgång till den ursprungliga rentexten. De skiljer sig emellertid i hur de hanterar stegen mellan kryptering och dekryptering.

Public Key Encryption

Offentlig nyckel - eller asymmetrisk - kryptering använder mottagarens allmänna nyckel samt en (privat) matematiskt matchande privat nyckel.

Om Joe och Karen båda till exempel hade nycklar till en låda, med Joe att ha den offentliga nyckeln och Karen hade en matchande privat nyckel, kunde Joe använda sin nyckel för att låsa upp lådan och lägga saker i den, men han skulle inte kunna att se objekt som redan finns där, inte heller skulle han kunna hämta någonting. Karen, å andra sidan, kunde öppna lådan och se alla föremål inuti och ta bort dem som hon såg passformen genom att använda sin matchande privata nyckel. Hon kunde dock inte lägga till saker i rutan utan att ha en ytterligare offentlig nyckel.

I en digital mening kan Joe kryptera plaintext (med sin offentliga nyckel) och skicka den till Karen, men bara Karen (och hennes matchande privata nyckel) kan dekryptera chiffertexten tillbaka till ren text. Den offentliga nyckeln (i det här scenariot) används för att kryptera chiffertext, medan den privata nyckeln används för att dekryptera den tillbaka till ren text. Karen skulle bara behöva den privata nyckeln för att dekryptera Joes meddelande, men hon skulle behöva få tillgång till en ytterligare offentlig nyckel för att kryptera ett meddelande och skicka det tillbaka till Joe. Joe å andra sidan kunde inte dekryptera data med sin offentliga nyckel, men han kunde använda den för att skicka Karen ett krypterat meddelande.

Privat nyckelkryptering

Där Private Key - eller symmetrisk - kryptering skiljer sig från Public Key kryptering är i själva syftet med nycklarna. Det finns fortfarande två nycklar som behövs för att kommunicera, men var och en av dessa nycklar är nu i stort sett densamma.

Till exempel har Joe och Karen båda nycklarna till ovannämnda låda, men i detta scenario gör tangenterna samma sak. Båda kan nu lägga till eller ta bort saker från lådan.

Talar digitalt kan Joe nu kryptera ett meddelande samt dekryptera det med sin nyckel. Karen kan göra detsamma med henne.

En (kort) historia för kryptering

När man talar om kryptering är det viktigt att göra skillnaden att all modern krypteringsteknik härstammar från kryptografi Quantum Computers: End of Cryptography? Quantum Datorer: slutet av kryptografi? Kvantumberäkning som en idé har funnits en stund - den teoretiska möjligheten introducerades ursprungligen 1982. Under de senaste åren har fältet skett närmare praktiken. Läs mer . Kryptografi är - i sin kärna - skapandet av och (försöker) dechiffrera en kod. Medan den elektroniska krypteringen är relativt ny i det granderande systemet med saker, är kryptografi en vetenskap som går tillbaka till det antika Grekland.

Grekerna var det första samhället som krediterades med att använda kryptografi för att dölja känsliga data i form av ett skriftligt ord, från sina fiender och allmänheten. De använde en mycket primitiv kryptografisk metod som åberopade användningen av scytalen som ett verktyg för att skapa en transpositionskodning (svarsnyckel) för att avkoda krypterade meddelanden. Scytalen är en cylinder som används för att omsluta pergamentet för att dechiffrera koden. När de två sidorna kommunicerade använde en cylinder med samma tjocklek, skulle pergamentet visa meddelandet när det läste vänster mot höger. När pergamentet rullades in, såg det ut som en lång, tunn bit av pergament med till synes slumpmässiga siffror och bokstäver. Så, medan det inte rullas kan det tyckas vara konkurrerande gibberish, när det rullas till scytale så skulle det se ut så här:

Grekerna var inte ensamma i att utveckla primitiva kryptografiska metoder. Romarna följde med att introducera det som blev känt som "Caesars cipher", en substitutionschiffring som involverade att ersätta ett brev för ett annat brev skiftat längre ner i alfabetet. Till exempel, om nyckeln innebar en rätt växling av tre, skulle bokstaven A bli D, bokstaven B skulle vara E och så vidare.

Andra exempel som ansågs genombrott av deras tid var:

- Polybius-torget: Ett annat kryptografiskt genombrott från antikens Grekland bygger på ett 5 x 5 rutnät som börjar med bokstaven "A" längst upp till vänster och "Z" längst ner till höger ("I" och "J" delar en kvadrat). Nummerna 1 till 5 visas både horisontellt och vertikalt ovanpå bokstaven och längst till vänster. Koden är beroende av att ge ett nummer och sedan lokalisera det på rutnätet. Till exempel skulle "Ball" vara 12, 11, 31, 31.

- Enigma-maskin: Enigma-maskinen är en WWII-teknik som kallas en elektro-mekanisk rotorkrypteringsmaskin. Den här enheten såg ut som en storskrivmaskin och gav operatörer möjlighet att skriva in ren text medan maskinen krypterade meddelandet och skickade det till en annan enhet. Mottagaren skriver ner den slumpmässiga strängen av krypterade bokstäver efter att de tänds på mottagningsmaskinen och bröt koden efter att ha satt upp det ursprungliga mönstret från avsändaren på sin maskin.

- Datakrypteringsstandard: Datakrypteringsstandarden (DES) var den första moderna symmetriska nycklaralgoritmen som används för kryptering av digitala data. DES blev utvecklad på 1970-talet vid IBM, och blev DES Federal Information Processing Standard för USA 1977 och blev grunden för vilken modern krypteringsteknik byggdes.

Modern Krypteringsteknik

Modern krypteringsteknologi använder mer sofistikerade algoritmer såväl som större nyckelstorlekar för att bättre dölja krypterad data. Din intresse för integritet kommer att se till att du riktas in av NSA. Ditt intresse för integritet kommer att se till att du riktas in av NSA Ja, det är rätt . Om du bryr dig om integritet kan du läggas till i en lista. Läs mer . Ju större nyckelsstorlek desto mer möjliga kombinationer som en brute force attack skulle behöva springa för att framgångsrikt hitta dekryptera chiffertexten.

Eftersom nyckelstorleken fortsätter att förbättras, hur lång tid det tar att spricka en kryptering med hjälp av en brute force attack skyrockets. Till exempel, medan en 56-bitars nyckel och en 64-bitars nyckel verkar vara relativt nära värde, är 64-bitarsnyckeln faktiskt 256 gånger svårare att spricka än 56-bitarsnyckeln. De flesta moderna krypteringar använder minst 128 bitars nyckel, med vissa som använder 256-bitars nycklar eller större. För att uttrycka det i perspektiv skulle det krävas en brutal kraftattack för att testa en 128-bitars nyckel för att testa över 339.000.000.000.000.000.000.000.000.000.000.000.000.000 möjliga nyckelkombinationer. Om du är nyfiken, skulle det faktiskt ta över en miljon år att gissa den rätta nyckeln med hjälp av brutala kraftattacker, och det använder de mest kraftfulla superdatorer som existerar. Kort sagt är det teoretiskt oklart att någon ens skulle försöka bryta din kryptering med hjälp av 128-bitars eller högre teknik.

3DES

Krypteringsstandarder har kommit långt sedan DES först antogs 1977. En ny DES-teknik, känd som Triple DES (3DES), är ganska populär och bygger på en moderniserad version av den ursprungliga DES-algoritmen. Medan den ursprungliga DES-tekniken var ganska begränsad med en nyckelstorlek på bara 56 bitar, gör den nuvarande 3DES-tangentstorleken på 168 bitar det betydligt svårare och tidskrävande att spricka.

AES

Advanced Encryption Standard är en symmetrisk kryptering baserad på Rijandael block cipher som för närvarande är USA: s federala regering standard. AES antogs världsomspännande som arvtagaren som är uppenbar för den nu deprecerade DES-standarden 1977 och även om det finns publicerade exempel på attacker som är snabbare än brute force, är den kraftfulla AES-tekniken fortfarande trodde att den är berättigande omöjlig när det gäller sprickbildning. Dessutom erbjuder AES solid prestanda på en mängd olika hårdvaror och erbjuder både hög hastighet och låg RAM-krav vilket gör det till ett överlägset val för de flesta applikationer. Om du använder en Mac, det populära krypteringsverktyget FileVault Vad är Mac OS X FileVault och hur använder jag det? Vad är Mac OS X FileVault och hur använder jag det? Endast genom att manuellt kryptera filerna på hårddisken kan du verkligen hålla dina filer säkra. Det är där Mac OS X FileVault kommer in. Läs mer är ett av många program som använder AES.

RSA

RSA är ett av de första allmänt använda asymmetriska kryptosystemen för dataöverföring. Algoritmen beskrivs först 1977 och bygger på en offentlig nyckel baserad på två stora primtal och ett hjälpvärde för att kryptera ett meddelande. Vem som helst kan använda den offentliga nyckeln för att kryptera ett meddelande, men bara en person med kunskap om de primtal som kan försök att avkoda meddelandet. RSA öppnade dörrarna till flera kryptografiska protokoll som digitala signaturer och kryptografiska röstmetoder. Det är också algoritmen bakom flera öppna källorsteknologier, som PGP PGP Me: Ganska bra sekretess förklarade PGP Me: Ganska bra Sekretess förklarade Pretty Good Privacy är en metod för att kryptera meddelanden mellan två personer. Så här fungerar det och om det står upp till granskning. Läs mer, som låter dig kryptera digital korrespondens.

ECC

Elliptisk kurvkryptografi är bland de mest kraftfulla och minst förstådda formerna för kryptering som används idag. Förespråkare av ECC-tillvägagångssättet citerar samma säkerhetsnivå med snabbare driftstider, till stor del på grund av samma säkerhetsnivåer, medan de utnyttjar mindre nyckelstorlekar. Högprestandestandarderna beror på den totala effektiviteten hos elliptisk kurva, vilket gör dem idealiska för små inbyggda system som smarta kort. NSA är den största anhängaren av tekniken, och den faktureras redan som efterträdare till ovan nämnda RSA-tillvägagångssätt.

Så, är kryptering säker?

Otvetydigt är svaret ja. Mängden tid, energianvändning och beräkningskostnad för att spricka mest moderna kryptografiska tekniker gör att man försöker bryta en kryptering (utan nyckeln) en dyr övning som relativt sett är meningslös. Som sagt har kryptering sårbarheter som i stor utsträckning ligger utanför teknikens kraft.

Till exempel:

bakdörrar

Oavsett hur säker kryptering kan en bakdörr eventuellt ge tillgång till den privata nyckeln Varför e-post kan inte skyddas från regeringsövervakning Varför e-post inte kan skyddas från statlig övervakning? Om du visste vad jag vet om e-post kanske du inte använd det heller ", säger ägaren av säker e-posttjänst Lavabit som han nyligen stängt av den. "Det finns inget sätt att göra krypterad ... Läs mer. Denna åtkomst ger de medel som krävs för att dekryptera meddelandet utan att någonsin bryta krypteringen.

Privat nyckelhantering

Medan modern krypteringsteknik är extremt säker är människor inte lika lätta att räkna med. Ett fel vid hanteringen av nyckeln KeePass Password Safe - Det ultimata krypterade lösenordssystemet [Windows, Portable] KeePass Password Safe - Det ultimata krypterade lösenordssystemet [Windows, Portable] Spara dina lösenord säkert. Komplett med kryptering och en anständig lösenordsgenerator - förutom plugins för Chrome och Firefox - KeePass kan bara vara det bästa lösenordshanteringssystemet där ute. Om du ... Läs mer som exponering för externa parter på grund av en förlorad eller stulen nyckel eller ett mänskligt fel vid lagring av nyckeln på osäkra platser kan ge andra tillgång till krypterad data.

Ökad beräkningskraft

Med hjälp av nuvarande uppskattningar är moderna krypteringsnycklar beräkningsmässigt oförmåga att spricka. Med detta sagt, eftersom processkraften ökar, måste krypteringstekniken hålla takten för att kunna ligga före kurvan.

Regeringens tryck

Lagligheten av detta är beroende av ditt hemland Smartphone & Laptop Searches: Känn dina rättigheter Smartphone & Laptop Searches: Känn dina rättigheter Vet du vad dina rättigheter är när du reser utomlands med en bärbar dator, smartphone eller hårddisk? Läs mer, men vanligtvis tvingar obligatoriska dekrypteringslagar ägaren till krypterad data att ge upp nyckeln till brottsbekämpningspersonal (med en warrant / domstolsbeslut) för att undvika ytterligare åtal. I vissa länder, som Belgien, är ej ägare av krypterade data som berör självkriminalitet skyldiga att följa, och polisen får endast begära att de efterlevs snarare än att kräva det. Låt oss inte glömma, det finns också prejudikat för webbplatsägare med försiktighet att överlämna krypteringsnycklar som lagrade kunddata eller kommunikation till brottsbekämpande tjänstemän i ett försök att förbli kooperativa.

Kryptering är inte kollisionsbeständig, men det skyddar var och en av oss i nästan alla aspekter av våra digitala liv. Även om det fortfarande finns en (relativt) liten demografisk grupp som inte litar på internetbank eller gör inköp hos Amazon eller andra online-återförsäljare, är resten av oss ganska säkrare att handla online (från betrodda källor) än vad vi skulle ha från att ta det samma shoppingresa på vårt lokala köpcentrum.

Medan din genomsnittliga person kommer att förbli lyckligt omedveten om tekniken som skyddar dem medan du köper kaffe på Starbucks med sitt kreditkort eller loggar in på Facebook, talar det bara om kraften i tekniken. Du ser, medan den teknik som vi blir glada över är bestämt sexigare, det är de som förblir relativt osedda som gör det bästa bra. Kryptering faller fast i detta läger.

Har du några tankar eller frågor om kryptering? Använd kommentarfältet nedan.

Bildskärm: Systemlås av Yuri Samoilov via Flickr, Offentlig nyckelkryptering via Shutterstock, Offentlig nyckelkryptering (Modifierad) via Shutterstock, Scytale via Wikimedia Commons, Enigma Plugboard via Wikimedia Commons, Hänglås, nyckel och personlig information via Shutterstock