GHOST-sårbarheten är en felaktighet i en viktig del av varje större Linux-distro. Det kan i teorin tillåta hackare att ta kontroll över datorer utan att behöva ett användarnamn eller lösenord.

Med detta sagt finns det några viktiga punkter att tänka på:

- Felet har aldrig utnyttjats i naturen - bara i försök av säkerhetsforskare.

- Det finns patchar ute, just nu, för alla större Linux distro.

- Om du installerar säkerhetsuppdateringar regelbundet eller använder en rolling release-distro. Så här kan du dra nytta av Linux-förbättringar, snarare än senare. Så här kan du dra nytta av Linux-förbättringar Nu kan Linux-utvecklingen faktiskt bli spännande, i synnerhet när det finns några stora förändringar i en mjukvara. Du kan dock hindra dig från att dra nytta av att du inte fattar de rätta besluten. Läs mer, du har inget att oroa dig för. Installera de senaste uppdateringarna och du är täckt (uppdateringarna kräver en omstart, men lägg inte av den).

- Om du använder en föråldrad version av en Linux-distro, som inte längre får säkerhetsuppdateringar, är du troligt sårbar för GHOST (och en mängd andra användningsområden).

Det är konstigt, men moderna säkerhetsproblem har varumärken avsedda att öka medvetenheten. Heartbleed är ett nytt exempel Heartbleed - Vad kan du göra för att vara säker? Heartbleed - Vad kan du göra för att vara säker? Läs mer med sitt slående namn och den röda logotypen. Varumärkena hjälper till att förhindra att ojämna buggar kommer in i nyhetsberättelser, vilket hjälper till att säkerställa att problem snabbt patchas.

GHOST ger denna trend till Linuxvärlden tack vare en ansträngning från Qualys. De anställde ett PR-lag för att publicera sin roll för att hitta felet, och många anser att det var överhypet.

Vi kommer till det. Först här är vad det här felet är, vad det påverkar och vad det kan lära oss om hur Linux säkerhetsuppdateringar händer.

Vad är GHOST?

GHOST är ett fel i glibc, ett bibliotek som levereras med de flesta Linux distros och är nödvändigt för att köra i stort sett all programvara. GHOST själv är ett fel i "gethostbyname * ()" -funktionen hos glibc, vilka applikationer använder för att konvertera en webbadress till en IP.

Det var här GHOST fick sitt namn: GetHOSTname.

Felet skapar ett bufferflöde, vilket gör det möjligt för hackare att köra kod utan behörighetsuppgifter. Qualys bevis för koncept gjorde detta genom att skicka kod till en e-postserver - andra användningsfall kan vara möjliga.

Intressant nog var felet fastställd 2013, men identifierades inte som en säkerhetsrisk vid den tiden.

Om felet var fast år sedan, varför är det ett problem nu?

I grund och botten, eftersom ingen märkte att felet var ett säkerhetsproblem - vilket innebär att uppdateringen inte skjutits till många användare.

Linux distros är en kompilering av ett brett utbud av olika paket. Till användaren innebär det program som Firefox och skrivbordsmiljöer som Gnome, men det är egentligen bara toppen av isberget. Många andra program och bibliotek, inklusive glibc, gör Linux vad det ligger bakom kulisserna. Dessa projekt har alla sina egna lag, som regelbundet lägger ut egna uppdateringar.

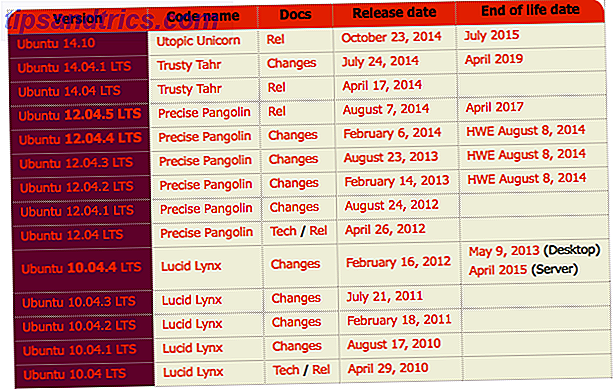

Det finns många Linux distroer där ute. De bästa Linux-operativsystemen De bästa Linux-operativsystemen Det finns Linux distros tillgängliga för alla ändamål, vilket gör att det är svårt att välja en. Här är en lista över de allra bästa Linux-operativsystemen som hjälper. Läs mer, och alla har olika metoder för att driva dessa uppdateringar till sina användare. Rolling release distros, till exempel, är ganska mycket ständigt uppdaterade - vilket innebär att användare av distros som Arch har varit säkra sedan 2013.

Ubuntu, för att använda ett annat exempel, ser en ny version släppt var sjätte månad. Dessa utgåvor uppdaterar i allmänhet alla paket, som bara får säkerhetsuppdateringar efter det. Det betyder att versioner av Ubuntu som släpptes 2014 eller senare aldrig var sårbara för GHOST, men användare av Ubuntu 12.04 LTS var (åtminstone tills en säkerhetsuppdatering patchade buggen).

Enligt Symantec inkluderade sårbara utgåvor:

- Ubuntu 12, 04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Intressant sett noterade ChromeOS-utvecklarna felet i början av 2014 och patched det själva av den anledningen. Linux-världen såg inte märkbart upp.

Borde jag vara orolig?

Förmodligen inte: uppdateringar har skjutits till alla större distros, och buggen själv var överhypad enligt säkerhetsexperter. Att citera Pawan Kinger på Trend Micro:

"Tillsammans är risken för faktiska exploater som riktar sig mot GHOST relativt liten jämfört med andra sårbarheter som Shellshock eller Heartbleed." - Pawan Kinger

Och för att citera Jake Edge of LWN.net:

"Även om GHOST glibc sårbarheten är allvarlig, verkar det också vara ganska svårt att utnyttja - och har blivit allvarligt överhypat." - Jake Edge

Det var verkligen en sårbarhet som behövde patching, men det behövde förmodligen inte ett varumärke och en logotyp - och du borde inte förlora mycket sömn över den.

Vad kan användare lära av detta?

Om det finns en säkerhetsmyt som behöver dö 4 Cyber Security Myths som måste dö 4 Cyber Security Myths som måste dö Läs mer, det är att Linux-användare inte behöver oroa sig för deras säkerhet. Varje operativsystem har säkerhetsfel, och Linux (men ganska säkert) är inget undantag.

Och på alla system är ett av de bästa sätten att skydda dig själv att hålla allt uppdaterat. Så, för att sammanfatta:

- Installera alltid säkerhetsuppdateringar.

- Se till att versionen av Linux som körs på din dator, eller din server, fortfarande tar emot säkerhetsskorrigeringar. Om inte, uppgradera till en nyare version.

Gör dessa saker och du borde vara bra.

Jag vill veta: Har du installerat uppdateringar än? Om inte, ta det! Kom tillbaka när du är färdig, och vi kan prata om detta och mer i kommentarerna nedan. Kom ihåg: bara för att du inte kör Windows betyder inte att du är helt säker. 5 Säkerhetsprogramvaror Myter som kan bevisa farliga 5 säkerhetsprogramvaror som kan bevisa farlig skadlig kod är fortfarande en sak! Tiotals miljoner av datorer förblir infekterade över hela världen. Skadan varierar från instabil datorer till identitetsstöld. Vad gör att människor inte tar skadlig programvara på allvar? Låt oss avslöja myterna. Läs mer !