Den här veckan har seriösa hacking påståenden swirling runt extremt populärt fjärråtkomstverktyg TeamViewer 11 Tips för att använda Team Viewer - Den bästa gratis fjärrskrivbordskonfigurationshanteraren 11 tips för att använda Team Viewer - Bästa gratis fjärrskrivbordsanslutningsansvarig När du behöver en gratis fjärrskrivbordsklient med avancerade funktioner, TeamViewer ska vara ditt förstahandsval. Låt oss lyfta fram sina unika egenskaper. Läs mer . Rapporterna, som började i slutet av maj, har i stor utsträckning pekat fingeren på en pågående man-i-mitten attack som har utsatt TeamViewer-användarnas personliga konton.

Bland de många rapporterna om bankkonton och PayPal-konton tömmer eller används för att göra obehöriga inköp, TeamViewer håller fast, vilket gör att någon bedräglig eller skadlig aktivitet sannolikt är fel för användaren. I samband med kaoset har TeamViewer funnit tid för att släppa nya funktioner som är utformade för att förbättra användardataskydd, och jag är säker på att ironien inte går förlorad när de räknar med sina frånvarande pennies.

Vad händer exakt på TeamViewer? Är det bara en slump att så många konton har blivit slagna samtidigt? Har användare haft sina kontouppgifter som kompromissats i ett annat brott? Är ditt Gmail-konto bland 42 miljoner läckta referenser? Är ditt Gmail-konto bland 42 miljoner läckta referenser? Läs mer och hitta nu de referenser som används mot dem? Eller är det något annat?

"Skydda dina personuppgifter är själva kärnan i allt vi gör" - men skyddar de sig själva först? Låt oss undersöka vad vi vet.

Vad händer?

TeamViewer befinner sig mitt i en väldigt arg användargrund. Spärren avser en antagen säkerhetsproblem som finns någonstans i TeamViewer-programvaran, vilket tillåter att ännu inte namngivna och okända malefactors får tillgång till personliga användarkonton via en fjärransluten session.

Den stora majoriteten av användarna hävdar att deras konton har hackats. När tillgången har uppnåtts går hackarna igenom en lista över mål som försöker spendera eller överföra pengar. Vissa vanliga tillgångskonton inkluderar:

- PayPal

- eBay

- amason

- Yahoo!

- Walmart

Vissa användare har rapporterat att tusentals dollar har förlorats, medan andra har sett många eGift-kort som skickats till olika platser runt om i världen. Inköp som gjorts online hade vanligtvis gibberiska fraktnamn som skickades till en mängd olika platser runt om i världen med ett stort antal användare som rapporterade försök med logon från kinesiska eller taiwanesiska IP-adresser. Hur man spårar en IP-adress till en dator och hur man hittar din egen Hur att spåra en IP-adress till en dator och hur du hittar din egen Vill du se datorns IP-adress? Kanske vill du upptäcka var en annan dator är belägen? Olika gratis verktyg finns tillgängliga som berättar mer om en dator och dess IP-adress. Läs mer .

Bränsle tillsattes till elden när TeamViewer upplevde serviceavbrott. Det orsakades av en DoS-angrepp Vad är exakt ett DDoS-angrepp och hur händer det? Vad exakt är en DDoS Attack och hur händer det? Vet du vad en DDoS-attack gör? Personligen hade jag ingen aning tills jag läste detta infografiska. Läs mer för att störa företagens DNS-domännamn (Domain Name System) -servrar, men TeamViewer hävdar att det finns "inget bevis" som kopplar attacken till de kompromisserade användarkonton.

Användarkonto säkerhet

Ett stort antal konton har påverkats, men det finns verkligen inget solidt antal att rapportera. Det verkar dock som om en majoritet av de drabbade TeamViewer-användarna inte använde tvåfaktorsautentisering. Med detta sagt verkar de påstådda angriparna ha använt det korrekta lösenordet för att komma in i kontot och inleda en fjärransluten session. Medan inloggningen skulle ha utlöst 2FA-processen skulle inte fjärrinsloggningen vara.

Vissa användare använde aktivt sitt system, noterade försöket för fjärrinsloggning och kunde avbryta begäran. Andra kom tillbaka för att hitta en slutförd avlägsen session medan andra fortfarande bara insåg när deras e-postkonton plötsligt var fulla av köpinkomster från eBay, Amazon och PayPal.

Nick Bradley, en praktikledare inom IBMs Threat Research Group, redogjorde för sin upptäckt:

"Mitt i min spelsession förlorar jag kontrollen över min mus och TeamViewer-fönstret dyker upp längst ned till höger på min skärm. Så snart jag inser vad som händer dödar jag ansökan. Sedan börjar det på mig: Jag har andra maskiner som kör TeamViewer!

Jag går ner där en annan dator fortfarande är igång. Lågt och se, TeamViewer-fönstret visas. Innan jag kan döda det öppnar angriparen ett webbläsarfönster och försöker gå till en ny webbsida. Så snart jag når maskinen, återkallar jag kontrollen och stänger appen. Jag går direkt till TeamViewer-webbplatsen och ändrar mitt lösenord samtidigt som jag tillåter tvåfaktors autentisering.

Lyckligt för mig, det var de enda två maskinerna som fortfarande var påslagen med TeamViewer installerad. Också tur för mig är det faktum att jag var där när det hände. Hade jag inte varit där för att försvara attacken, vem vet vad som skulle ha uppnåtts. Istället för att diskutera hur jag nästan blev hackad talar jag om de allvarliga konsekvenserna av min personliga läckage. "

Svaret

TeamViewer-svaret har varit bestämt och konstant:

"Det finns ingen säkerhetsbrott hos TeamViewer"

Detta är företagsledningen, echoed genom flera PR uttalanden släppt under de senaste dagarna:

"TeamViewer upplevde ett serviceavbrott onsdagen den 1 juni 2016. Avbrottet orsakades av en benägrering av tjänsteavbrott (DoS) som inriktades på TeamViewer DNS-Server-infrastrukturen. TeamViewer svarade omedelbart att åtgärda problemet för att få tillbaka alla tjänster.

Några online-medier har felaktigt kopplat händelsen med tidigare krav från användarna att deras konton har blivit hackade och teorier om att det skulle bli säkerhetsbrott hos TeamViewer. Vi har inga bevis för att dessa frågor är relaterade.

Sanningens sanning är:

- TeamViewer upplevde nätverksproblem på grund av DoS-attacken till DNS-servrar och fixade dem.

- Det finns ingen säkerhetsbrott hos TeamViewer.

- Oavsett händelsen arbetar TeamViewer kontinuerligt för att säkerställa högsta möjliga nivå av data och användarskydd. "

Dessutom har TeamViewer ställt tabellerna på sina användare och angett att eftersom det inte fanns någon företagsbrott är det helt troligt att användaruppgifterna stulades under en av de andra senaste stora överträdelserna och loggades in på TeamViewer-kontona.

TeamViewer pekar på återanvändning av lösenord, vilket är helt möjligt med tanke på de senaste stora överträdelserna https://t.co/I8fnJUMpdb

- Troy Hunt (@troyhunt) 1 juni 2016

Tillförlitliga enheter och dataintegritet

Mitt i de svirlande rykten tillkännagav TeamViewer lanseringen av sina Trusted Devices and Data Integrity-program, "Två nya säkerhetsfunktioner för att ytterligare förbättra dataskyddet". Jag har försökt nå ut till TeamViewer för att se om dessa funktioner var förplanerade, eller som ett direkt svar på det påstådda hacket, men har ännu inte fått något svar.

Tillförlitliga enheter garanterar att försök att logga in på en viss enhet för första gången kommer att uppfyllas med en behörighetsutmaning innan åtkomst beviljas, medan Data Integrity kommer att genomföra en omedelbar återställning av lösenord om ett konto visar misstänkt aktivitet.

Vilket bringar oss till ...

Allt detta har lett till en väldigt konstig avvägning mellan TeamViewer-användarna och företaget själv.

TeamViewer är alltför medveten om att något är väldigt roligt:

"Skydda dina personuppgifter är själva kärnan i allt vi gör.

Vi uppskattar starkt det förtroende du ställer i oss och respekterar det ansvar vi måste se till att du skyddar din integritet. Det är därför vi alltid känner ett starkt behov av att vidta alla nödvändiga åtgärder för att skydda dina data.

Som du säkert har hört har det varit oöverträffade storskaliga datortyper på populära sociala medieplattformar och andra webbtjänstleverantörer. Tyvärr har legitimationsuppgifter som stulits i dessa externa överträdelser använts för att få tillgång till TeamViewer-konton, liksom andra tjänster.

Vi är förskräckta av cyberkriminals beteende och är upprörda av sina handlingar mot TeamViewer-användare. De har utnyttjat gemensam användning av samma kontoinformation över flera tjänster för att orsaka skador. "

Det är möjligt att svåra av kompromisserade konton och bedräglig verksamhet kunde ha skett alla bakom den senaste MySpace-databredningen. När det kombineras med andra stora överträdelser, som konton som läggs till i LinkedIn-överträdelsen Vad du behöver veta om de massiva LinkedIn-konton läcka vad du behöver veta om massiva LinkedIn-konton läckage En hacker säljer 117 miljoner hackade LinkedIn-uppgifter på mörkret webb för runt $ 2 200 i Bitcoin. Kevin Shabazi, VD och grundare av LogMeOnce, hjälper oss att förstå vad som är i fara. Läs mer, och den "gamla" Adobe-överträdelsen för flera år sedan, det finns säkert ett betydande antal användaruppgifter till fullo till den högstbjudande.

Men den förklaringen klipper inte sen sen. Medan ett stort antal användare inte följde de bästa metoderna för dataskydd genom att använda 2FA och starka, slumpmässiga, enanvända lösenord. 6 Tips för att skapa ett obrottligt lösenord som du kan komma ihåg 6 tips för att skapa ett obrottsbart lösenord som du kan komma ihåg om dina lösenord är inte unika och oföränderliga, kan du också öppna ytterdörren och bjuda in rånarna till lunch. Läs mer, det fanns också ett stort antal som var - och deras konton var också äventyras. På samma sätt har ett antal användare faktiskt blivit kompromissat genom tidigare överträdelser och funnit en aktiv fjärransluten session, men det fanns också ett stort antal användare vars uppgifter var privata.

Kontrollera ditt konto

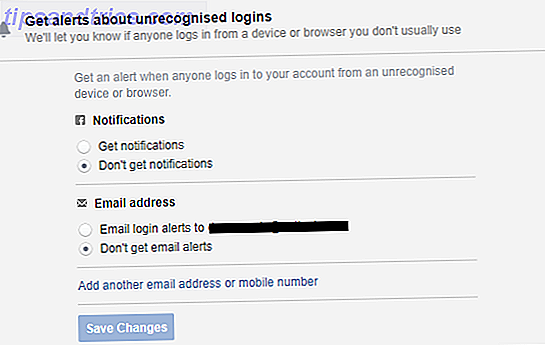

Om du vill omedelbart kontrollera om ditt konto har nåtts eller om du har försökt åtkomst av någon annan än dig själv, gå till TeamViewer Management Console-webbplatsen. När du har loggat in på ditt kontohuvud till det övre högra hörnet och klicka på ditt användarnamn, följt av Redigera profil . Välj sedan Aktiva inloggningar . Det här listar varje enhet och plats som har tillgång till ditt konto inom det senaste året.

Du kan även kolla dina TeamViewer-loggar för eventuell oförutsedda aktiviteter. Loggarna finns här:

- C: \ Program Files \ TeamViewer \ TeamViewerXX_Logfile.txt

- C: \ Program Files \ TeamViewer \ TeamViewerXX_Logfile_OLD.txt

Gå till din logg och ge den en läsning. Kontrollera eventuella oregelbundna IP-adresser. Sök i loggen för " webbrowserpassview.exe" och om du får en positiv träff, ändra omedelbart alla dina lösenord .

Nej, jag skämtar inte. Denna applikation avslöjar och exporterar väsentligen alla dina för närvarande sparade webbläsar lösenord till en lättläsbar plaintext-fil. Det sidestegar också huvudlösenord som anges i Chrome och Firefox. Detta är inte ett superhackverktyg. Det är öppet tillgängligt, men kan vara extremt farligt i fela händer.

Du bör också gå vidare till haribeenpwned.com för att kontrollera om någon av dina konton har äventyras utan din kunskap.

Tid att ta TeamViewer Security Seriöst

Om du har ett TeamViewer-konto, ändra lösenordet omedelbart och aktivera tvåfaktorsautentisering. Om du är olycklig, avinstallera bara TeamViewer tills den här debatten slutar.

Kontrollera dina inköp från eBay, Amazon, PayPal och Apple Store och kolla dina utgående banktransaktioner under den senaste veckan. Om det är något, kontakta direkt säljaren, förklara vad som hänt och nämna TeamViewer. Det borde hjälpa dina affärer att återgå till normalitet. Åh, läs absolut denna detaljerade lista över TeamViewer Best Practices av Redditor och TeamViewer användare chubbysumo.

Det här är en svår situation att mäta. Man kan förstå TeamViewers synvinkel. Enligt dem förbli deras servrar intakta. De kan fortfarande erbjuda sina fjärråtkomsttjänster som vanligt. En majoritet av användarna kan fortfarande få tillgång till sina konton och använda tjänsten som det är.

Men det förklarar inte bort det stora antalet till synes kompromissade konton. Det förklarar inte heller hur användarna med starka, kompromissade enanvända lösenord har haft sina konton hackade på samma sätt som de som redan har piloterad behörighet. Det förklarar inte heller varför vissa användare fortfarande ser en stor mängd inkommande försök från kinesiska och taiwanesiska IP-adresser.

Hela situationen kunde ha hanterats betydligt bättre av TeamViewer också. Att omedelbart bestraffa dem med uppenbara problem som direkt berör deras fjärrskrivbordstjänst är lite orättvis, med tanke på vikten i siffror som gör ett extremt liknande klagomål. Men när bollen rullade och de blöta svaren började, begränsade TeamViewer omfattningen av sina framtida svar, samtidigt som de undergräver sitt eget rykte, devalverar användarnas olyckliga upplevelser.

Jag är inte helt övertygad om att det kan vara fel för användare med lackadaisical säkerhetsfärdigheter. Jag skulle emellertid vilja se några mer specifika bevis som pekar på ett faktiskt hack, ett specifikt utnyttjande eller någon form av skadlig kod som har "tillåtit" det här hända innan fler potentiellt orättvisa stigma lyfts på TeamViewer.

Uppdatering: Identifierad DLL-Sharing Malware

TeamViewer nådde mig direkt på lördagskvällen (4 juni 2016) och gjorde en "obesvarad ursäkt" för de pågående frågorna, liksom för att dela "skyll" på sina användare. De förstår hur vissa av de språk som används i deras PR-uttalanden skulle kunna enkelt störa användarbasen.

Men de hävdar kategoriskt att det inte finns någon underliggande sårbarhet i sin tjänst, samt betonar deras fortsatta användning av protokollet Secure Remote Password. Vidare bekräftade TeamViewer att deras nya "säkerhetsfunktioner verkligen kommit framåt" för att ge sina användare extra hjälp under en tid då deras plattform verkligen är "missbrukad".

I tiden sedan den här artikeln gick live på lördagseftermiddagen har jag också blivit varnad för en del skadlig kod med hjälp av TeamViewer som en attackvektor. Malware BackDoor.TeamViewer49 installeras via en skadlig Adobe Flash-uppdatering på redan skadade datorer och kan ge en potentiell bakdörr för manfaktorer. För att klargöra: Detta är inte ett brott mot TeamViewer, utan en trojan som använder en gemensam TeamViewer DLL som en krok för att etablera sig på ett system.

Har du påverkats av problemen på TeamViewer? Förlorade du något? Har du kontaktat TeamViewer? Låt oss veta dina erfarenheter nedan!

Image Credit: mugger når dig med agoxa via Shutterstock