Biometriska säkerhetsanordningar har länge hållits idealer i science fiction-filmer som verkade trovärdiga att de faktiskt skulle hända, men lite för långsökt för verkliga applikationer.

Medan brottsbekämpning och hög säkerhetsanläggningar har använt biometrisk identifiering under årtionden, lever vi nu i en värld som gör en riktig push mot biometri för både identifiering och åtkomstbaserad teknik i konsumtionsvaror.

Detta tryck blöder in i konsumentmarknaderna i form av fingeravtrycksskannrar för bilar, bärbara datorer och mobila enheter, ansiktsigenkänningsteknik i datorprogram och irisigenkänning som används i bankomater i vissa hörn av världen.

Biometrics - det verkar - är det nya lösenordet Varför användarnamn och lösenord är en sak i det förflutna och hur man klarar av detta varför användarnamn och lösenord är en sak i det förflutna och hur man klarar det med alla andra hackade databaser och kredit kort skandal som uppstår, blir det mer uppenbart att vi inte kan förlita oss på lösenord under mycket längre tid. Men om inte lösenord, vad är det där? Läs mer ; men antagandet hindras av brister i teknik, liksom prisdynamik och andra faktorer.

I ett banbrytande papper från 1999 med titeln "Biometrics Personal Identification in Networked Society", utgjorde tre forskare (A. Jain, R. Bolle och S. Pankanti) att finna de faktorer som skulle avgöra framtida livskraft för biometriska säkerhetsenheter. I sina fynd utredde de sju nyckelfaktorer som bidrog till att göra denna bestämning.

- Universalitet

- unika

- Varaktighet

- mätbarhet

- Prestanda

- Godtagbarhet

- kringgående

Dessa sju egenskaper, tillsammans med prisöverväganden, är vad som sätter hjulen i rörelse för utbredd tillverkare, och slutligen konsument, antagande av biometri som en verklig världssäkerhetslösning som överstiger gränserna för det gemensamma lösenordet.

Olika biometriska metoder och deras historia

Biometriska data faller vanligen i en av två klassificeringar: fysiologiska eller beteendemässiga. Fysiologiska tekniker bygger på saker som du är född med, och som alla (eller de flesta) människor har, såsom: deras röst, distinkta mönster i händer eller ögon, samt en specifik doft eller genetiska markörer som gör att människor kan särskiljas från andra arter och identifierbara inom sina egna arter.

Här är några exempel på några av dessa tekniker.

Ansiktsigenkänning

Ansiktsigenkänning Fantastiskt klädsel som skyddar din integritet och säkerhet när du är ute Fantastiskt klädsel som skyddar din integritet och säkerhet när du är ute Personlig digital integritet och säkerhet blir allt mer komplicerade hela tiden, men nu finns det en ny sätt att skydda dig själv. Om du är oroad över pervasive suveillance och RFID hacks, kan dessa kläder hjälpa. Läs mer Teknik använder bild eller video för att jämföra ansiktsfunktioner från den valda källan till katalogiserade poster i en databas. Tekniken fungerar genom att skapa ett virtuellt rutnät och redogöra för avståndet mellan definierande egenskaper på ansiktet, liksom detaljerad information om ansiktsformen, såsom näsborrarnas, ögonens kontur och till och med att analysera hudens konsistens.

Tekniken var ursprungligen banbrytande av Woody Bledsoe, Helen Chan Wolf och Charles Bisson år 1964 som en del av deras kollektiva studie om mönsterigenkänningens intelligens (PRI). Efter Bledsoe lämnade studien av PRI fortsatte forskningen vid Stanford Research Institute av Peter Hart. I experiment som utfördes med hjälp av de ursprungliga pionjärernas kollektiva arbete, liksom hans eget, hände det första stora genombrottet 1968 när en dator konsekvent överträffade människor för att identifiera mänskliga ansikten från en databas med 2000 bilder.

1997 utvecklade Christoph von der Malsburg samt ett team av doktorander från Bochum universitet i Tyskland ett system som kallades ZN-Face, vilket var (den gången) det mest robusta av sitt slag på grund av förmågan att göra ansiktsbehandling matchningar på ofullkomliga bilder. Tekniken finansierades av United States Army Research Laboratory och används av kunder från stora internationella flygplatser, till banker och myndigheter.

Nuvarande ansiktsigenkänningsteknologier bygger på korsreferensegenskaper hos flera olika tekniker för ansiktsigenkänning och algoritmer, och sägs vara så kraftfulla att de inte bara kan överträffa människor, men också korrekt identifiera de enskilda tvillingarnas individuella ansikten.

Varianter av denna teknik används för närvarande i konsumentkvalitetsprogram, till exempel Xbox One. Med Kinect Inloggning kan användare logga in på sin Xbox-profil efter att Kinect har skannat ansikts- och kroppsprofil för att göra en positiv identifiering. Ansiktsskannern är imponerande och fungerar till och med i rum som är fulla av andra där den måste välja din profil från en grupp.

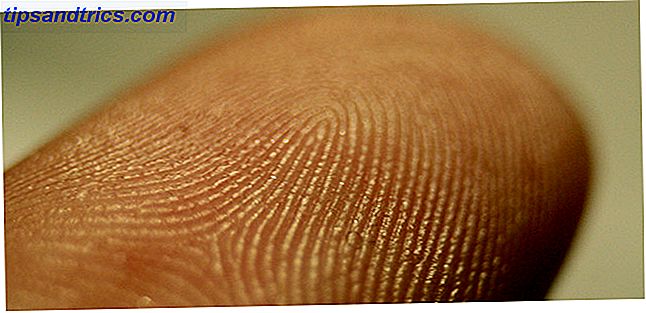

Palm och fingeravtryck

Palm- och fingeravtryckstekniken är ganska lika. Den mänskliga handflatan - såväl som fingret - innehåller unikt identifierande markeringar i form av cirklar, bågar och vågiga linjer. Dessa märkningar har studerats i över ett sekel, och under den tiden har miljontals fingeravtryck samlats in som ingen har någonsin varit identiska. Med detta sagt har fall av mänskliga fel i fingeravtryckssamling och bearbetningsmetodik lett till falska fall av falsk identifiering i det förflutna, men tekniken bakom den är absolut inte skyldig.

Tekniken i sig bygger på insamling av fingeravtryck, ofta med en skanner eller genom latenta uppsamlingsmetoder (vanligen genom användning av mörkt eller ljust pulver) för att korsa referensen med en uppsättning samlade eller exemplariska utskrifter (även känd som "kända utskrifter ") samlade från ett ämne. I dagar tidigare skulle detta göras manuellt genom noggrann inspektion, men tekniken möjliggör nu elektronisk inspelning, klassificering och skanning av både exemplar och samlade utskrifter.

Marcello Malphighi var den första som krediterades för upptäckten av de unika mönster av fingeravtryck långt tillbaka 1665, men deras roll i identifieringen upptäcktes inte förrän 1880 av Dr. Henry Faulds. Faulds, en skotsk kirurg, publicerade ett papper om användbarheten av fingeravtryck för identifiering. Detta papper var dessutom krediterat som det första för att skissera specifik metod för insamling och bearbetning av utskrifterna.

Den första kända användningen av tekniken var av en argentinsk poliser som heter Juan Vucetich år 1892, som inte bara började samla och katalogisera fingeravtryck i sitt inhemska Argentina, men använde också tekniken för att slutgiltigt bevisa Francisca Rojas skyldig i mordet på sin granne efter hans thumb print visade sig vara identisk med ett blodigt partiellt fingeravtryck kvar på brottsplatsen.

Sedan dess har framsteg i insamlings- och katalogiseringsmetodiken gjort fingeravtryck den mest utbredda biometriska tekniken som används av brottsbekämpning och regeringskoncerner över hela världen. Fingeravtryck är överkomligt, erbjuder förutsägbara resultat och förbättrad teknik - som digital katalogisering och automatiserad korsreferens - har gjort fingeravtryck den första biometriska identifieraren som används över hela världen.

Apple och Samsung gjorde nyheter när de använde fingeravtrycksteknologier på sina telefoner, men fingeravtryckstekniken i konsumentenheter - speciellt databehandling - har funnits länge (mer nedan).

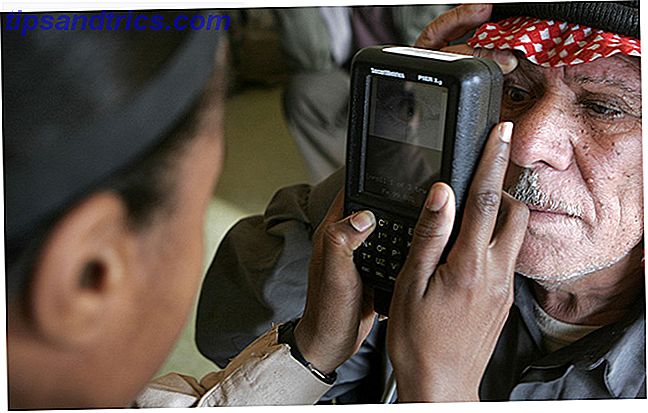

Iris-erkännande

Retina skanning var den första okulära biometriska tekniken som används, men tekniken har sedan dess ersatts av iris-scanningen, den mer avancerade - och tillförlitliga - av de två teknologierna. Iris-erkännande teknik Är näthinnan / Iris-scannrar Nästa nivå av mobil säkerhet? Är näthinnan / irris-scannrar nästa nivå för mobil säkerhet? Rykten rycker om att Samsung Galaxy Note 4 kan ha en retina eller iris-skanner inbyggd. Låter som en science fiction-film, men dessa typer av personliga låsmekanismer är inte alltid perfekta. Read More är ett automatiserat identifieringssystem som använder matematiskt mönsterigenkänning för att kartlägga komplexa mönster för en persons öga. När man tittar på nära håll, visar iris ett nätverk av slumpmässiga mönster som ser ut som en serie vävda fibrer och är unika för varje individ. Skannrarna försöker matcha dessa mönster till en databas med hjälp av bilder eller videorepresentation av individen.

Även om den moderna tekniken kring iris-skanning och erkännande är ganska ny, går vetenskapen bakom tekniken (iridologi) tillbaka till forntida Egypten och Grekland, och till och med framträdde i Hippocrates skrifter. Den moderna pionjären för tekniken är John Daugman, som utvecklade och patenterade de första algoritmerna för datorstödd identifiering av irismönster 1994. Även om algoritmerna och tekniken - som skannrar och metoderna för katalogisering och hämtning av prover - har förbättrats sedan detta tiden är Daugmans algoritmer fortfarande grunden för all offentlig utplacering av iris-erkännande teknik.

Förutom de ovan nämnda fysiologiska identifieringsmetoderna har biometrisk specialister nyligen upptäckt beteendemärkning som hjälper till att särskilja en människa från en annan. Dessa metoder kallas beteendebiometri eller beteendometri. Medan tekniken bakom dessa biometriska identifierare fortfarande är i utveckling, är den vanligt förekommande tron att de inte är lika pålitliga som fysiologiska metoder. Som sådan studeras vetenskapen bakom beteendebiometri fortfarande, och genombrott kan leda till en ytterligare klass av fristående biometriska identifieringsteknologier, eller åtminstone ett ytterligare lager för att korsreferens för ökad statistisk noggrannhet.

Iris erkännande har, tills nyligen, varit en relativt dyr teknik som sorts prissatt ut ur konsumentansökningar. Det kan förändras snart, eftersom tekniker som EyeLock - en enhet som används för att låsa ner din hemdator med egen irisskanner - börjar komma på marknaden.

Exempel på beteendometrisk teknik är:

- Typ av rytm: Även känd som tangenttryckdynamik, handlar studiet av typrytm som det gäller biometrisk identifiering i stor utsträckning kring separata signaturer i typmönster såsom ord per minut, svårigheter eller hastighetsvariationer på vissa nycklar (t.ex. antal), hålltid av en viss nyckel på tangentbordet innan du släpper ut, eller kartlägger sekvenser av bokstäver eller siffror som är svåra för vissa skrivare.

- Gait: Gait är studien av rörelse hos människor som rör rörelse. Med hjälp av gånganalys kan forskare kartlägga egenskaper som maniketter, kroppshållning, fysiska skador eller rörelser i rörelse, såsom gånghastighet, sträcklängd, fot- och benposition eller rörelse av armarna eller överkroppen medan ämnet är i rörelse.

- Röst: Röstigenkänning analyserar ljudingång för specifika mönster i tal eller ljud. Varje röst, eller vanligt brus, har ett igenkännligt våglängds mönster som kan hjälpa till vid identifiering av en viss individ.

Viktiga antaganden av biometrisk teknik

Eftersom tekniken och vetenskapen bakom biometri förbättras, börjar vi se tidigt införandet av tekniken i våra dagliga liv. Här är några noterbara exempel:

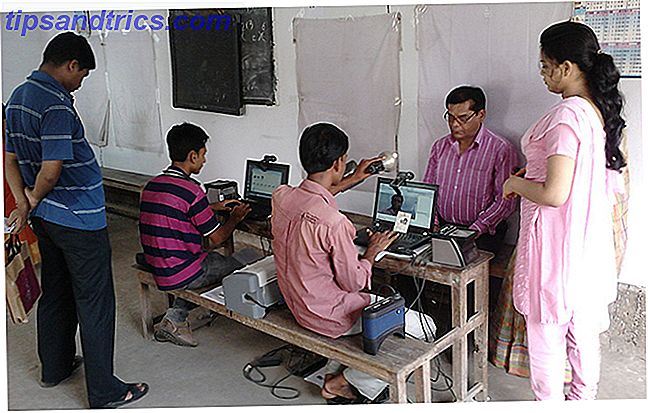

Indiens nationella ID-program

Indien är inte det enda landet som ska komma ombord med att använda biometriska identifierare i personidentifiering, men deras projekt - så kallat Aadhaar - är verkligen den mest ambitiösa. Redan den största biometriska databasen i världen är målet för säker katalogisering av biometriska data (fingeravtryck, irisskanning, foto) samt demografiska data (namn, adress, mobilnummer, kön, ålder) för varje 1, 25- miljarder invånare. För närvarande har 550 miljoner registrerat sig och Indien har tilldelat 480 miljoner Aadhar-nummer från 2013 och syftar till att få alla att katalogiseras under de närmaste åren.

Datoranvändning

Många sa att Apple bestämde sig för att ta med en fingeravtrycksskanner på iPhone 5s Touch ID Woes: Felsökning iPhone 5S fingeravtrycksskanner Touch ID Woes: Felsökning iPhone 5S fingeravtrycksskanner Det råder ingen tvekan om att Apples iPhone 5S introducerar en av de bästa implementationerna av fingeravtryck skanning, men det har inte varit vanlig segling för alla. Läs mer och Samsungs tillägg av en fingeravtrycksskanner på Galaxy S5 Vad är de bästa nya Galaxy S5-funktionerna? Vad är de bästa nya Galaxy S5-funktionerna? Vad är några av dessa fantastiska funktioner, och ännu bättre, hur kan du få dem på din befintliga telefon? Läs mer, men de är inte den första som inkluderar biometriska skannrar i konsumentenheter. Flera datorföretag, som: Sony, Dell, Fujitsu, HP, Toshiba, Acer och andra har alla tagit fingeravtrycksscannrar i bärbara datorer på en eller annan gång. Dessutom innehåller Xbox One, från Microsoft, biometriska data för att identifiera användare genom röst och ansiktsigenkänning för att kunna logga in på konsolen.

Bil

Med ökningen av billiga fingeravtrycks-scanningsteknologier var automakers snabbt att hoppa ombord. Mercedes var bland de mest anmärkningsvärda adopterna av tekniken och inkluderade den i sin S-Class-modell som ett sätt att starta bilen genom fingeravtrycksigenkänning av ägaren / ägarna.

Volkswagen (VW) är en annan stor bilproducent som utvecklar biometrisk teknik för sina fordon i form av ansiktsigenkänningsteknik samt en smart sensor som står för höjd, vikt, kön och andra identifierande element för att möjliggöra ombord hjälpsystem. Medan tekniken ännu inte är på väg hävdar VW att de utvecklar systemet för att möjliggöra en mer personlig körupplevelse, såsom den inbyggda datorn automatiskt justerar sittplatser, speglar och nackstöd för varje förare samt att införa restriktioner på nya operatörer och förhindrar obehöriga att använda fordonet.

Den nuvarande tillståndet för biometrisk teknik

Idag är biometrisk teknik lättast förklarad som ett modernt exempel på en markgrepp. Företag överallt försöker utforska vägar där biometri kan göra deras teknik mer användarvänlig, samt ge dem den futuristiska kanten över sena adoptiv konkurrenter.

Medan framtiden är ljus är det fortfarande vissa problem som rör den utbredda användningen av biometri vid identifiering. De mest anmärkningsvärda av dessa problem är direkt relaterade till integriteten. Din intresse för integritet kommer att se till att du är inriktad av NSA. Ditt intresse för integritet kommer att se till att du riktas in av NSA Ja, det är rätt. Om du bryr dig om integritet kan du läggas till i en lista. Läs mer och hur dessa data delas. Till exempel antyder en nyligen oklassificerad rapport från Försvarsnämndens arbetsgrupp för defensiv biometri att statlig användning av biometriska identifieringsanordningar kan bli mer utbredd än vad medeltalborgaren inser.

Enligt rapporten (om ämnet biometrisk identifiering, specifikt):

Ofta är det klokt att skydda, ibland till och med förklara, den sanna och totala omfattningen av nationella möjligheter i områden som är direkt relaterade till genomförandet av säkerhetsrelaterade aktiviteter.

Dessutom ger delningen av dessa data ytterligare farhågor, eftersom det inte finns något arbetsprotokoll om vilken information som är lämplig att dela med, och med vilka. Den vanligaste formen av att dela dessa uppgifter sker mellan brottsbekämpning och myndighetsorganisationer, men det finns möjligheter till missbruk när man delar känslig data utan någon verklig reglering av hur det ska göras, eller vem ska dela den. Detta kan leda till integritetshänsyn Hur man skyddar sig mot oetisk eller olaglig spionering Hur man skyddar sig mot oetisk eller olaglig spionering Oavsett motivation eller rättfärdigande för spionage (som spousal otrohet) är spionage olagligt och en grov invasion av privatlivet i de flesta länder runt om i världen. Läs mer på vägen eftersom identifierande data publiceras eller delas bland dem som är privata företag.

Allt som allt är teknik och vetenskap kring biometri fascinerande, och det är verkligen en bra plattform att utforska, men när vi utvecklas måste det finnas kontroller på plats för hur dessa data används, hur det samlas in (och vem) och vad exakt - om något - är att förbli utanför gränserna.

Med ny teknik kommer en rimlig anpassning av förväntningarna med avseende på integritet, men vi måste fråga oss vid någon tidpunkt om framsteg inom teknik gör våra liv enklare eller om de bara finns för att undanröja hinder för privatlivet. De 5 bästa sätten du spioneras på Varje dag och inte vet det Top 5 sätt du spioneras på varje dag och inte vet Det är chansen att du är oblivious till hur du övervakas nästan dagligen när du går om din verksamhet. Lär dig hur du vidtar försiktighetsåtgärder för att skydda dig mot dessa övervakningshot. Läs mer . Och om det är det senare, är det något vi kan leva med i utbyte mot bekvämligheten?

Fotokrediter: Vision-Box eGates och fingeravtrycksdetalj på Male Finger via Wikimedia Commons, Eye Close Up av Robert D. Bruce via Flickr, Aadhaar Biometrisk datainsamling via Wikimedia Commons, Camera de Video-Övervakning av Frederic Bisson via Flickr

![Skanna ditt system och flyttbara media för virus med ClamTk [Linux]](https://www.tipsandtrics.com/img/linux/501/scan-your-system-removable-media.png)