Det sägs att vägen till helvetet är asfalterad med goda avsikter. Du kan göra något med de mest magnanimösa ändarna, men om du inte är försiktig kan det hela gå hemskt, otroligt snabbt.

Ett säkerhetsexempel i Android: s tillgänglighetstjänster - upptäckt av SkyCure säkerhetsforskare Yair Amit - är ett utmärkt exempel på detta. Genom att utnyttja ett fel i verktyget som gör det möjligt för blinda och synskadade personer att använda Android-enheter, kan en angripare få kontroll över enheten, i processen att förvärva förhöjda behörigheter och få tillgång till de filer som är lagrade på den.

Låt oss ta en titt och ta reda på hur du kan stoppa detta.

Förstå felet

Utnyttjandet bygger på tidigare forskning av SkyCure, publicerad vid årets RSA-konferens. Forskningen undersökte hur man, genom att skapa applikationer som kan dra över andra, och i sin tur lansera de inbyggda tillgänglighetstjänsterna (användargränssnittförbättringar som är utformade för att hjälpa funktionshindrade), kan du introducera olika typer av malignt beteende, vilket visas i video nedan.

Som ett bevis på konceptet har SkyCure skapat ett spel baserat på den populära Rick and Morty TV-serien, som faktiskt lanserar en skadlig tillgänglighetstjänst, allt utan att användaren märker.

I beskrivningen av det ursprungliga hotet säger SkyCure att det kan vara van att "ge en skadlig hacker nästan obegränsad behörighet till sin skadliga programvara". En potentiell applikation för attacken, säger SkyCure, är att distribuera ransomware. Det kan också användas för att komponera företagsemail och dokument via användarens enhet, samt att övervaka enhetens aktivitet kontinuerligt.

Denna typ av attack har ett namn - clickjacking, eller mindre vanligt en "UI-åtgärdsattack". OWASP (Open Web Application Security Project) definierar clickjacking som när "en angripare använder flera transparenta eller ogenomskinliga lager för att lura en användare för att klicka på en knapp eller länk på en annan sida när de tänkte klicka på högsta sidan".

Google startade i Android Lollipop (5.x) en lösning som i teorin skulle ha gjort denna typ av attack omöjlig. Förändringen som infördes av Google innebar att om en användare ville aktivera tillgänglighetstjänster, kunde OK-knappen inte täckas av ett överlag, vilket hindrar en angripare från att starta dem med smyg.

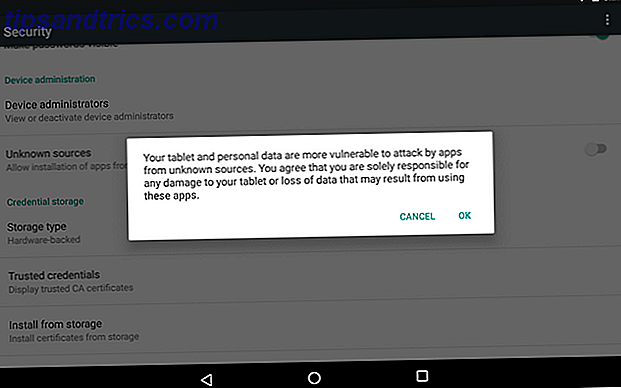

Som referens så ser det ut när du startar en tillgänglighetsservice manuellt. Som du kan se är Google mycket tydligt om de Android-behörigheter som krävs. Hur Android Appbehörigheter fungerar och varför du bör bry dig Hur Android Appbehörigheter fungerar och varför du bör sköta Android-krafterna för att deklarera de rättigheter de behöver när de installeras. Du kan skydda din integritets-, säkerhets- och mobilräkning genom att uppmärksamma behörigheter när du installerar appar - även om många användare ... Läs mer. Detta kommer att avskräcka många användare från att installera tillgänglighetstjänster i första hand.

Så här besegrar du Googles skydd

Yair Amit kunde dock hitta ett fel i Googles strategi.

"Jag var på ett hotell när det hände mig att även om hotelldörren för det mesta blockerade min syn på korridoren utanför, fanns det ett kikhål som inte spärrade utsikten. Detta var min epiphany som ledde mig att tro att om det fanns ett hål i överlägget kunde OK-knappen vara "mestadels täckt" och ändå acceptera en touch i det eventuellt mycket lilla området som inte var täckt och därigenom kringgå det nya skyddet och gömmer fortfarande den verkliga avsikten från användaren. "

För att testa den här idén, ändrade SkyCure-programvaruutvecklaren Elisha Eshed Rick and Morty-spelet, som användes i det ursprungliga utnyttjandekonceptet. Eshed skapade ett litet hål i överlägget, vilket var förklädd som ett spelobjekt, men var faktiskt bekräftelseknappen på tillgänglighetstjänsten. När användaren klickade på spelobjektet lanserades tjänsten, och med det, allt oönskat beteende.

Medan det ursprungliga utnyttjandet fungerade mot nästan alla Android-enheter som kör Android KitKat Det är officiellt: Nexus 5 och Android 4.4 KitKat är här Det är officiellt: Nexus 5 och Android 4.4 KitKat är här Nexus 5 är nu till försäljning i Google Play Butik och det körs den helt nya Android 4.4 KitKat, som också kommer att rulla ut till andra enheter "under de närmaste veckorna." Läs mer och tidigare, detta tillvägagångssätt ökar antalet utbytbara enheter som inkluderar de som kör Android 5.0 Lollipop Android 5.0 Lollipop: Vad det är och när du får det Android 5.0 Lollipop: Vad det är och när du får det Android 5.0 Lollipop är här, men endast på Nexus-enheter. Vad är nytt om det här operativsystemet, och när kan du förvänta dig att den kommer fram på din enhet? Läs mer . Följaktligen är nästan alla aktiva Android-enheter sårbara för denna attack. SkyCure uppskattar att upp till 95, 4% av Android-enheter kan påverkas .

Mitigating Against It

I linje med förnuftiga ansvarsfulla upplysningsförfaranden Fullständig eller ansvarsfull upplysning: Hur säkerhetsproblem beskrivs Fullständigt eller ansvarsfullt avslöjande: Hur säkerhetssvårigheter avslöjas Säkerhetsproblem i populära programvarupaket upptäcks hela tiden, men hur rapporteras de till utvecklare, och hur gör man det? hackare lär sig om sårbarheter som de kan utnyttja? Läs mer, SkyCure kontaktade först Google innan de släpptes för allmänheten, så att de fick möjlighet att fixa det. Googles Android Security-team har beslutat att inte lösa problemet och acceptera risken som följd av den aktuella designen.

För att mildra hotet rekommenderar SkyCure att användarna kör en uppdaterad version av en lösning för skydd mot mobila hot. Dessa försvarar aktivt mot hot, som en IPS (Intrusion Protection System) eller IDS (Intrusion Detection System) gör. Men de är överväldigande riktade mot företagsanvändare och ligger långt bortom de flesta hemmabrukers hjälp.

SkyCure rekommenderar att hemanvändare skyddar sig genom att se till att de bara hämtar appar från pålitliga källor Är det säkert att installera Android Apps från okända källor? Är det säkert att installera Android Apps från okända källor? Google Play Butik är inte den enda källan till appar, men är det säkert att söka någon annanstans? Läs mer, till exempel Google Play Butik. Det rekommenderas också att enheter kör en uppdaterad version av Android, men med tanke på det fragmenterade Android-ekosystemet och operatörsdrivna uppdateringsprocessen Varför har inte min Android-telefon uppdaterats än? Varför har inte min Android-telefon uppdaterats än? Android-uppdateringsprocessen är lång och komplicerad; låt oss undersöka det för att ta reda på exakt varför din Android-telefon tar så lång tid att uppdatera. Läs mer, det här är lättare sagt än gjort.

Det är värt att notera att Marshmallow - den senaste versionen av Android - kräver att användare manuellt och specifikt skapar ett systemöverlagring genom att ändra behörigheterna för den appen. Medan denna typ av sårbarhet eventuellt kan påverka enheter som kör Marshmallow, kommer det i själva verket inte att hända, eftersom det är betydligt svårare att utnyttja.

Att lägga allt i kontext

SkyCure har identifierat ett farligt och livskraftigt sätt för en angripare att helt dominera en Android-enhet. Medan det är skrämmande, är det värt att påminna er om att många kort måste falla i stället för en attack baserad på den att fungera.

Attackeren måste antingen göra något av två saker. En taktik skulle vara att distribuera sin ansökan till Google Play Butik - om än omvända sina extremt kraftfulla statiska analyser och hotdetekteringsförfaranden. Detta är extremt osannolikt. Sex år sedan öppnandet, och miljontals applikationer senare, har Google blivit extremt bra för att identifiera skadlig kod och falsk programvara. På den punkten har Apple också, även om Microsoft fortfarande har en lång väg att gå.

Alternativt måste attackerna övertyga en användare om hur de ska konfigurera sin telefon för att acceptera programvara från icke-officiella källor och för att installera en annars okänd applikation. Eftersom det här osannolikt inte kommer att hitta en stor publik, kommer det att kräva att angriparna antingen väljer ett mål och "spjutfisk" dem.

Även om detta oundvikligen kommer att bli en mardröm för företags IT-avdelningar, blir det mindre ett problem för vanliga hemmabrukare, de allra flesta får sina appar från en enda officiell källa - Google Play Butik.

Bildkredit: Bruten hänglås av Ingvar Bjork via Shutterstock