Så mycket för ett nytt år som betyder en ny start. 2017 gav oss säkerhetsproblem som WannaCry ransomware Hur man låser upp WannaCry Ransomware utan att betala en cent Hur man låser upp WannaCry Ransomware utan att betala en cent Om du har drabbats av WannaCry är alla dina filer låsta borta bakom ett högt pris. Betala inte de tjuvarna - prova det här gratis verktyget för att låsa upp dina data. Läs mer och Equifaxhacket Hur man kontrollerar om dina data har stulits i Equifax-överträdelsen Hur man kontrollerar om dina data har stulits i Equifax Breach News har bara uppstått av en Equifax-överträdelse som påverkar upp till 80 procent av alla amerikanska kreditkortsanvändare . Är du en av dem? Så här kontrollerar du. Läs mer, men sakerna har inte blivit mycket bättre i början av 2018.

Vi hade bara precis slutat välkomna i det nya året när nästa säkerhets bombshell träffade rubrikerna. Och det var inte bara en fel, men två. Smeknamnet Meltdown and Specter, sårbarheter härstammar från dator mikroprocessorer. När det gäller svårighetsgrad och antal potentiellt drabbade personer har experter likat dem till 2014s Heartbleed bug.

Buggarna kan attackera alla stationära operativsystem, men i den här artikeln kommer vi bara att fokusera på Windows. Låt oss ta en närmare titt på hur sårbarheterna fungerar och hur du kan berätta om de har påverkat dig.

Meltdown och Specter: En närmare titt

Innan vi förklarar hur du upptäcker de två buggarna på ditt eget system, låt oss ta en stund för att fullt ut förstå vad de två sårbarheterna är och hur de fungerar.

Samma grupp säkerhetsforskare var ansvariga för att hitta båda problemen. På grundnivå är de brister i processork arkitektur (dvs transistorer, logiska enheter och andra små komponenter som arbetar tillsammans för att göra processorns funktion).

Felet gör det möjligt för en hackare att avslöja nästan vilken data som en dator behandlar. Det inkluderar lösenord, krypterade meddelanden, personlig information och allt annat du kan tänka dig.

Meltdown påverkar bara Intel-processorer. Oroväckande har buggen varit närvarande sedan 2011. Den använder en del av processen utan att beställa (OOOE) för att ändra cacheminnet för en CPU. Det kan då dumpa innehållet i minnet när det vanligtvis skulle vara otillgängligt.

Specter kan attackera Intel, AMD och ARM-processorer och kan därmed också påverka telefoner, tabletter och smarta enheter. Den använder en processors spekulativa utförande och filialprediktion i samband med cache-attacker för att lura apps för att avslöja information som ska döljas inom det skyddade minnesområdet.

Spektarattacker måste anpassas på maskin-för-maskin, vilket innebär att de är svåra att genomföra. Men eftersom det bygger på en etablerad praxis i branschen är det också svårare att fixa.

Är din Windows 10-dator påverkad av smältning?

Tack och lov har Microsoft publicerat ett praktiskt PowerShell-script Powershell Cmdlets som kommer att förbättra dina Windows-administrativa färdigheter Powershell Cmdlets som kommer att förbättra dina Windows-administrativa färdigheter Powershell är lika delar kommandoradsverktyg och skriptspråk. Det ger dig möjligheten att automatisera din dator via samma kommandon som du använder för att administrera den. Läs mer som du kan köra på ditt system. Följ stegen nedan och du kan installera och aktivera en extra modul på ditt system. Resultaten kommer att indikera om du behöver göra ytterligare steg.

Först kör PowerShell som administratör: tryck på Windows-tangenten + Q eller öppna Start-menyn, skriv PowerShell, högerklicka på det första resultatet (Windows PowerShell, skrivbordsprogram) och välj Kör som administratör .

När PowerShell har laddats följer du dessa steg för att se om din dator påverkas av Meltdown. Observera att du kan kopiera och klistra in kommandon i PowerShell.

- Ange Installationsmodul SpeculationControl och tryck på Enter för att köra kommandot.

- Bekräfta NuGet-leverantörens prompten genom att ange en Y för Ja och slå Enter .

- Gör detsamma för Obligatorisk förvaringsprompt.

- Skriv sedan Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser och tryck på Enter

- När installationen har slutförts, skriv Importer-modulspekulationskontroll och tryck på Enter .

- Slutligen skriver du Get-SpeculationControlSettings och trycker på Enter .

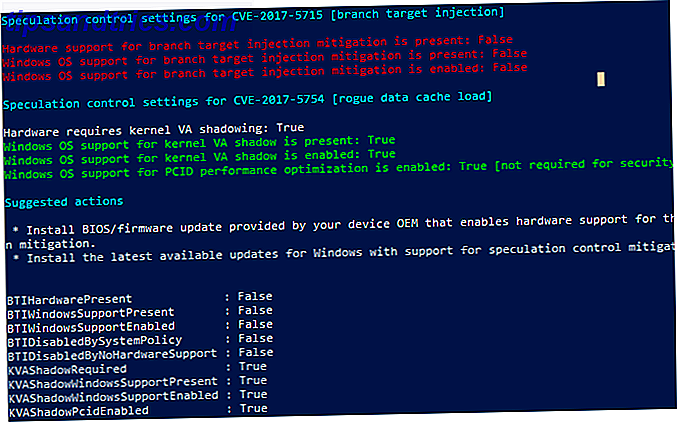

När du har kört dessa kommandon, kontrollera resultatet för resultatet - det blir antingen True eller False .

Om du bara ser True Meddelanden, grattis, är du skyddad och behöver inte vidta några ytterligare åtgärder. Om en False dyker upp är ditt system sårbart, och du måste vidta ytterligare åtgärder. Var noga med att notera de föreslagna åtgärderna som visas i resultaten. Som visas på skärmbilden ovan kräver vår testdatorn en BIOS / firmware-uppdatering och måste dock installera en patch som tillhandahålls via Windows Update.

Hur kan du skydda dig mot smältning?

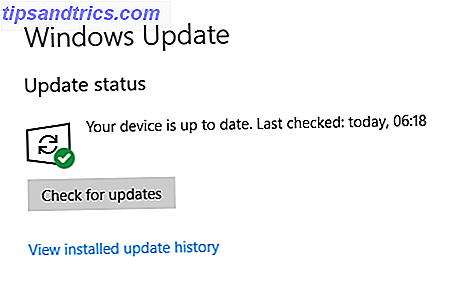

För företagets kredit flyttade Microsoft ursprungligen snabbt för att utfärda en korrigeringsfil för Meltdown. Du kan hitta det via verktyget Windows Update ( Inställningar> Uppdatering och säkerhet> Windows Update> Kontrollera uppdateringar ). Du behöver ladda ner och installera korrigeringsfilen KB4056892 för Windows build 16299.

Troublingly är plåstret oförenligt med vissa antivirus-sviter. Det fungerar bara om din säkerhetsprogramvara ISV har uppdaterat ALLOW REGKEY i Windows-registret.

Var uppmärksam på denna tråd. AV som inte ställer in regenereringsnyckeln # smältdown / # specter-kompatibilitet (oavsett om AV är trasig, föråldrad, existerar inte etc) kommer inte bara att få smältning / spridningspatcharna. De kommer inte att få / några / uppdateringar, nu eller i framtiden. https://t.co/TykpphaxWL

- David Longenecker (@dnlongen) 8 januari 2018

Du bör också uppdatera din webbläsare. Google har patched Meltdown i Chrome 64 och Mozilla har uppdaterat Firefox i version 57 (Quantum). Microsoft har även patchat den senaste versionen av Edge. Kontrollera med din webbläsares utvecklare om du använder en icke-vanlig app.

Slutligen måste du uppdatera systemets BIOS Hur man uppdaterar din UEFI BIOS i Windows Så här uppdaterar du din UEFI BIOS i Windows De flesta PC-användare går utan att någonsin uppdatera sina BIOS. Om du bryr dig om fortsatt stabilitet, bör du regelbundet kontrollera om en uppdatering är tillgänglig. Vi visar dig hur du säkert kan uppdatera din UEFI BIOS. Läs mer och firmware. Vissa datortillverkare innehåller en app i Windows så att du snabbt kan kolla efter sådana uppdateringar. Om din PC-tillverkare inte levererade en, eller om du tog bort den, ska du kunna hitta uppdateringar på företagets hemsida.

Hur kan du skydda dig mot spektrum?

Meltdown är det mer omedelbara hotet och det är lättare för de två buggarna för hackare att utnyttja. Specter är dock svårare att åtgärda.

På grund av det sätt Specter arbetar på, kommer det att kräva att företagen helt redogöra för hur de bygger processorer. Den processen kan ta år, och det kan vara årtionden tills den nuvarande iterationen av processorer är helt ute av omlopp.

Men det betyder inte att Intel inte har försökt erbjuda sina kunder sätt att skydda sig. Tyvärr har svaret varit en shambles.

I mitten av januari släppte Intel en Specter-patch. Omedelbart började Windows-användare klaga på att patchen var buggy; det tvingade sina datorer att slumpmässigt omstart vid oväntade tider. Intels svar var att släppa en andra patch. Det gjorde inte problemet. omstartsproblemen fortsatte.

Vid den här tiden har miljontals användare installerat korrigeringsfilen. Intel sa till kunderna att de inte skulle ladda ner någon patch förrän den kunde lösa problemet. Men det var ett problem för Windows-användare. Intel-patchen levererades genom appen Windows Update. Användare fortsatte att installera det oavsiktligt; trots allt vet vi alla hur ogenomskinlig den nuvarande Windows-uppdateringen Windows Update är inställd på att bli mindre irriterande Windows-uppdateringar är inställda för att bli mindre irriterande Under det nya systemet bör uppdateringarna i Windows 10 vara mindre i storlek, laddas ner mer effektivt och sätta mindre belastning på dina systemresurser. En förändring du kommer nog inte ens märka. Läs mer är.

Medan slumpmässiga omstartar verkligen är irriterande var den mest oroande delen av buggy-patchen potentialen för dataförlust. I Intels egna ord, "Det orsakade högre än förväntat omstart och annat oförutsägbart systembeteende [...] som kan leda till dataförlust eller korruption."

Snabba fram till slutet av januari, och Microsoft tvingades gå in. Företaget tog ett mycket ovanligt steg. Det utfärdade en nödsäkerhetsuppdatering för Windows 7, 8.1 och 10, som helt och hållet inaktiverar Intels patch.

Så här installerar du Microsoft Fix

Tyvärr kommer den nya patchen inte att vara tillgänglig via Windows Update-appen. Du måste installera det manuellt.

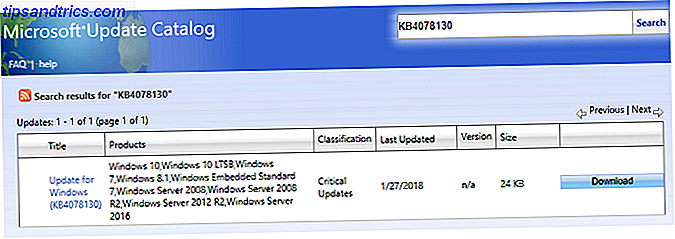

För att börja, gå till Microsoft Update Catalog. Du måste hitta Uppdatering för Windows (KB4078130) . När du är klar klickar du på Hämta .

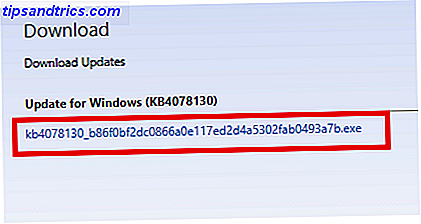

Därefter klickar du på filen [string of text] .EXE .

Filen är liten och tar bara några sekunder att ladda ner. När nedladdningen är klar dubbelklickar du på EXE-filen och följer instruktionerna på skärmen.

Så, hur är det med framtiden? Om du har följt med, har du insett att drabbade användare är tillbaka till var de började: utsatta och oskyddade.

Förhoppningsvis kommer Intel att släppa en mer framgångsrik patch de närmaste veckorna. Under tiden måste du sitta stram.

Meltdown och Specter oroar dig?

Det är förståeligt att vara orolig. När allt kommer omkring håller våra datorer bokstavligen nycklarna till våra liv.

Men det är också viktigt att ta tröst från fakta. Du är mycket osannolikt att bli offer för en Specter attack. Den tid och ansträngning som en hacker behöver lägga in för en ospecificerad avkastning gör dig ett oattraktivt förslag.

Och de stora teknikerna har känt till de två frågorna sedan mitten av 2017. De har haft gott om tid att förbereda patchar och svara på det bästa sättet de kan.

Trots det faktum att Meltdown and Specter-hoten fortfarande oroar dig? Du kan meddela dina tankar och åsikter i kommentarfältet nedan.