Om du uppmärksammar datorsäkerhetsnyheter har du säkert hört att utnyttja kit som nämns; "Exploit kit infekterar miljoner", "exploit kit som används för att bedräva webbläsare", "Adobe Flash noll-dag Vad är en noll dag sårbarhet? [MakeUseOf Förklarar] Vad är en Säkerhetsproblem för nolldagen? [MakeUseOf Förklarar] Läs Mer Spotted i exploit kit ". . . det finns många fler. Men vad är ett utnyttjande kit? Var kommer de ifrån? Och hur kan de stoppas?

Grunderna för exploateringssatser

Enkelt sett är exploitsatsar programvaror som körs på servrar och letar efter sårbarheter på datorerna hos personer som besöker servern. De är utformade för att upptäcka hål i säkerheten för webbläsare, liksom plugins som Flash Die Flash Die: Den pågående historien om Tech-företag som försöker döda Flash Die Flash Die: Den pågående historien om Tech-företag som försöker döda Flash Flash har varit i nedgång under en lång tid, men när kommer den att dö? Läs mer och Java. Och de är utformade för att vara mycket lätta att använda - även en nybörjare hackare skulle inte ha mycket av ett problem att få en start och körning.

När exploitatsatsen upptäcker en sårbarhet kommer den att dra nytta av den för att leverera en del skadlig kod. Det kan vara en bot, spionprogram, en bakdörr eller någon annan typ av skadlig kod Virus, Spionprogram, Malware, etc. Förklarade: Förstå virus mot virus, spionprogram, skadlig kod, etc. Förklarade: Förstå onlinehot När du börjar tänka på alla de saker som kan gå fel när du surfar på Internet börjar webben att se ut som en ganska skrämmande plats. Läs mer-det här är inte faktiskt beroende av exploateringssatsen. Så även om du hör om ett utnyttjande kit som smittar mycket datorer, vet du fortfarande inte exakt vad du kan göra med.

Det finns många utnyttjande kit där ute, men de mest populära utgör en mycket stor del av deras användning: Angler är överlägset mest populära, med Nuclear en avlägsen sekund, enligt Sophos blogg. Fiesta, Magnitude, FlashPack och Neutrino var också populära förrän när Angler började dominera topplatsen.

Samma rapport konstaterade att ransomware inte faller fel mot svindlarna: En guide till Ransomware och andra hot faller inte fel mot svindlarna: En guide till Ransomware och andra hot Läs mer var den vanligaste typen av skadlig kod som distribueras av Angler, att Internet Explorer och Flash var de enda två målen, och att de attackerade i nästan lika stor mått.

Var utnyttjar kits kommer från?

Exploit kit är en del av den cybercriminal världen, en skuggig nether rikedom av Internet allmänt känt endast för cyberkriminella och säkerhetsforskare. Men utvecklarna av dessa kit kommer alltmer ut i det öppna; I juli påpekade Brian Krebs att Styx, ett utnyttjande kit, marknadsfördes på ett offentligt område och att de ens hade en 24-timmars virtuell helpdesk för betalande kunder. Hur mycket betalar dessa kunder? $ 3000 för satsen.

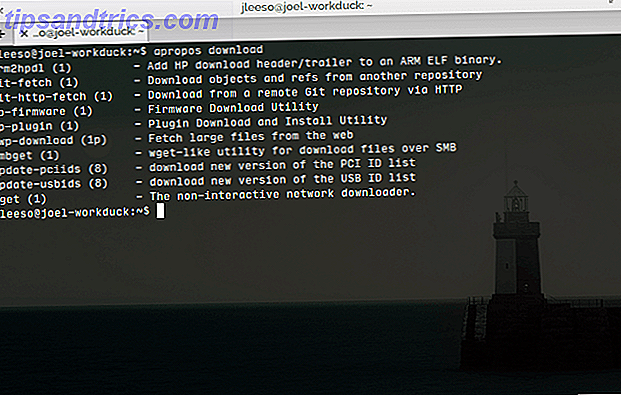

Det är en stor summa pengar, men skaparna av kitsna ger en stor tjänst till sina kunder: dessa kit kan, om de placeras på rätt servrar, enkelt infektera hundratusentals användare, så att en enda person kan köra en världsomspännande malware operation med liten ansträngning. De kommer även med användargränssnittpaneler-instrumentpaneler som gör det enkelt att konfigurera programvaran och få statistik för att spåra framgången för satsen.

Intressant är att skapandet och underhållet av ett utnyttjande kit kräver mycket samarbete mellan brottslingar. Paunch, skaparen av Blackhole och Cool exploit kit, ansåg att $ 100.000 hade avsatts för att köpa information om sårbarheter i webbläsare och plug-ins, enligt Krebs. Pengarna betalar andra cyberkriminella för kunskapen om nya sårbarheter.

Så hur får folk reda på hur man utnyttjar kit? Som med många saker i den kriminella underverdenen, görs mycket marknadsföring genom muntlig: kriminella forum, darknet-webbplatser Så här hittar du aktiva lökwebbplatser och varför du kanske vill hitta aktiva lökplatser och varför du kanske vill Till Onion-webbplatser, så kallade eftersom de slutar med ".onion", finns som Tor-dolda tjänster - ett helt anonymt sätt att värd webbplatser. Läs mer, och så vidare (även om det blir allt lättare att hitta denna typ av information med en Google-sökning). Men vissa cyberbrottsorganisationer är anmärkningsvärt avancerade: det ryska företagsnätverket, en stor organisation för cyberbrottslighet, brukade använda affiliate-marknadsföring för att få sin malware runt om i världen.

Skydda mot exploitationssatser

FBI-assistent juridisk attaché Michael Driscoll sa nyligen under en paneldiskussion på InfoSec 2015 att det är en av de största utmaningarna för brottsbekämpning som tar upp de 200 största tillverkarna av exploateringskit. Det är en säker satsning på att brottsbekämpande organ runt om i världen kommer att ägna mycket resurser för att möta denna utmaning.

Men det är inte lätt att stoppa spridningen av exploateringssatser. Eftersom de lätt köps, används av ett brett spektrum av människor på alla sorters servrar runt om i världen och levererar olika skador på malware, presenterar de ett ständigt skiftande mål som FBI och andra organisationer syftar till.

Att hitta skaparna av dessa kit är inte lätt-det är inte som om du bara kan ringa kundsupportnumret på exploitssatsens hemsida. Och med den nuvarande globala oro över regeringens övervakningsbefogenheter Undvik Internetövervakning: Den kompletta guiden för att undvika Internetövervakning: Den kompletta guiden Internetövervakning fortsätter att vara ett hett ämne, så vi har producerat denna omfattande resurs om varför det är så stor sak, vem är bakom det, om du helt kan undvika det och mer. Läs mer, det är inte alltid lätt att få tillgång till personer som kan använda kitsna.

Det var en stor arrestering år 2013, där Paunch, skaparen av Blackhole och Cool, togs i förvar av ryska tjänstemän. Det var dock den sista stora arresteringen som var relaterad till ett utnyttjande kit. Så att ta din säkerhet i egna händer är din bästa satsning.

Hur gör man det? På samma sätt skyddar du mot de flesta skadliga programmen. Kör dina uppdateringar 3 Anledningar till varför du bör köra De senaste Windows-säkerhetspatcherna och uppdateringarna 3 Anledningar till varför du bör köra De senaste Windows-säkerhetspatcherna och uppdateringarna Koden som utgör Windows-operativsystemet innehåller säkerhetshål, fel, inkompatibiliteter eller föråldrade programvaruelement. Kort sagt, Windows är inte perfekt, det vet vi alla. Säkerhetsuppdateringar och uppdateringar fixar sårbarheterna ... Läs oftare, eftersom brukssatser brukar rikta sårbarheter för vilka korrigeringar redan har släppts. Se bort från förfrågningar om säkerhets- och operativsystemuppdateringar. Installera en omfattande anti-viruspaket Gratis Anti-Virus Jämförelse: 5 Populära val Gå Till-Tå Gratis Anti-Virusjämförelse: 5 Populära val Gå till-Toe Vad är det bästa gratis antivirusprogrammet? Detta är en av de vanligaste frågorna vi får på MakeUseOf. Människor vill vara skyddade, men de vill inte betala en årlig avgift eller använda ... Läs mer. Blockera popup-fönster och inaktivera automatisk laddning av insticksprogram. Så här stoppar du Flash från att ladda automatiskt med FlashControl [Chrome] Så här slutar du blixten från att ladda automatiskt med FlashControl [Chrome] Du kan enkelt inaktivera Flash i Chrome. Men FlashControl ger dig mer praktisk kontroll. FlashControl är en Chrome-förlängning som använder svartlistor och vitlistor för att selektivt blockera och blockera Flash-innehåll. Eftersom tilläggen definierar ... Läs mer i dina webbläsarinställningar. Dubbelkryssa för att se till att webbadressen till sidan du är på är en du förväntar dig att se.

Det här är grunderna för att hålla dig säker på nätet, och de gäller att utnyttja kit som de gör någonting annat.

Utanför skuggorna

Även om utnyttjande kit är en del av den skuggiga världen av cyberbrottslighet börjar de komma ut i det öppna - för bättre och värre. Vi hör mer om dem i nyheterna, och vi har en bättre uppfattning om hur man ska vara säker. Men de blir också lättare att få tag på. Till dess att brottsbekämpande organ hittar ett tillförlitligt sätt att åtala upphovsmännen och distributörerna av exploateringssatser, måste vi göra vad vi kan för att skydda oss själva.

Var försiktig där ute och använd sunt förnuft 4 Säkerhetsfeluppfattningar som du behöver förverkliga idag 4 Säkerhetsfeluppfattningar som du behöver förverkliga idag Det finns mycket felaktig information om skadlig kod och onlinesäkerhet online, och efter dessa myter kan det vara farligt. Om du har tagit någon som sanning, är det dags att få fakta rakt! Läs mer när du surfar på Internet. Gå inte till tvivelaktiga webbplatser Så här tar du bort bedep malware från XHamster Hur tar man bort bedep malware från XHamster Sedan 2015 har Bedep malware infekterat användare via webbplatser, inklusive en första infektion av vuxen webbplats xHamster. Är din dator infekterad? Och hur kan du vara säker? Läs mer, och gör vad du kan för att stanna ovanpå online säkerhetsnyheter. Kör dina uppdateringar och använd antivirusprogram. Gör det, och du kommer inte ha mycket att oroa sig för!

Har du blivit påverkad av Angler eller ett annat utnyttjande kit? Vad gör du för att skydda dig mot skadlig kod på nätet? Dela dina tankar nedan!

Bildkrediter: Cyberbrottslighet, Virusinfektion, Handbojor på den bärbara datorn, Internetsäkerhet via Shutterstock.